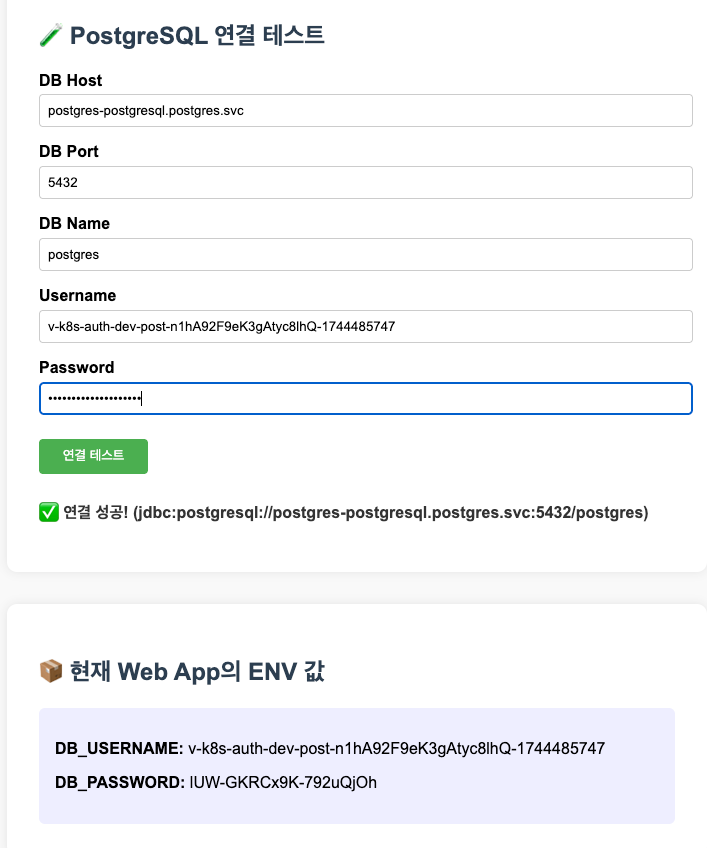

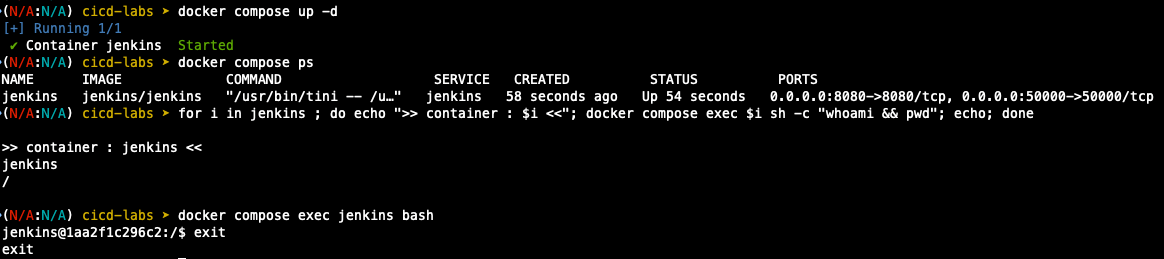

실습 환경 구성 (Jenkins)

# 작업 디렉토리 생성 후 이동

mkdir cicd-labs

cd cicd-labs

# cicd-labs 작업 디렉토리 IDE(VSCODE 등)로 열어두기

code .

#

cat <<EOT > docker-compose.yaml

services:

jenkins:

container_name: jenkins

image: jenkins/jenkins

restart: unless-stopped

networks:

- cicd-network

ports:

- "8080:8080"

- "50000:50000"

volumes:

- /var/run/docker.sock:/var/run/docker.sock

- jenkins_home:/var/jenkins_home

volumes:

jenkins_home:

networks:

cicd-network:

driver: bridge

EOT

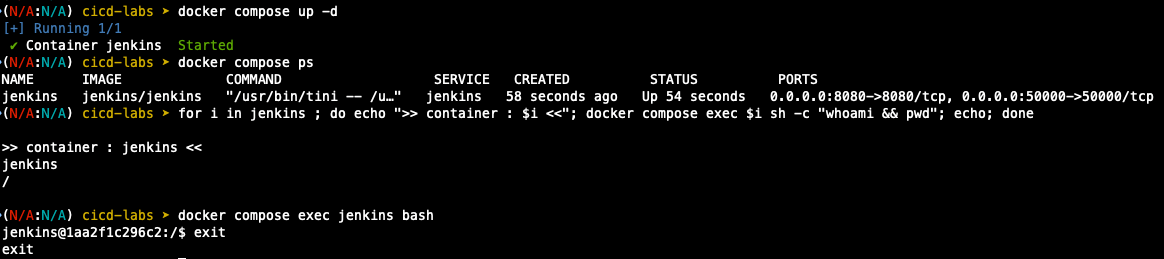

# 배포

docker compose up -d

docker compose ps

# 기본 정보 확인

for i in jenkins ; do echo ">> container : $i <<"; docker compose exec $i sh -c "whoami && pwd"; echo; done

# 도커를 이용하여 각 컨테이너로 접속

docker compose exec jenkins bash

exit

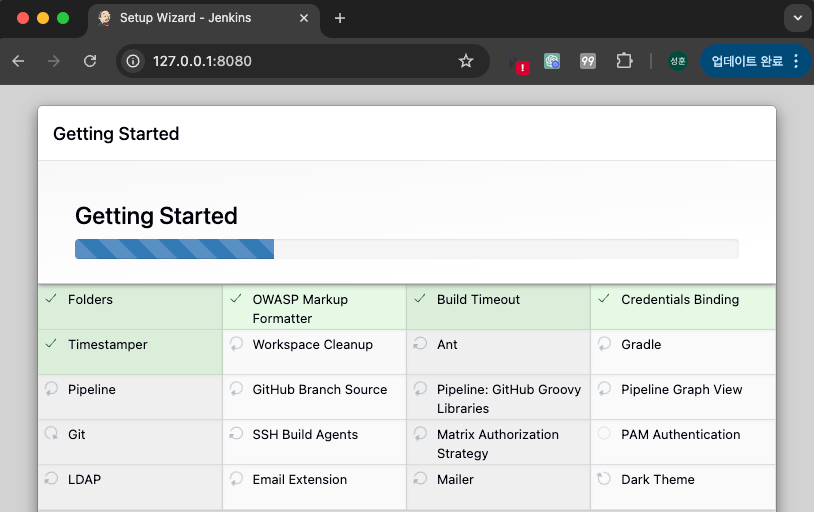

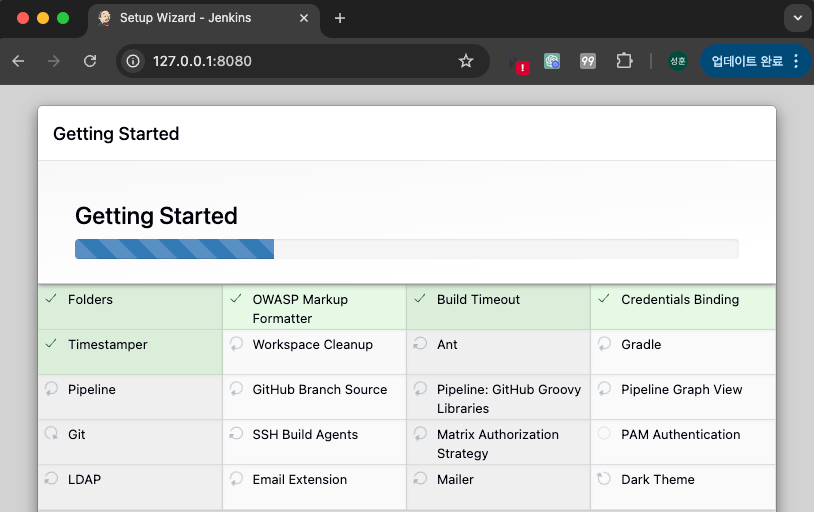

Jenkins 초기 설정

# Jenkins 초기 암호 확인

docker compose exec jenkins cat /var/jenkins_home/secrets/initialAdminPassword

# Jenkins 웹 접속 주소 확인 : 계정 / 암호 입력 >> admin / qwe123

open "http://127.0.0.1:8080" # macOS

웹 브라우저에서 http://127.0.0.1:8080 접속 # Windows

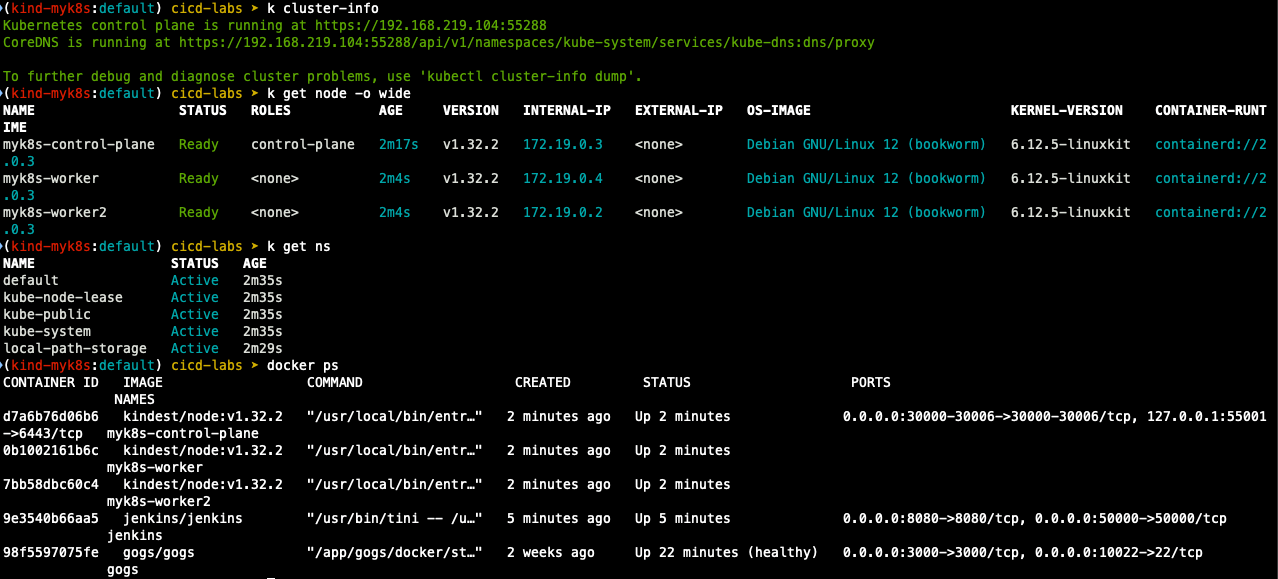

Kind로 K8S 설치

# 클러스터 배포 전 확인

docker ps

# Create a cluster with kind

MyIP=<각자 자신의 PC IP>

MyIP=192.168.254.127

# cicd-labs 디렉터리에서 아래 파일 작성

cat > kind-3node.yaml <<EOF

kind: Cluster

apiVersion: kind.x-k8s.io/v1alpha4

networking:

apiServerAddress: "127.0.0.1" # $MyIP로 설정하셔도 됩니다.

nodes:

- role: control-plane

extraPortMappings:

- containerPort: 30000

hostPort: 30000

- containerPort: 30001

hostPort: 30001

- containerPort: 30002

hostPort: 30002

- containerPort: 30003

hostPort: 30003

- containerPort: 30004

hostPort: 30004

- containerPort: 30005

hostPort: 30005

- containerPort: 30006

hostPort: 30006

- role: worker

- role: worker

EOF

kind create cluster --config kind-3node.yaml --name myk8s --image kindest/node:v1.32.2

# 확인

kind get nodes --name myk8s

kubens default

# kind 는 별도 도커 네트워크 생성 후 사용 : 기본값 172.18.0.0/16

docker network ls

docker inspect kind | jq

# k8s api 주소 확인 : 어떻게 로컬에서 접속이 되는 걸까?

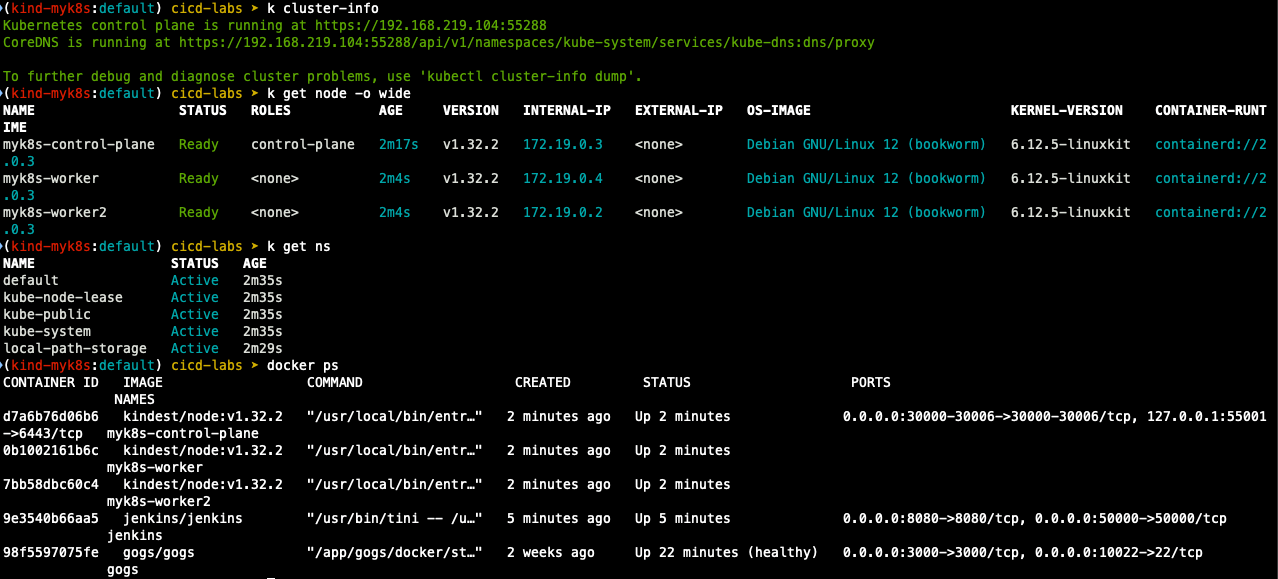

kubectl cluster-info

# 노드 정보 확인 : CRI 는 containerd 사용

kubectl get node -o wide

# 파드 정보 확인 : CNI 는 kindnet 사용

kubectl get pod -A -o wide

# 네임스페이스 확인 >> 도커 컨테이너에서 배운 네임스페이스와 다릅니다!

kubectl get namespaces

# 컨트롤플레인/워커 노드(컨테이너) 확인 : 도커 컨테이너 이름은 myk8s-control-plane , myk8s-worker/worker-2 임을 확인

docker ps

docker images

# 디버그용 내용 출력에 ~/.kube/config 권한 인증 로드

kubectl get pod -v6

# kube config 파일 확인

cat ~/.kube/config

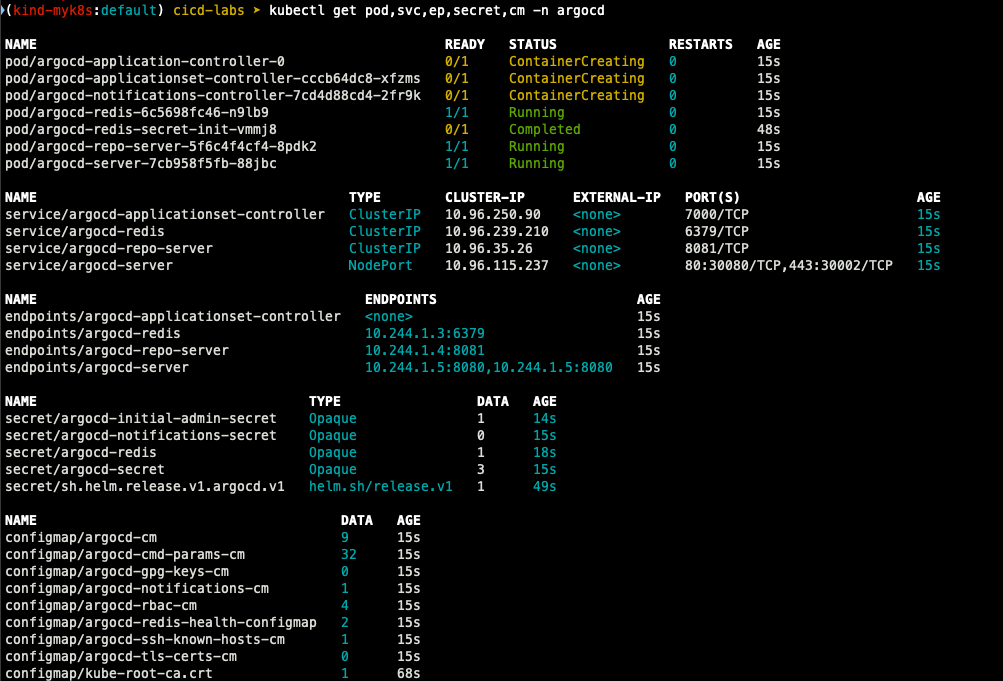

ArgoCD 설치

# 네임스페이스 생성 및 파라미터 파일 작성

cd cicd-labs

kubectl create ns argocd

cat <<EOF > argocd-values.yaml

dex:

enabled: false

server:

service:

type: NodePort

nodePortHttps: 30002

extraArgs:

- --insecure # HTTPS 대신 HTTP 사용

EOF

# 설치

helm repo add argo https://argoproj.github.io/argo-helm

helm install argocd argo/argo-cd --version 7.8.13 -f argocd-values.yaml --namespace argocd

# 확인

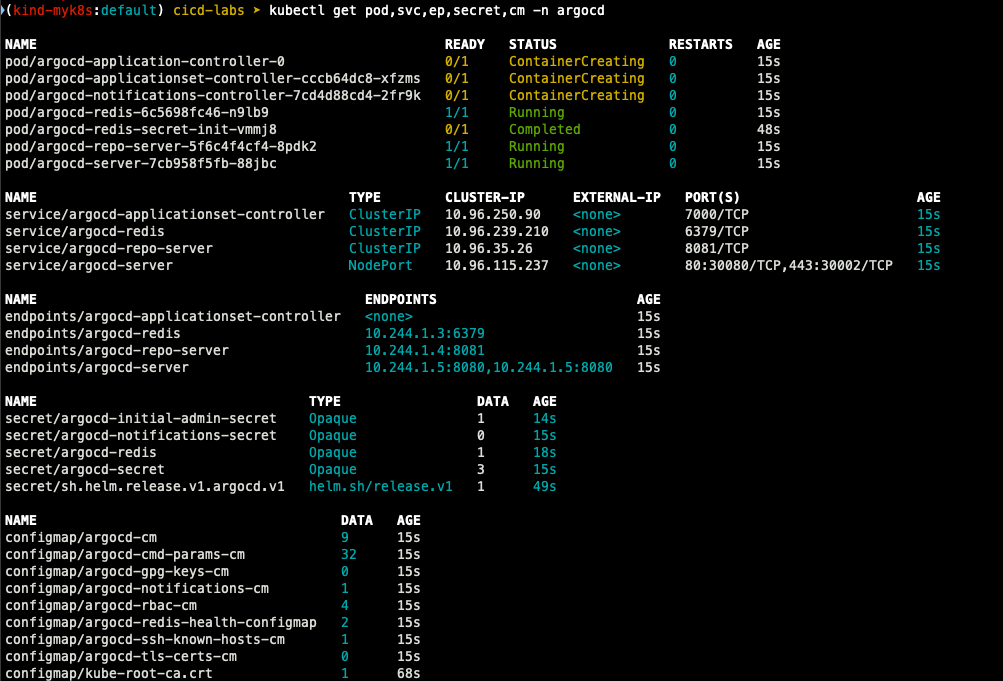

kubectl get pod,svc,ep,secret,cm -n argocd

kubectl get crd | grep argo

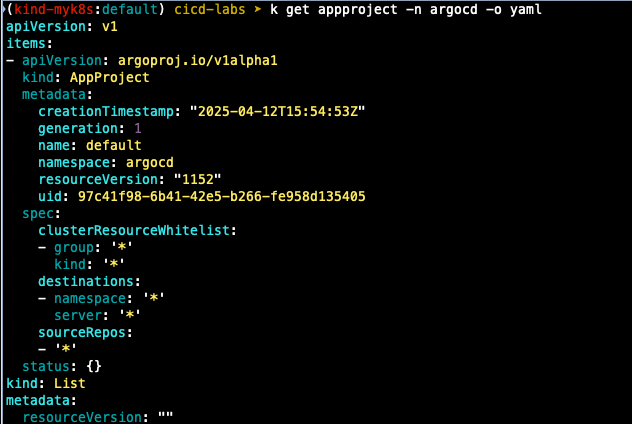

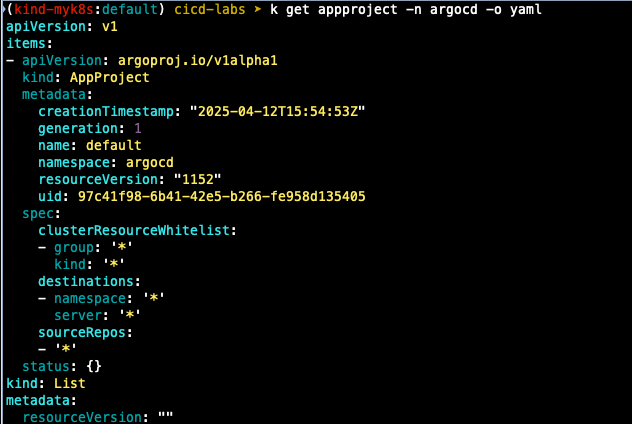

kubectl get appproject -n argocd -o yaml

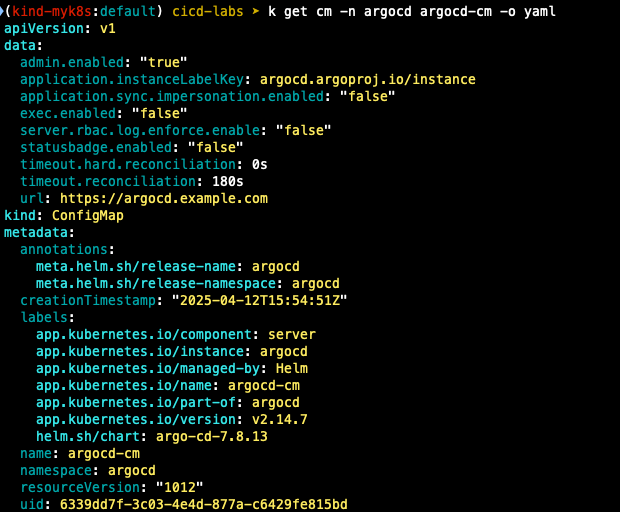

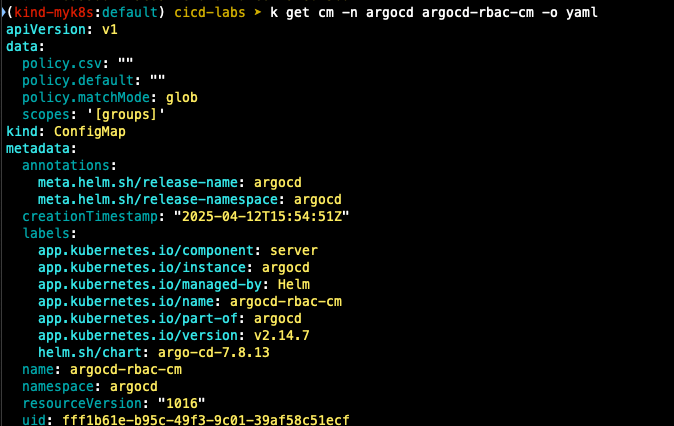

# configmap

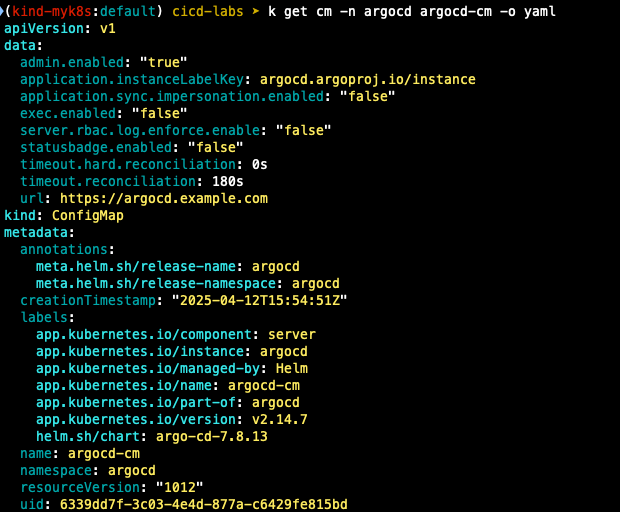

kubectl get cm -n argocd argocd-cm -o yaml

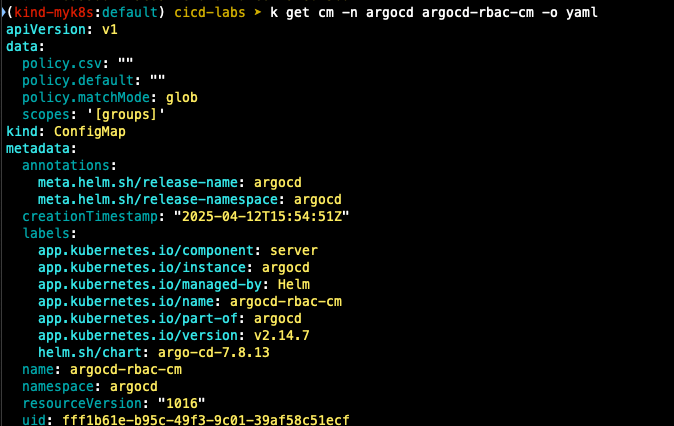

kubectl get cm -n argocd argocd-rbac-cm -o yaml

...

data:

policy.csv: ""

policy.default: ""

policy.matchMode: glob

scopes: '[groups]'

# 최초 접속 암호 확인

kubectl -n argocd get secret argocd-initial-admin-secret -o jsonpath="{.data.password}" | base64 -d ;echo

XxJMMJUv8MHZa-kk

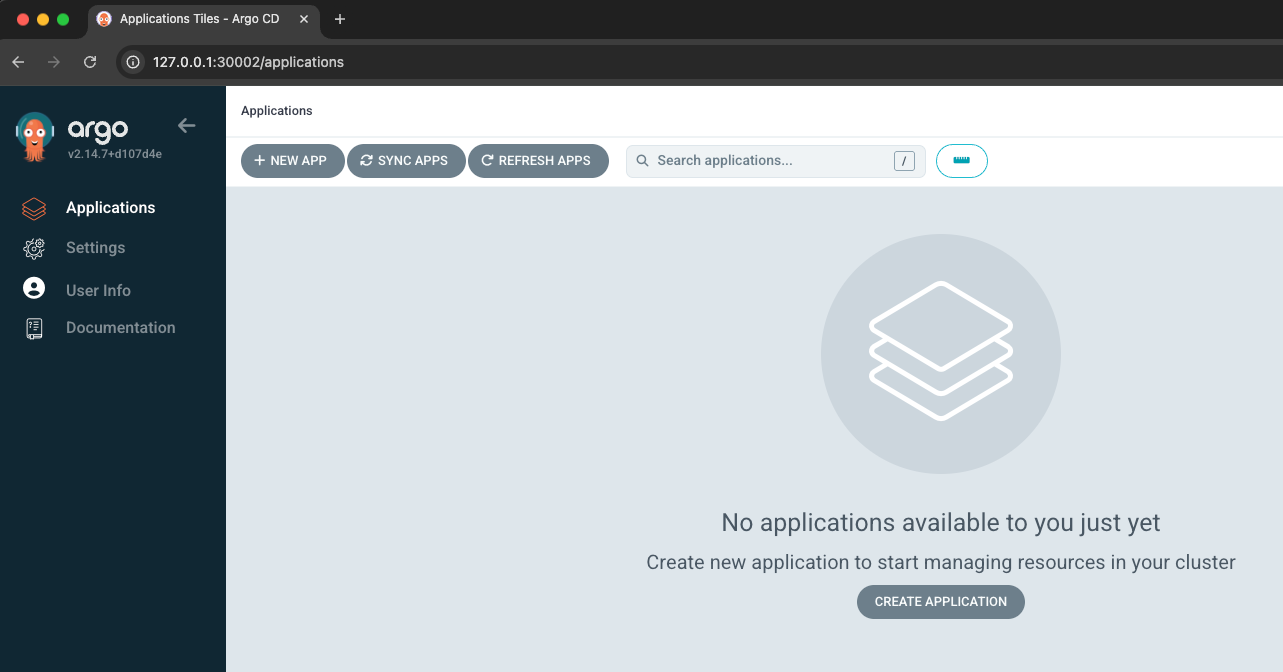

# Argo CD 웹 접속 주소 확인 : 초기 암호 입력 (admin 계정)

open "http://127.0.0.1:30002" # macOS

# Windows OS경우 직접 웹 브라우저에서 http://127.0.0.1:30002 접속

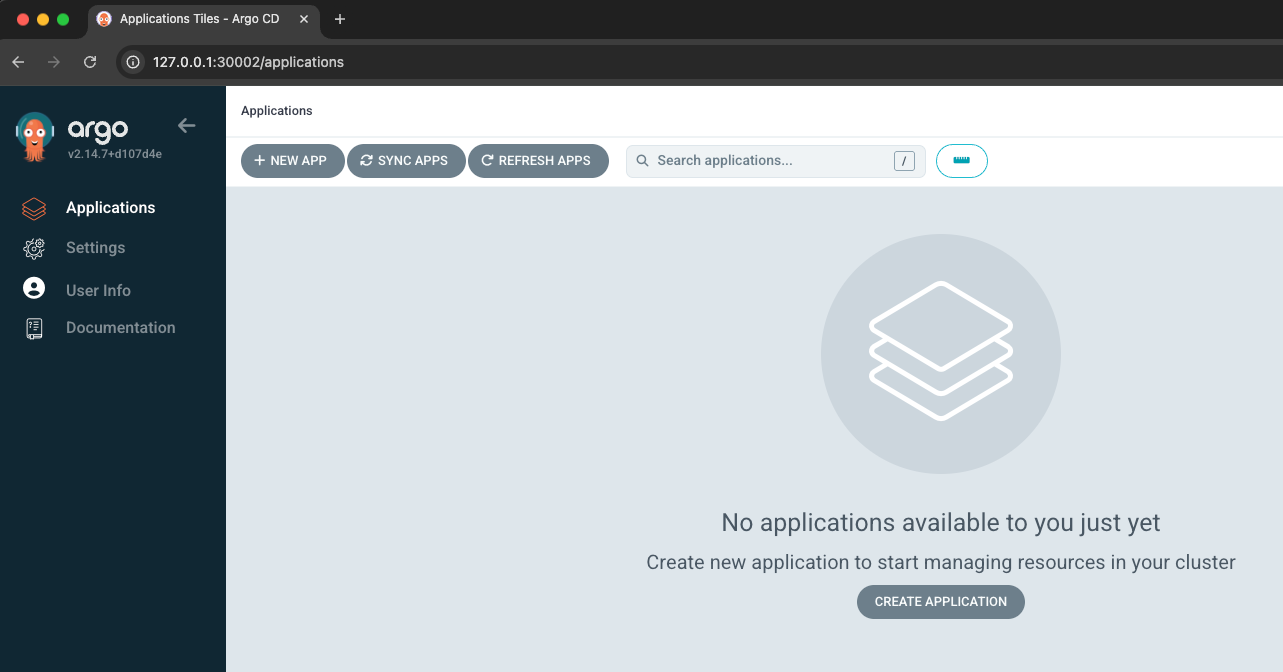

- Argocd 포털 접속

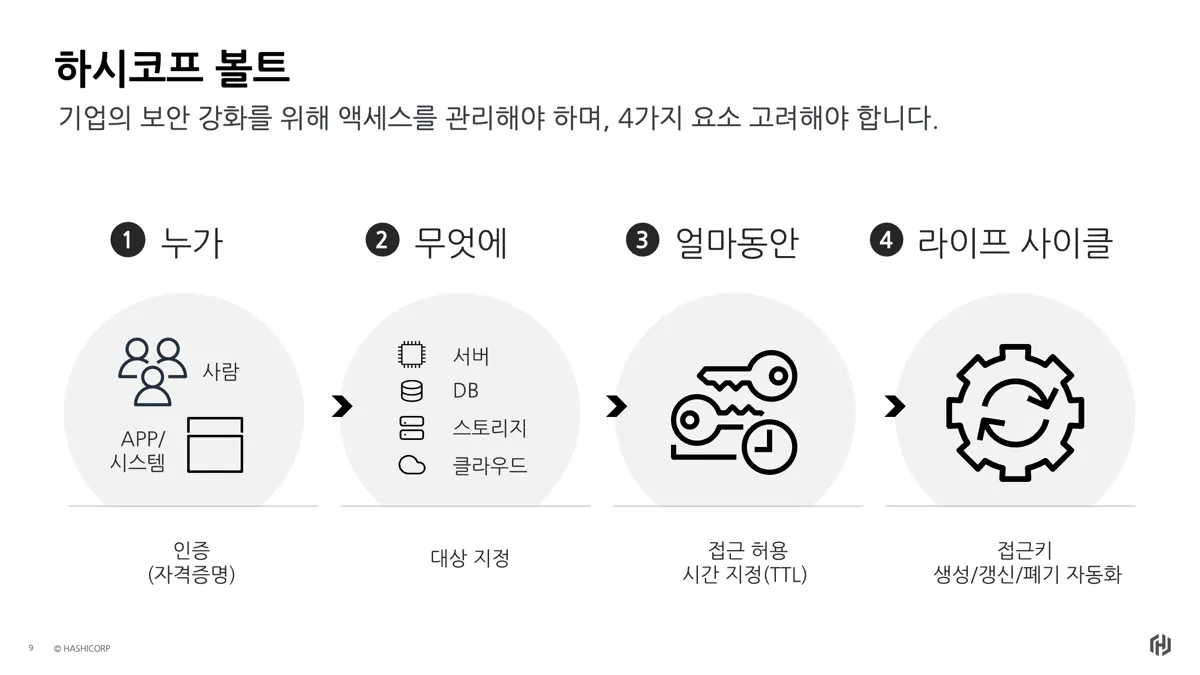

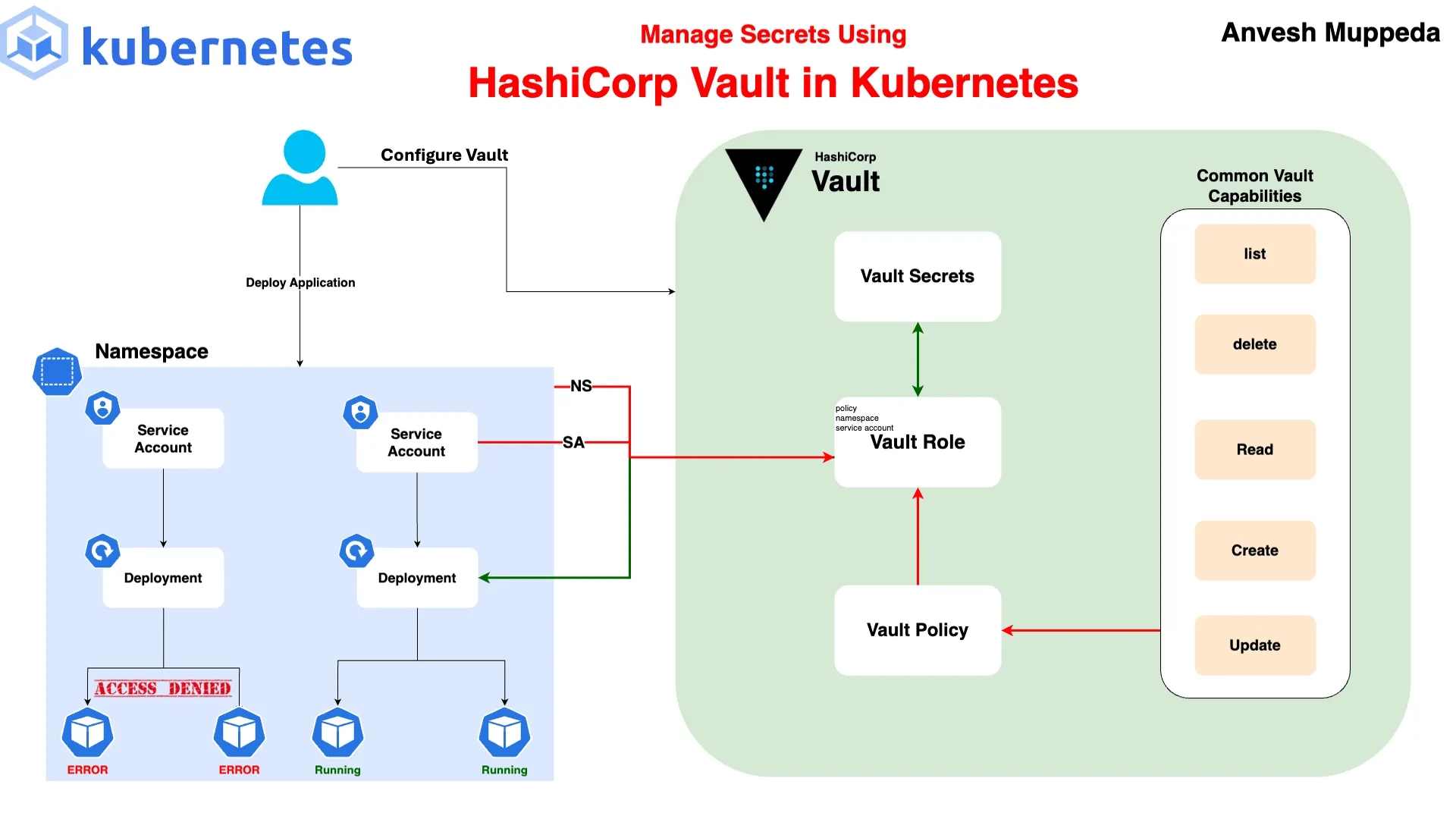

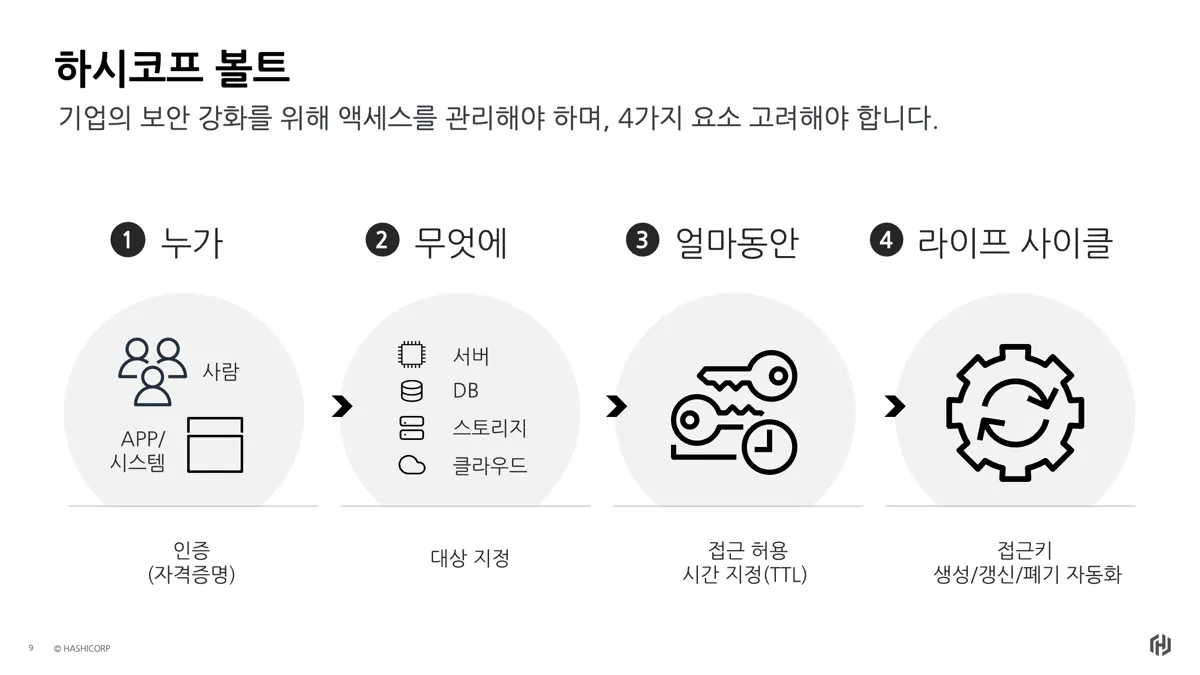

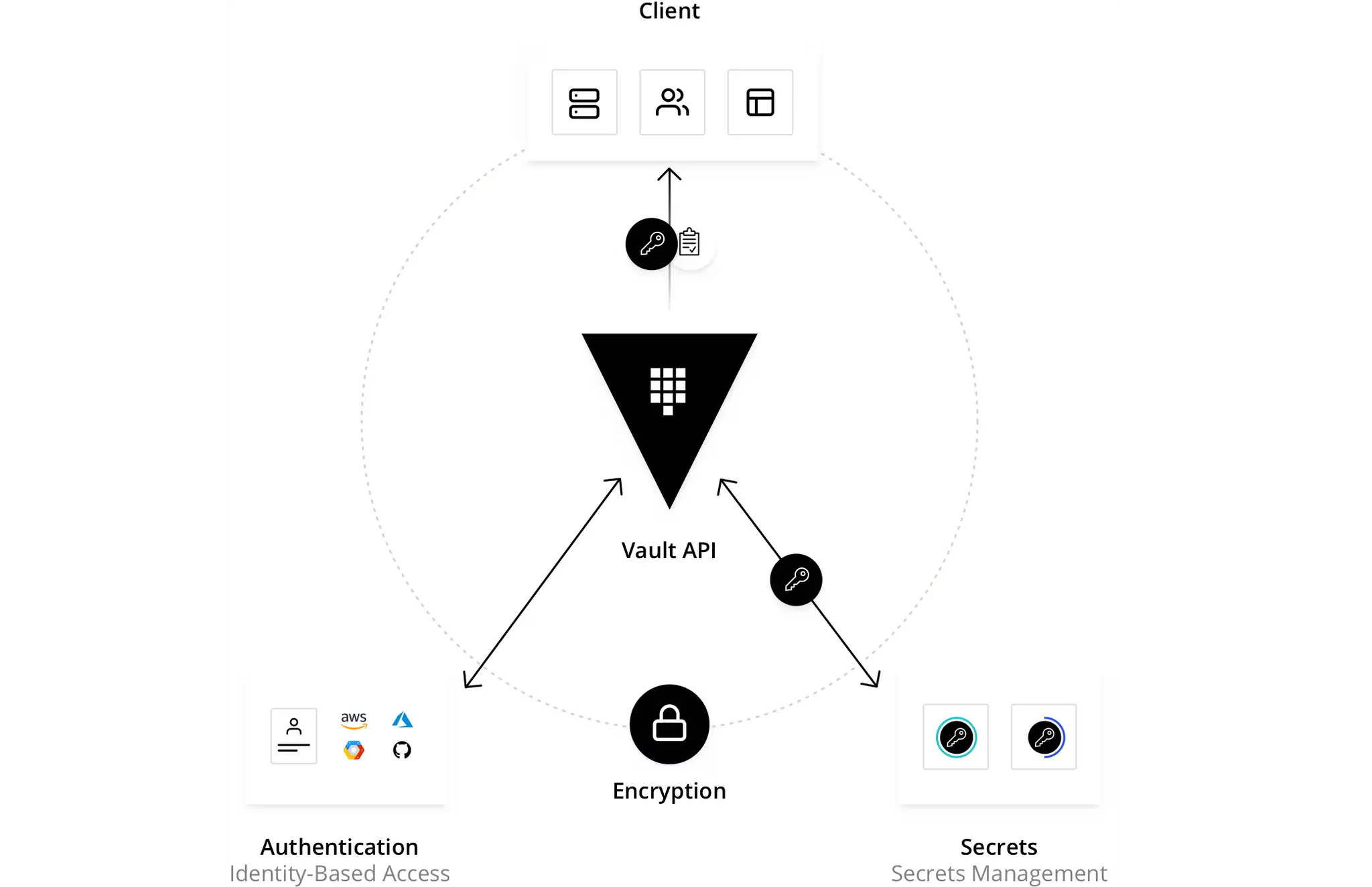

Vault 란?

HashiCorp Vault는 기원 기반의 시크릿 및 암호화 관리 시스템입니다. 이 시스템은 인증 및 인가 방법을 통해 암호화 서비스를 제공하여 비밀에 대한 안전하고 감사 가능하며 제한된 접근을 보장

Secret이란 접근을 철저히 통제하고자 하는 모든 것을 의미하며, 예를 들어 토큰, API 키, 비밀번호, 암호화 키 또는 인증서 등이 이에 해당합니다. Vault는 모든 시크릿에 대해 통합된 인터페이스를 제공하면서, 엄격한 접근데어와 상세한 감사 로그 기록 기능을 제공합니다.

외부 서비스 API 키, 서비스 지향 아키텍처 간 통신을 윟나 자격 증명 등은 플랫폼에 따라 누가 어떤 비밀에 접근했는지를파악하기 어려울 수 있으나 여기에 키 롤링, 안전한 저장, 상세한 감사 로그까지 추가하려면 별도의 커스텀 솔루션 없이는 거의 불가능하지만 Vault에서 이러한 부분에 대한 해결책을 제공합니다.

- 대표적인 시크릿의 종류

- 비밀번호

- Cloud Credentials : AWS, GCP, Azure, NCP

- DB Credentials: Mysql

- SSH Key

- Token, API Key : github, telegram, slack, openai, claude

- 인증서 (PKI, TLS 등)

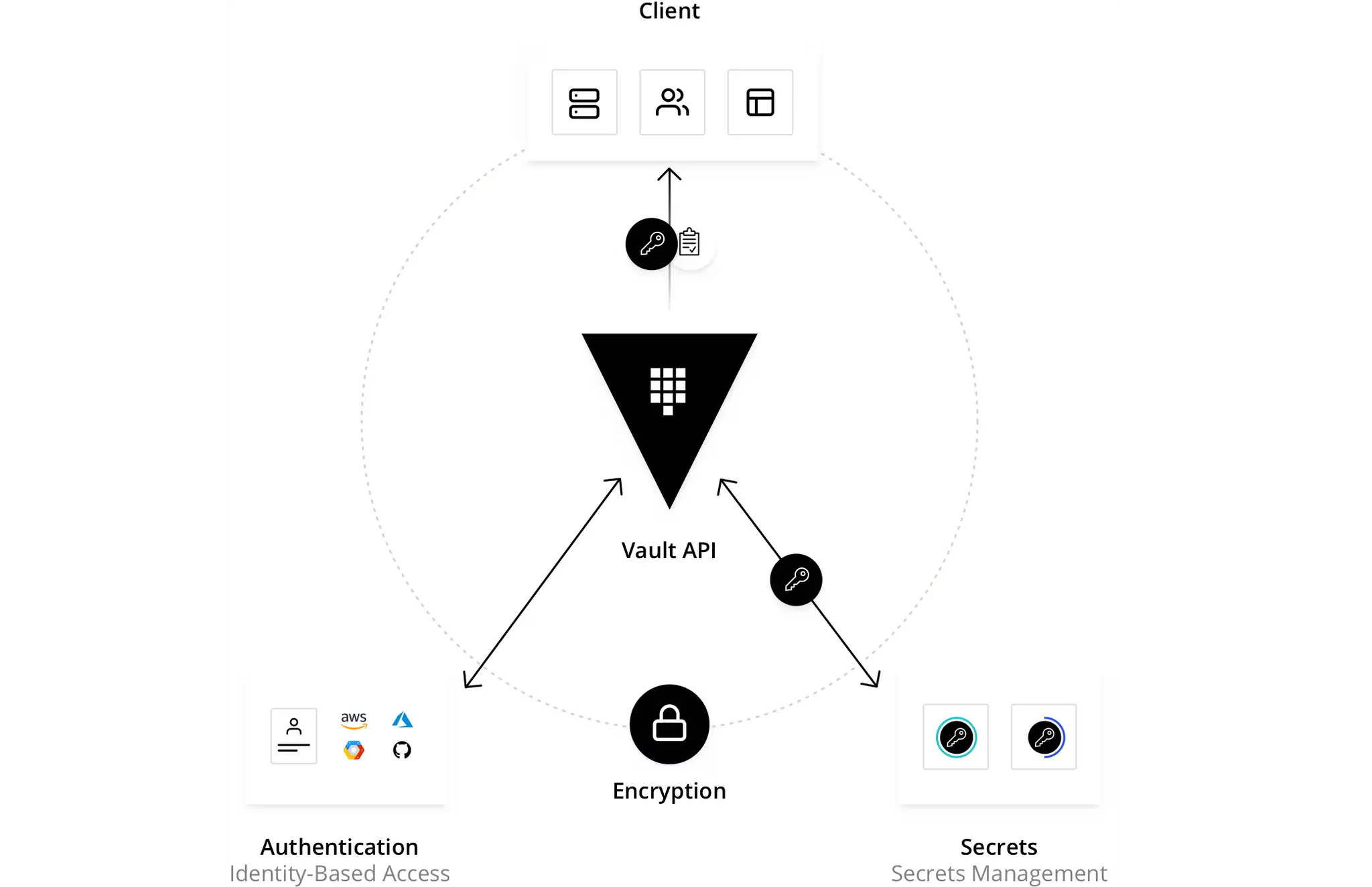

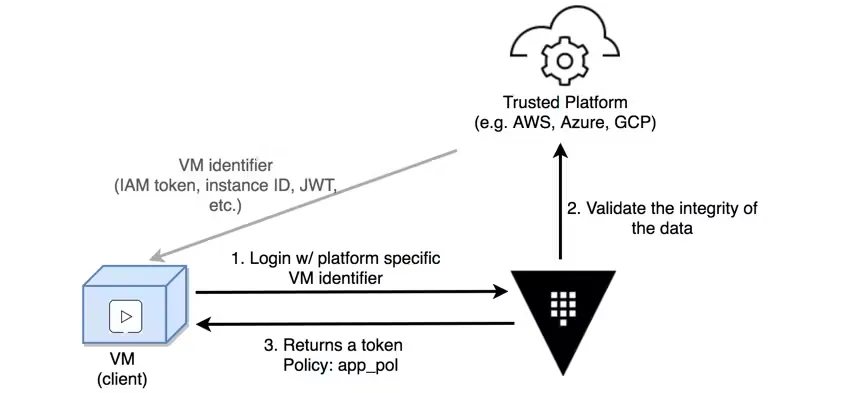

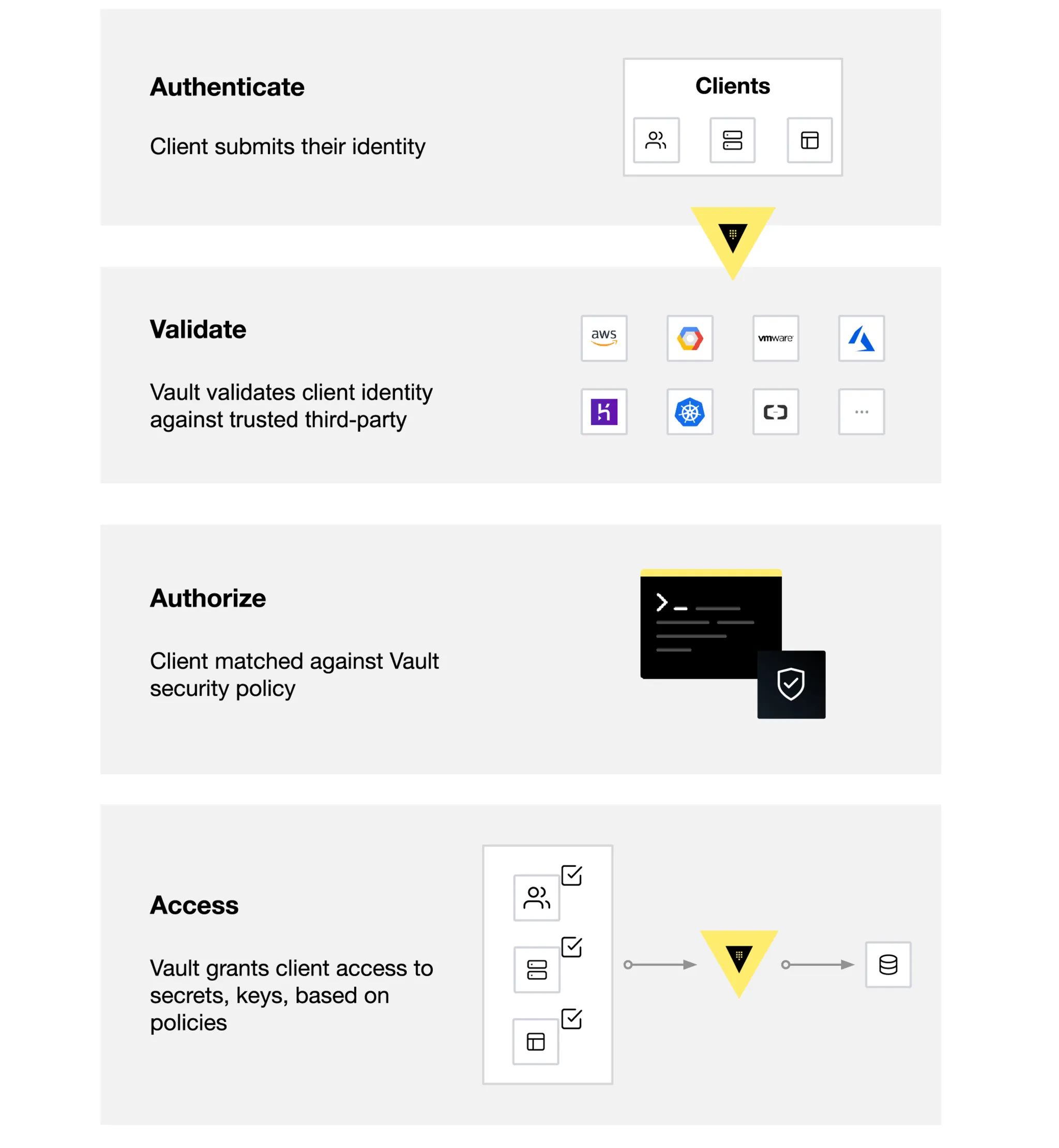

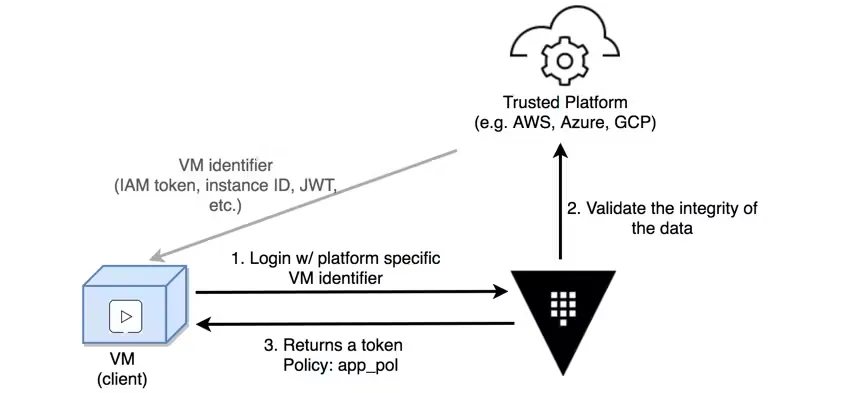

- Vault의 동작 방식

Vault는 주로 토큰을 기반으로 작동하며, 이 토큰을 클라이언트 정책과 연결되어 있습니다. 각 정책은 경로 기반으로 설정되며, 정책 규칙은 클라이언트가 해당 경로에서 수행할 수 있는 작업과 접근 가능성을 제한합니다.

Vault에서는 토큰을 수동으로 생성해 클라이언트에 해당할 수도 있고, 클라이언트가 로그인하여 토큰을 직접 획득할 수도 있습니다.

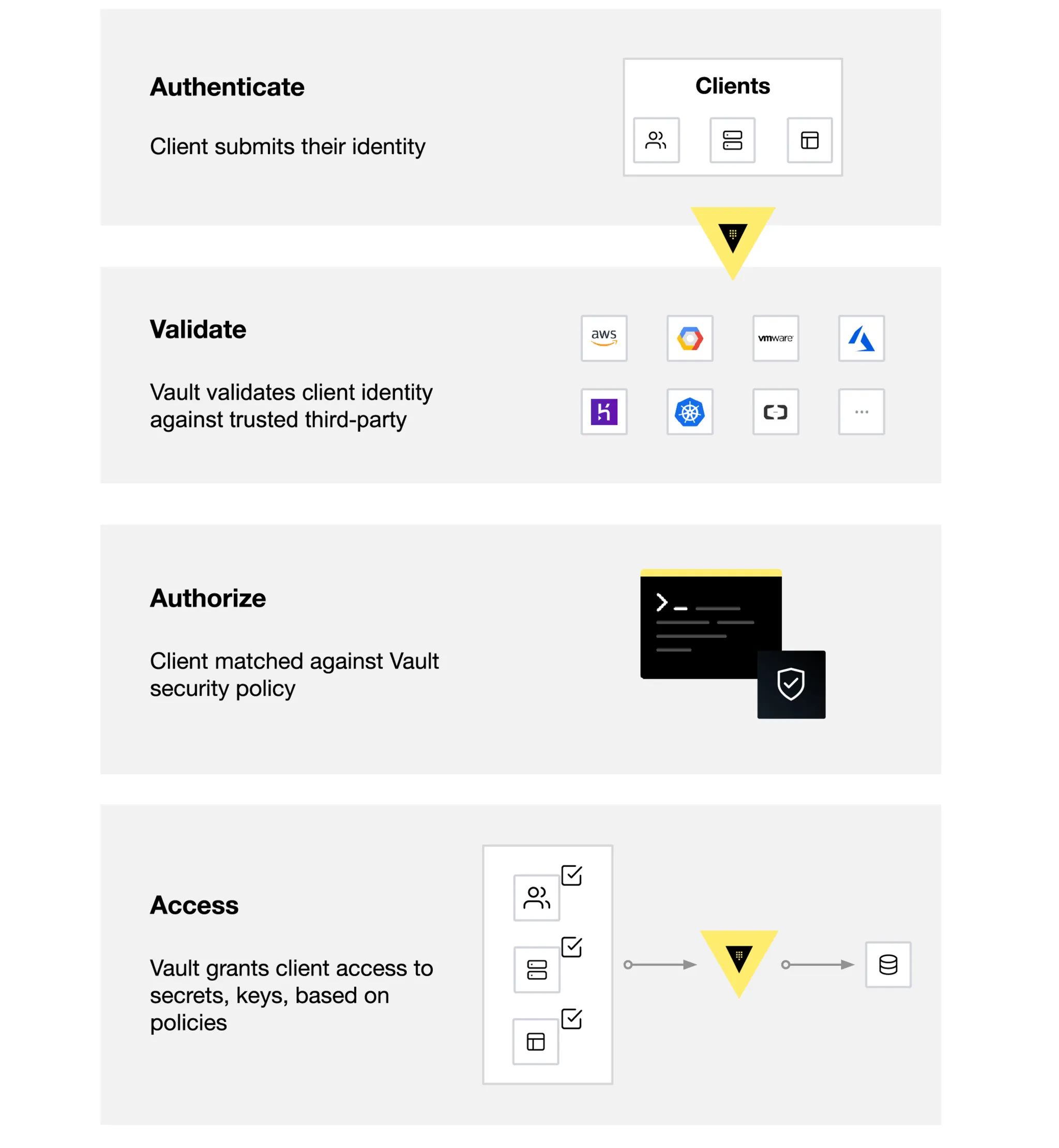

Vault의 워크플로우는 아래와 같이 네단계로 구성되어 있습니다.

- 인증 : Vault에서 인증은 클라이언트가 Vault에 자신이 누구인지 증명할 수 있는 정보를 제공하는 과정이며, ㅇ클라이언트가 인증 메서드를 통해 인증되면, 토큰이 생성되고 정책과 연결됩니다.

- 검증 : Vault는 Github, LADP, approle 등과 같은 신뢰할 수 있는 외부 소스를 통해 클라이언트를 검증합니다.

- 인가 : 클라이언트 Vault의 보안 정책과 비교됩니다. 이 정책은 Vault 토큰을 사용하여 클라이언트가 접근할 수 있는 API 엔드포인트를 정의하는 규칙의 집합입니다. 정책은 Vault 내 특정 경로나 작업에 대한 접근을 허용하거나 거부하는 선언적 방식으로 권한을 제어합니다.

- 접근 : Vault는 클라이언트의 신원에 연관된 정책을 기반으로 토큰을 발급하여 비밀, 키, 암호화 기능 등에 대한 접근을 허용합니다. 클라이언트는 이후 작업에서 해당 Vault 토큰을 사용할 수 있습니다.

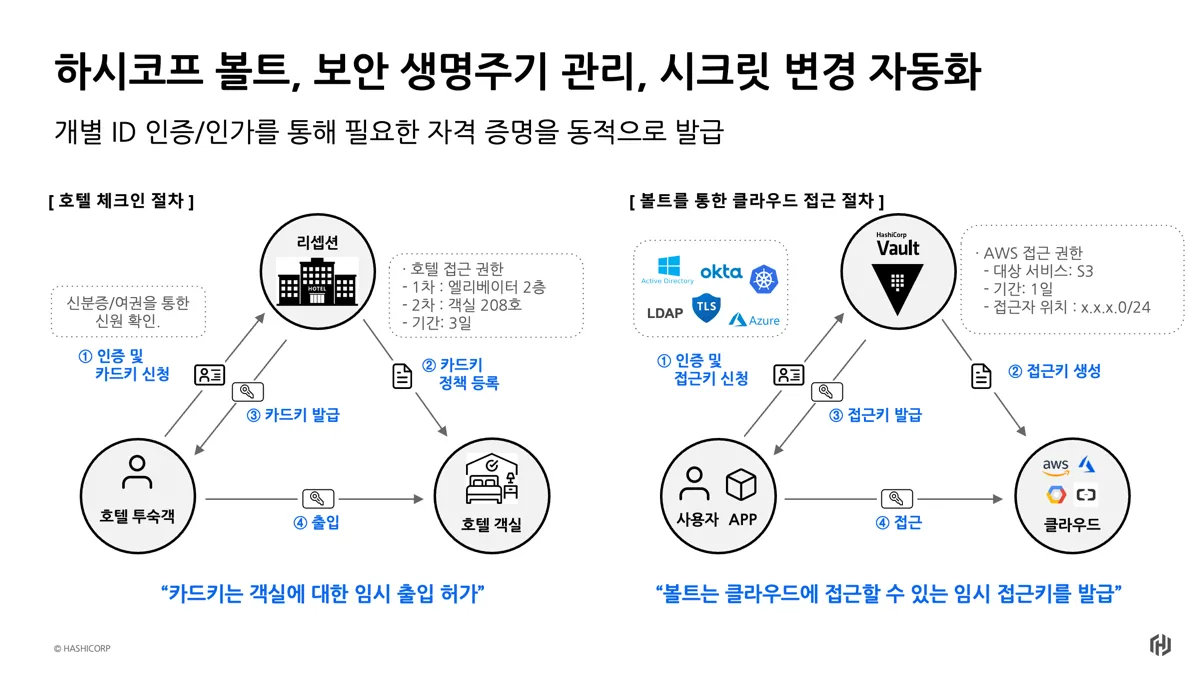

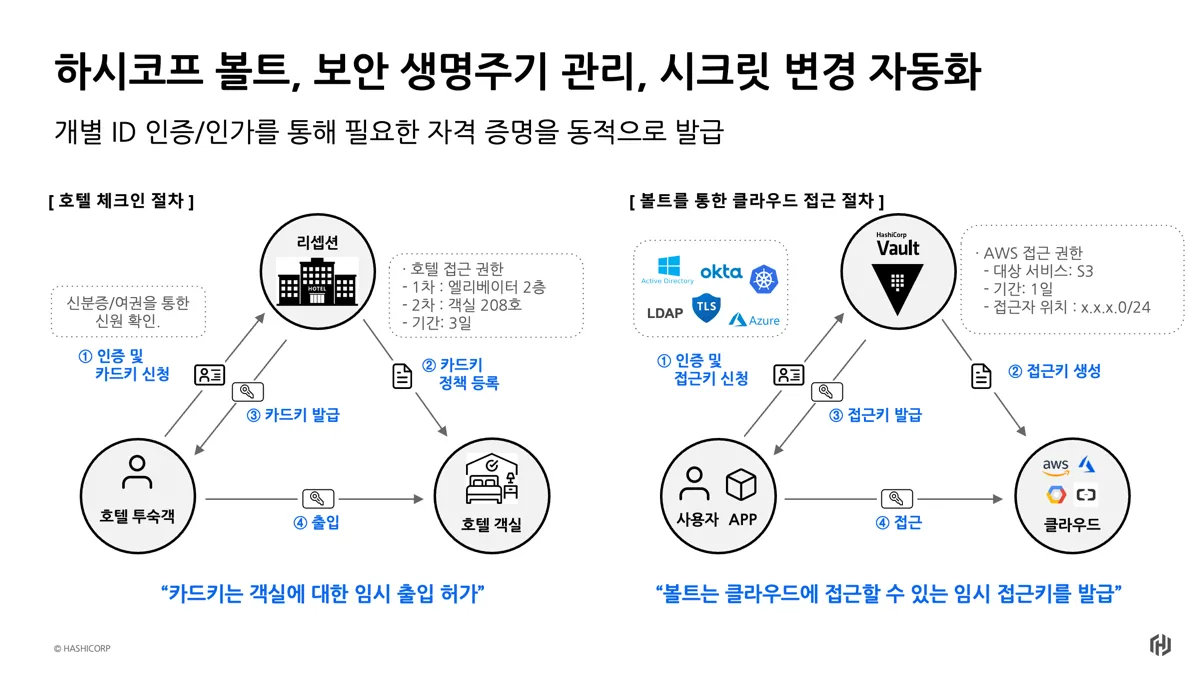

호텔 체크인 절차에 비유한 Vault의 동작방식 이해

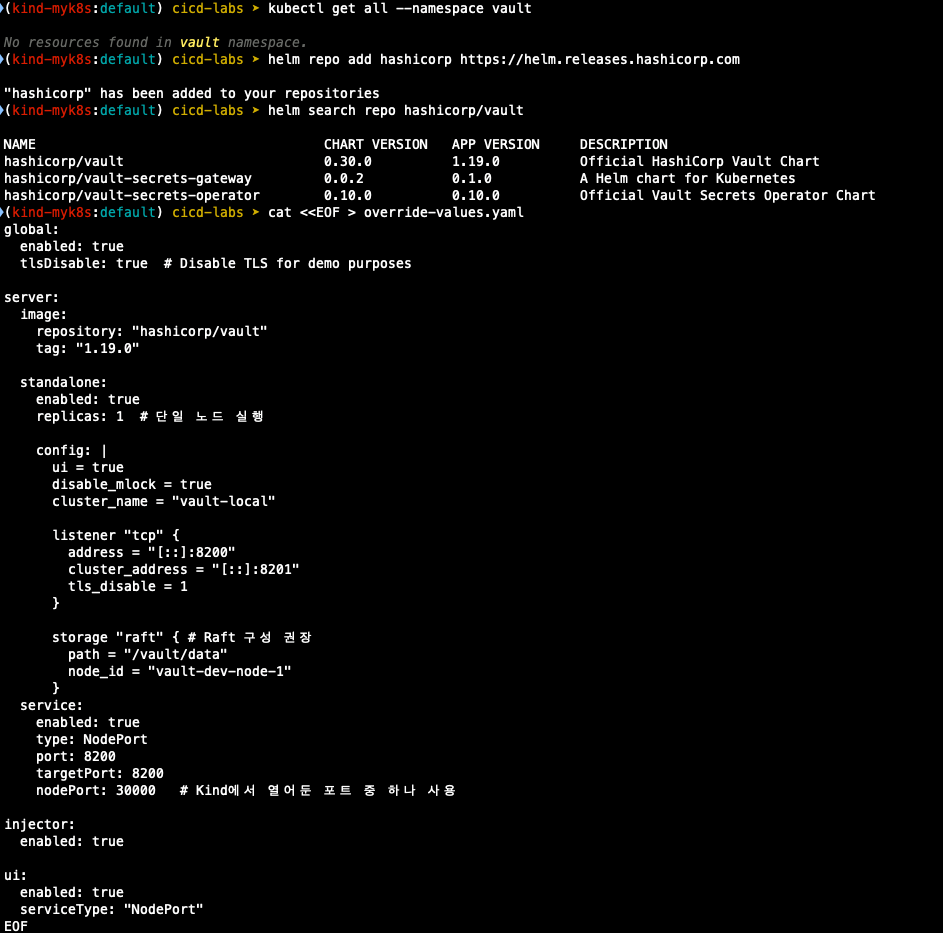

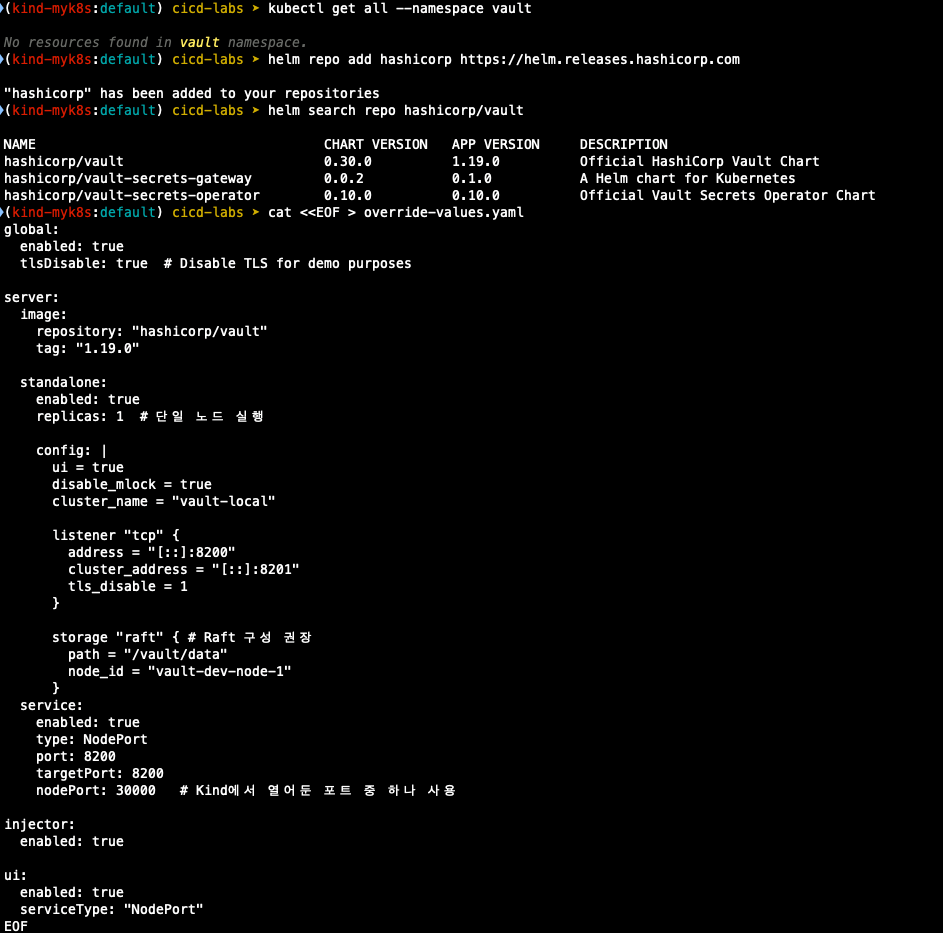

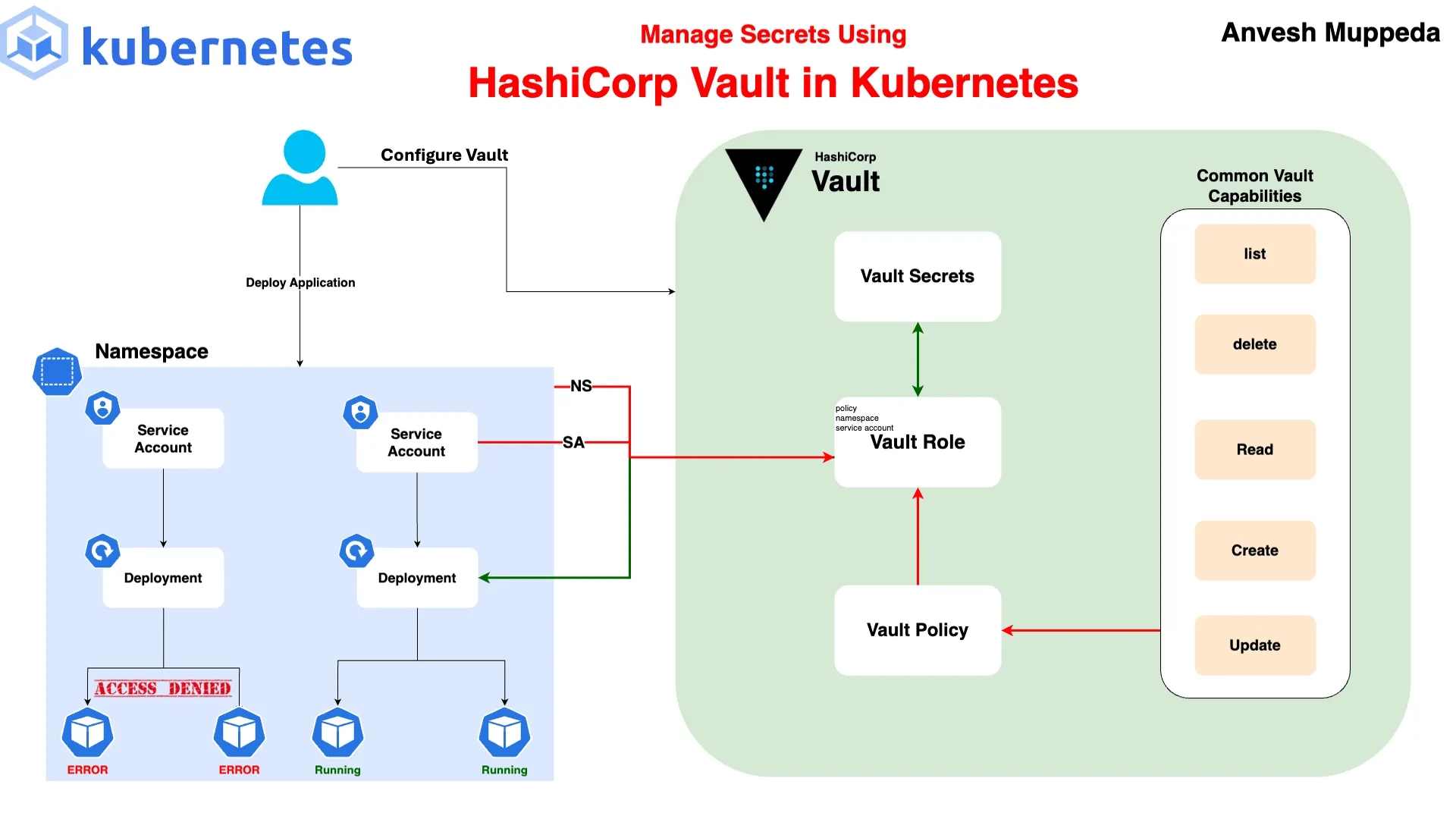

K8S에 Vault 설치

- Helm을 사용한 vault 배포

## 네임스페이스 생성

k create ns vault

## helm repo 추가

helm repo add hasicorp https://helm.releases.hashicorp.com

## repo 확인

helm search repo hashicorp/vault

## values 파일 생성

cat <<EOF > override-values.yaml

global:

enabled: true

tlsDisable: true # Disable TLS for demo purposes

server:

image:

repository: "hashicorp/vault"

tag: "1.19.0"

standalone:

enabled: true

replicas: 1 # 단일 노드 실행

config: |

ui = true

disable_mlock = true

cluster_name = "vault-local"

listener "tcp" {

address = "[::]:8200"

cluster_address = "[::]:8201"

tls_disable = 1

}

storage "raft" { # Raft 구성 권장

path = "/vault/data"

node_id = "vault-dev-node-1"

}

service:

enabled: true

type: NodePort

port: 8200

targetPort: 8200

nodePort: 30000 # Kind에서 열어둔 포트 중 하나 사용

injector:

enabled: true

ui:

enabled: true

serviceType: "NodePort"

EOF

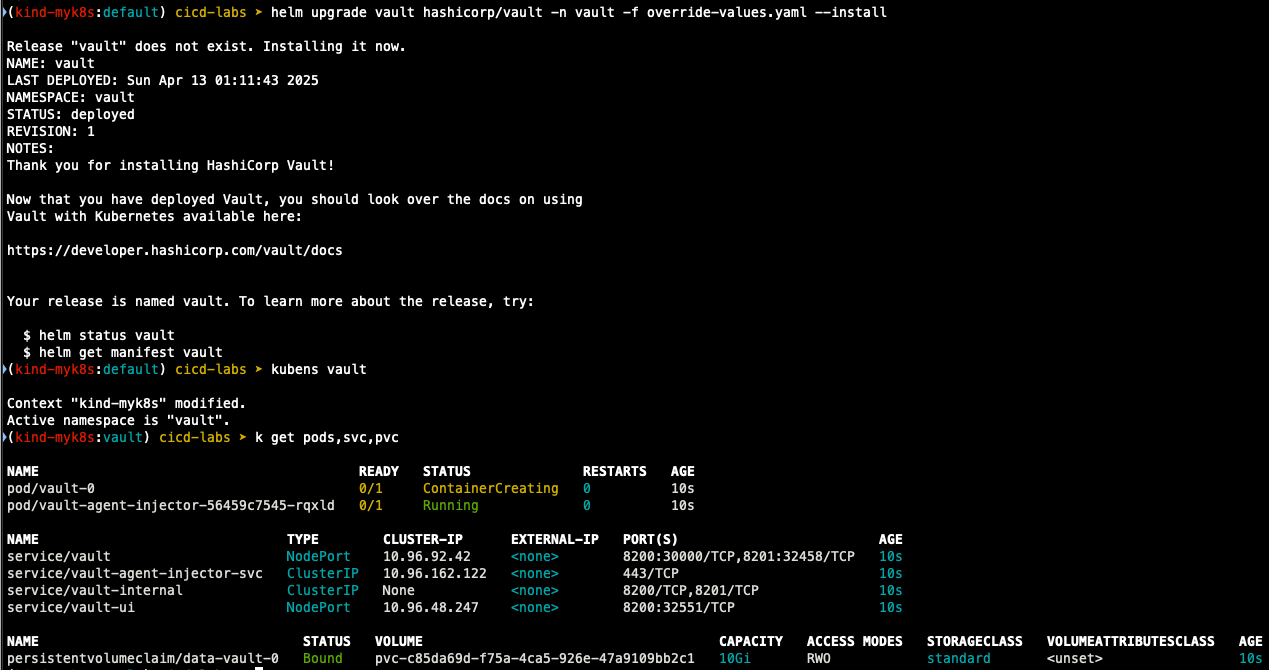

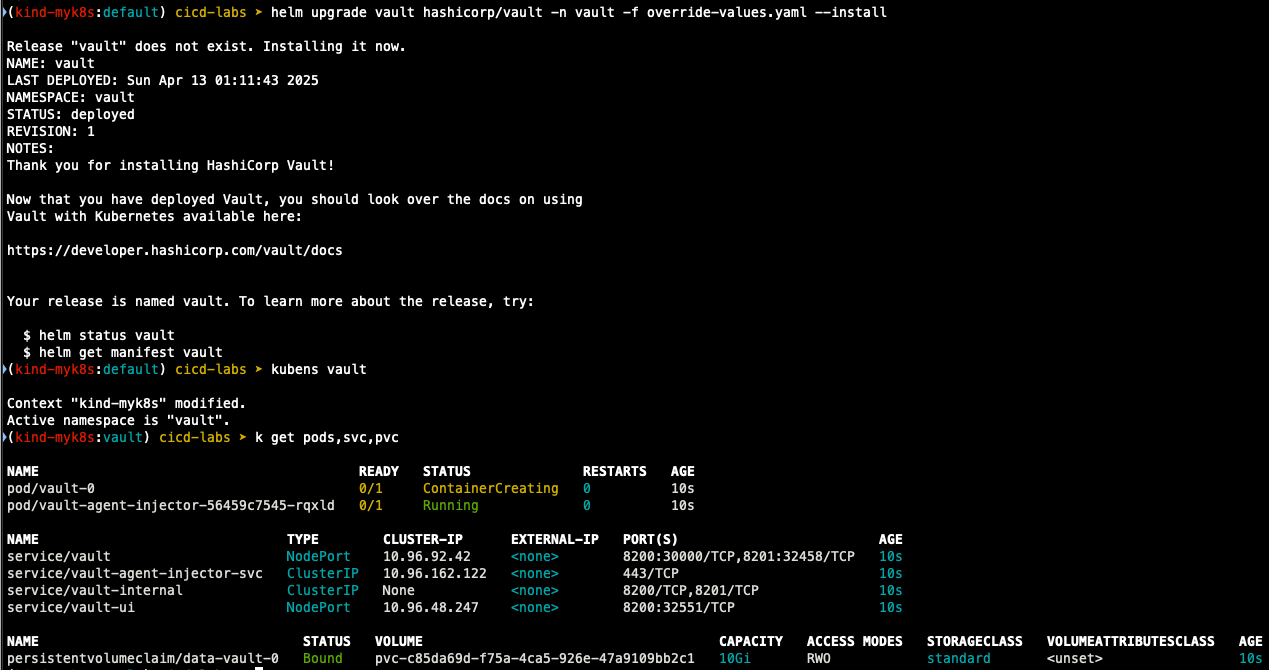

## Helm 인스톨

helm upgrade vault hashicorp/vault -n vault -f override-values.yaml --install

## 배포 확인

kubens vault

k get pods,svc,pvc

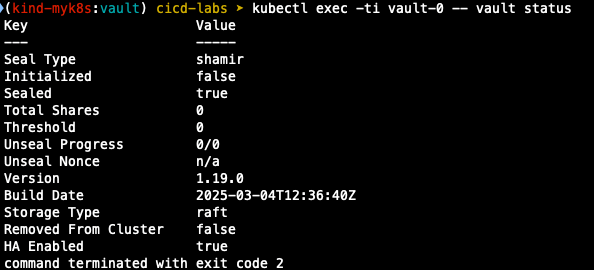

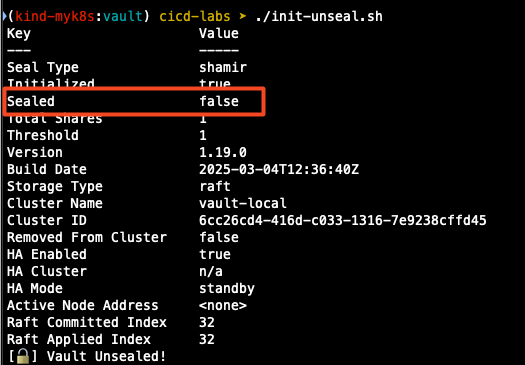

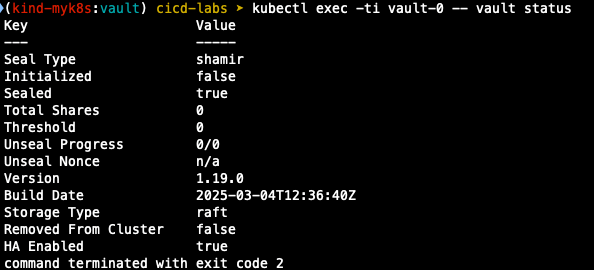

- Vault 초기화 및 잠금해제

## vault status 명령으로 sealed 상태 확인

kubectl exec -ti vault-0 -- vault status

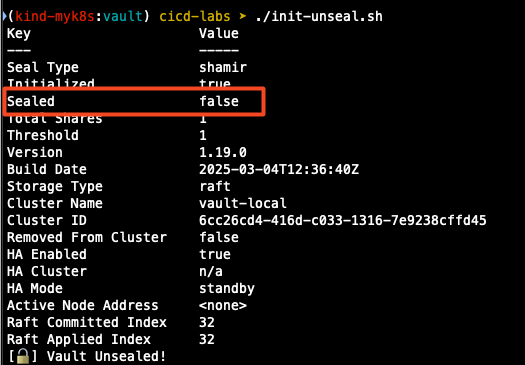

## init-unseal.sh를 아용하여 ㅍault inseal 자동화

cat <<EOF > init-unseal.sh

#!/bin/bash

# Vault Pod 이름

VAULT_POD="vault-0"

# Vault 명령 실행

VAULT_CMD="kubectl exec -ti \$VAULT_POD -- vault"

# 출력 저장 파일

VAULT_KEYS_FILE="./vault-keys.txt"

UNSEAL_KEY_FILE="./vault-unseal-key.txt"

ROOT_TOKEN_FILE="./vault-root-token.txt"

# Vault 초기화 (Unseal Key 1개만 생성되도록 설정)

\$VAULT_CMD operator init -key-shares=1 -key-threshold=1 | sed \$'s/\\x1b\\[[0-9;]*m//g' | tr -d '\r' > "\$VAULT_KEYS_FILE"

# Unseal Key / Root Token 추출

grep 'Unseal Key 1:' "\$VAULT_KEYS_FILE" | awk -F': ' '{print \$2}' > "\$UNSEAL_KEY_FILE"

grep 'Initial Root Token:' "\$VAULT_KEYS_FILE" | awk -F': ' '{print \$2}' > "\$ROOT_TOKEN_FILE"

# Unseal 수행

UNSEAL_KEY=\$(cat "\$UNSEAL_KEY_FILE")

\$VAULT_CMD operator unseal "\$UNSEAL_KEY"

# 결과 출력

echo "[🔓] Vault Unsealed!"

echo "[🔐] Root Token: \$(cat \$ROOT_TOKEN_FILE)"

EOF

## 실행 권한 부여

chmod +x init-unseal.sh

## 실행

./init-unseal.sh

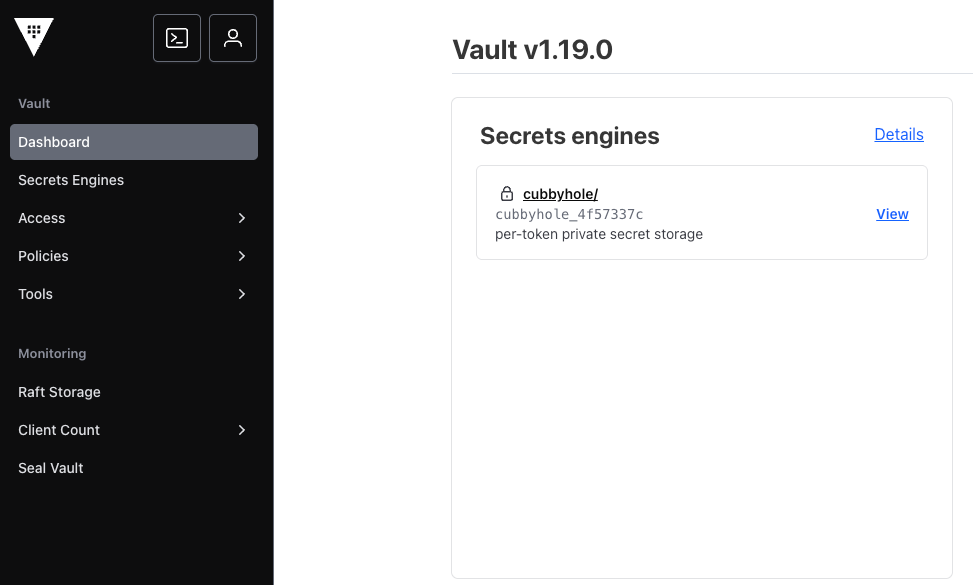

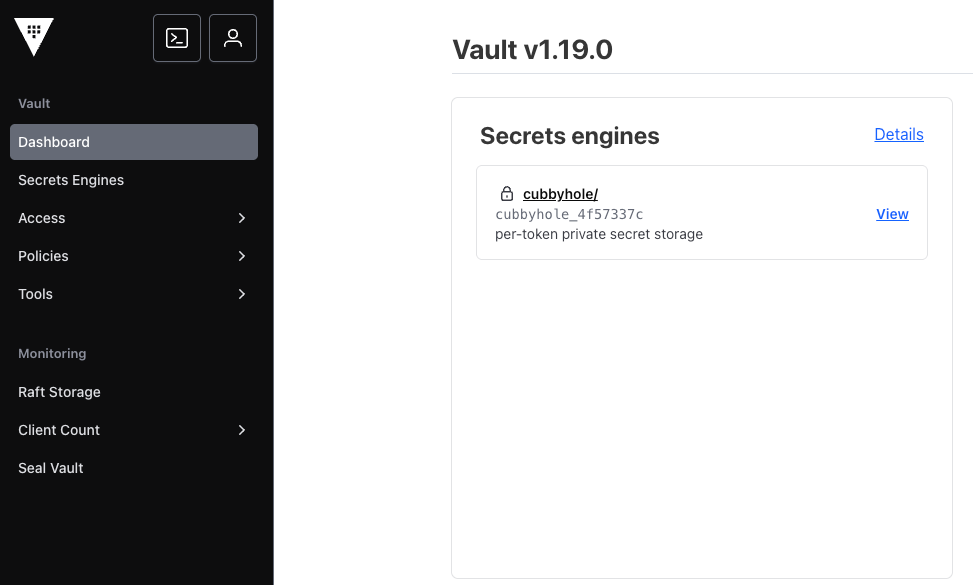

생성된 root-token을 통해 WEB 접속

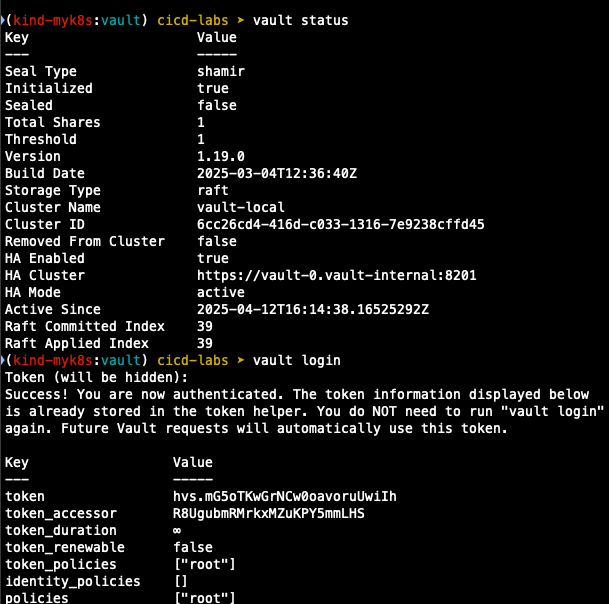

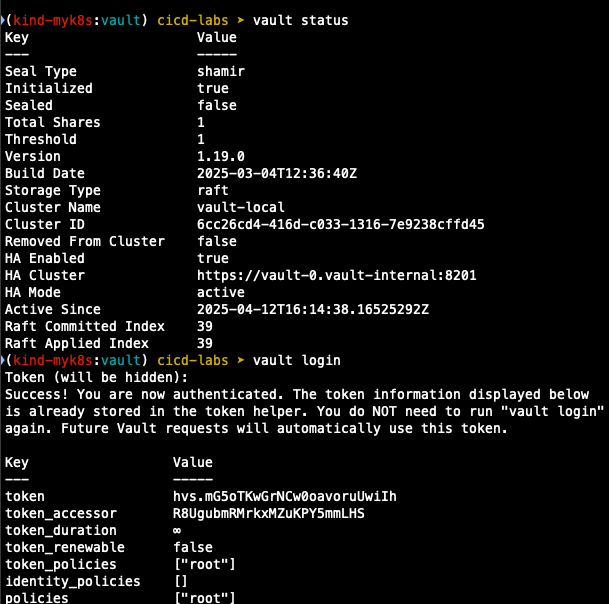

- CLI 설정

brew tap hashicorp/tap

brew install hashicorp/tap/vault

vault --version

# NodePort로 공개한 30000 Port로 설정

export VAULT_ADDR='http://localhost:30000'

# vault 상태확인

vault status

# Root Token으로 로그인

vault login

- KV 시크릿 엔진 활성화 및 샘플 구성

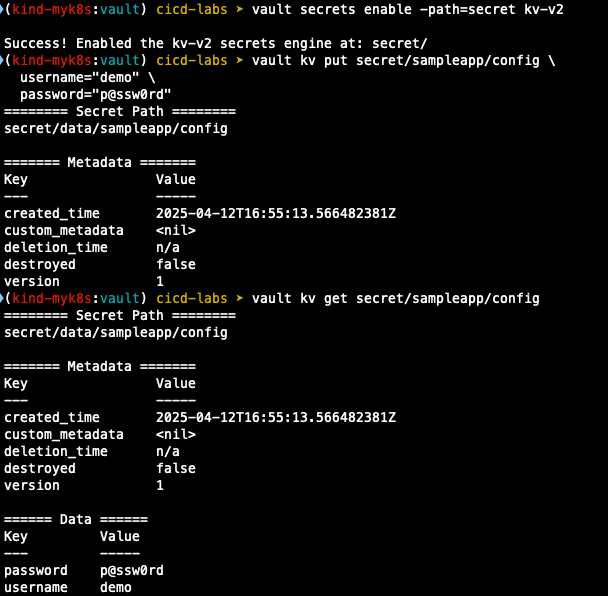

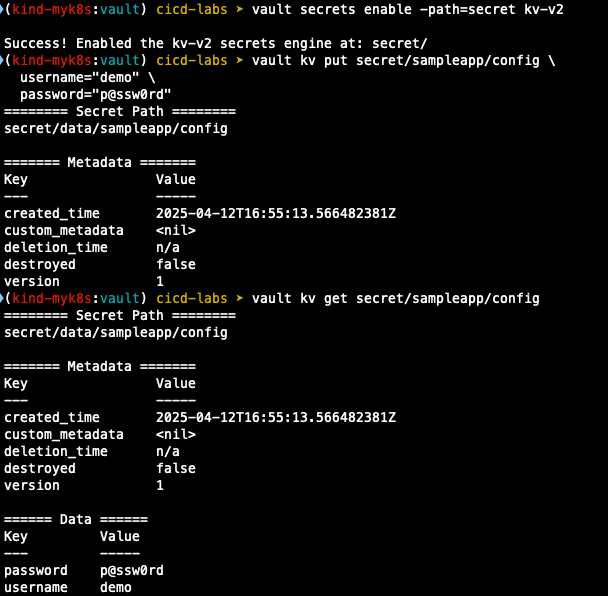

1) KV 엔진 활성화 및 샘플 데이터 추가

## KV v2 형태로 엔진 활성화

vault secrets enable -path=secret kv-v2

## 샘플 시크릿 저장

vault kv put secret/sampleapp/config \

username="demo" \

password="p@ssw0rd"

## 입력 데이터 확인

vault kv get secret/sampleapp/config

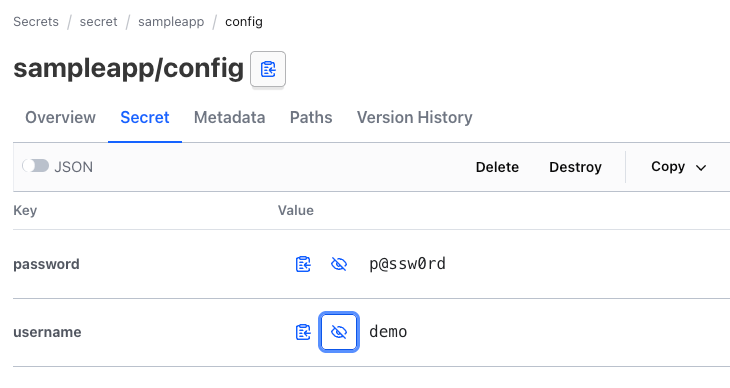

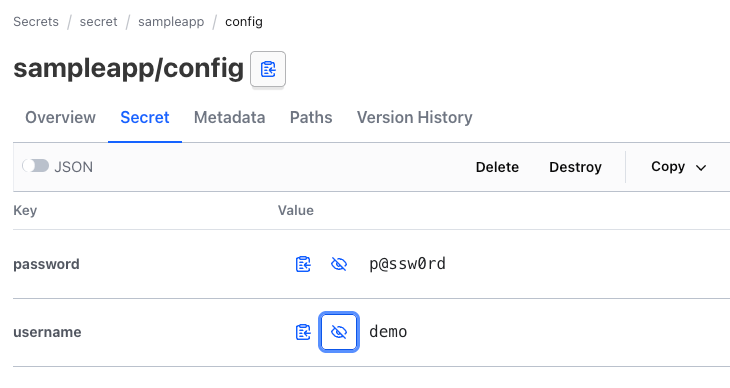

2) Vault UI : [Secrets Engine] 탭에 접속 후 [sampleapp - config] 접속하여 실제 저장된 Key / Value 확인

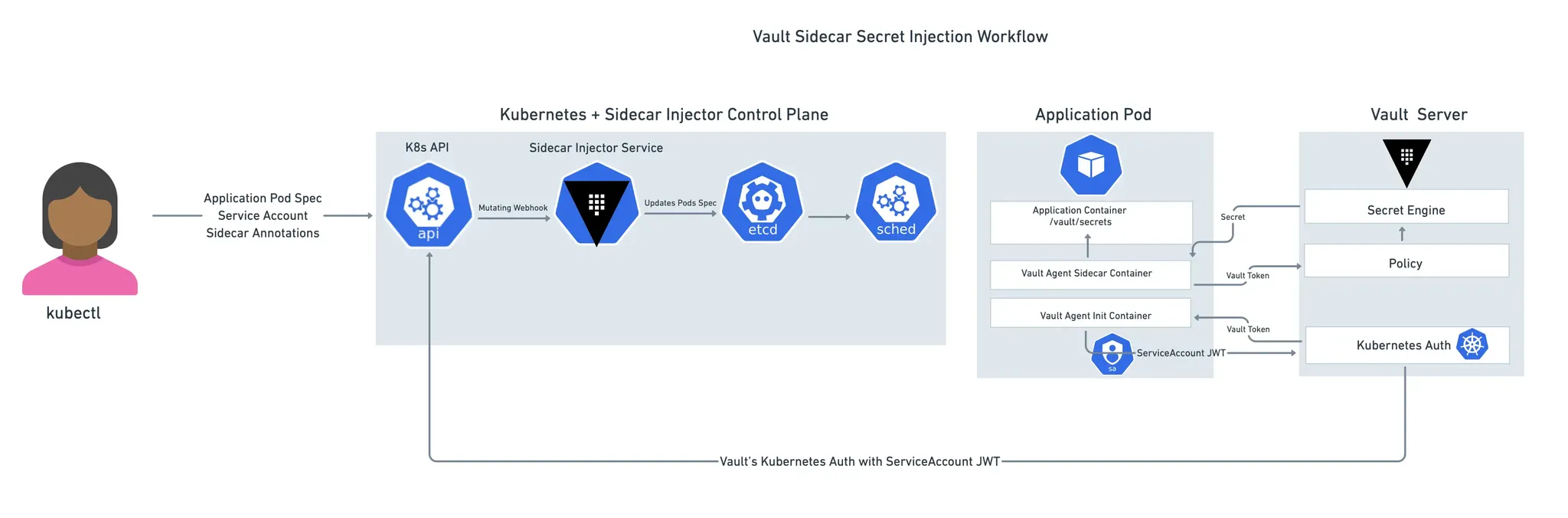

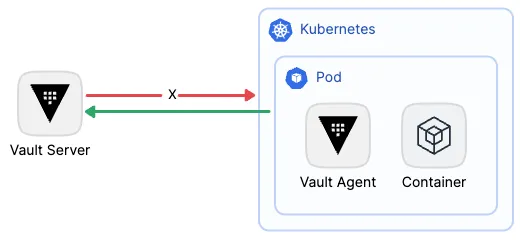

Vault Sidecar 연동

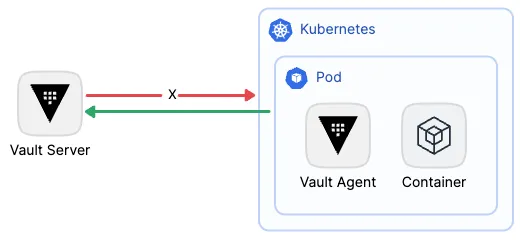

Vault Agent Injector는 Kubernetes Pod 내부에 Vault Agent를 자동으로 주입해주는 기능입니다. 이를 통해 어플리케이션이 Vault로부터 자동으로 비밀 정보를 받아올 수 있게 됩니다. 하지만 이를 사용하기 전에 몇 가지 사전 준비가 필요합니다.

1. Vault가 설치되어 있고, Kubernetes와 통합되어 있어야 합니다

- Vault가 실행 중이어야 하고, Kubernetes 클러스터에 접근 가능해야 합니다.

- Vault는 Kubernetes 인증 방식을 설정하고 있어야 하며, 이를 통해 서비스 어카운트를 기반으로 토큰을 발급받을 수 있습니다.

2. Vault Agent Injector가 클러스터에 배포되어 있어야 합니다

- Injector는 Kubernetes에 배포되는 별도의 구성 요소입니다.

- 일반적으로 Helm Chart를 통해 배포하며, 이 컴포넌트가 있어야 Pod에 Vault Agent가 자동으로 주입됩니다.

3. Kubernetes 인증 방식이 활성화되어야 합니다

- Vault에서 Kubernetes Auth Method를 활성화하고 구성해야 합니다.

- 이 설정을 통해 특정 서비스 어카운트에 Vault 접근 권한을 부여할 수 있습니다.

4. 정책과 역할이 정의되어 있어야 합니다

- Vault에 접근할 수 있도록 적절한 Policy와 Role이 설정되어야 합니다.

- 예를 들어, 특정 서비스 어카운트가 특정 경로의 시크릿에만 접근할 수 있도록 제한할 수 있습니다.

5. 애플리케이션 Pod에 주입할 주석(annotation)을 추가해야 합니다

- Vault Agent Injector는 특정 주석이 있는 Pod에 대해서만 Vault Agent를 주입합니다.

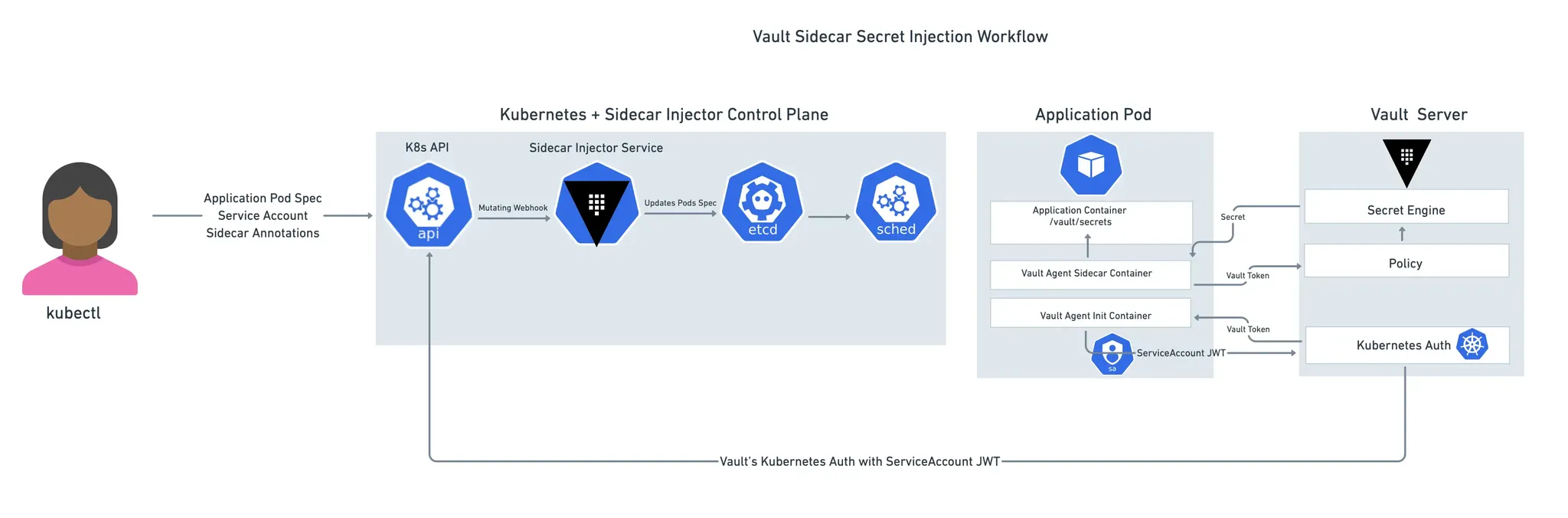

Vault k8s sidercar 아키 및 워크플로우

- 실습

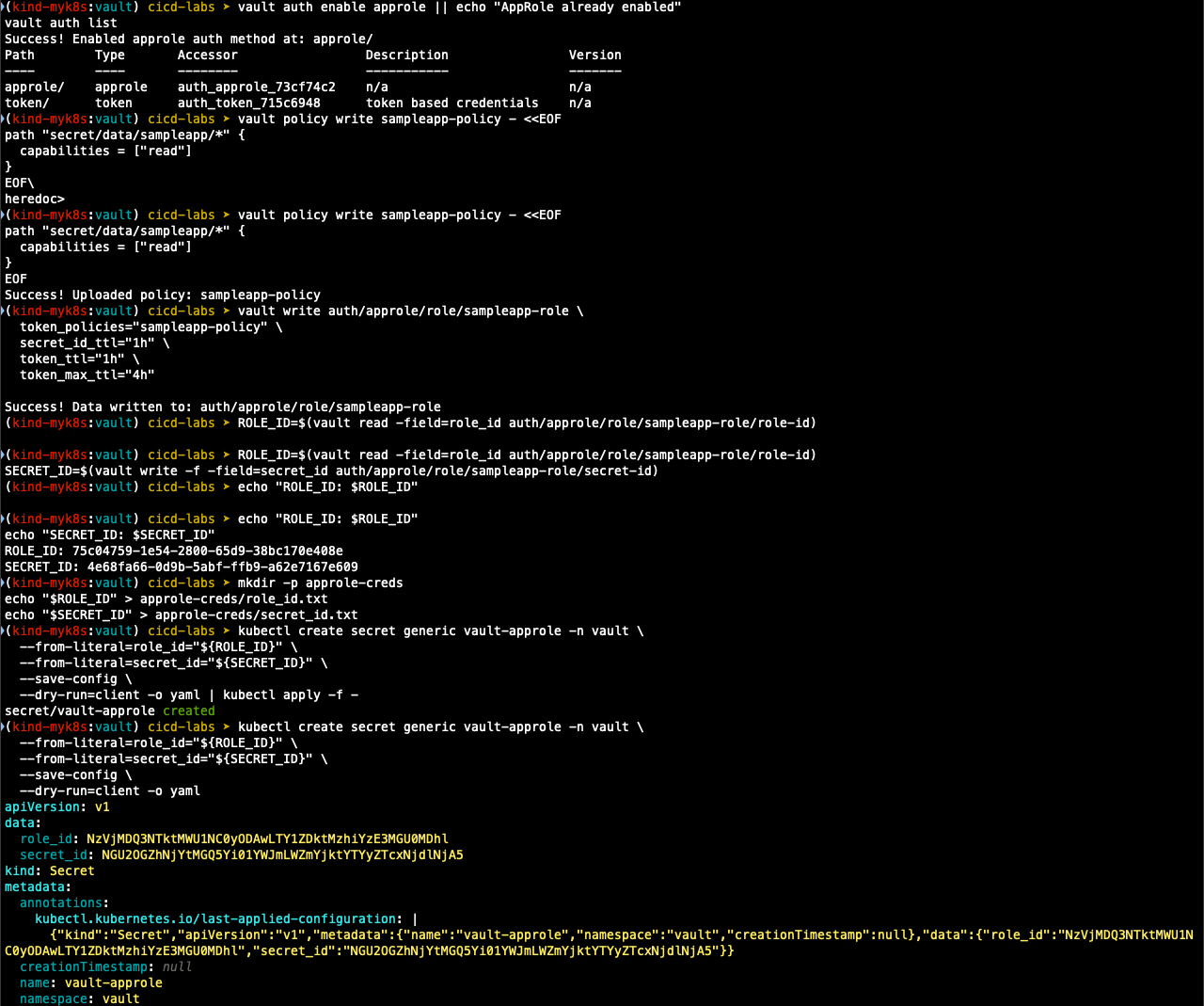

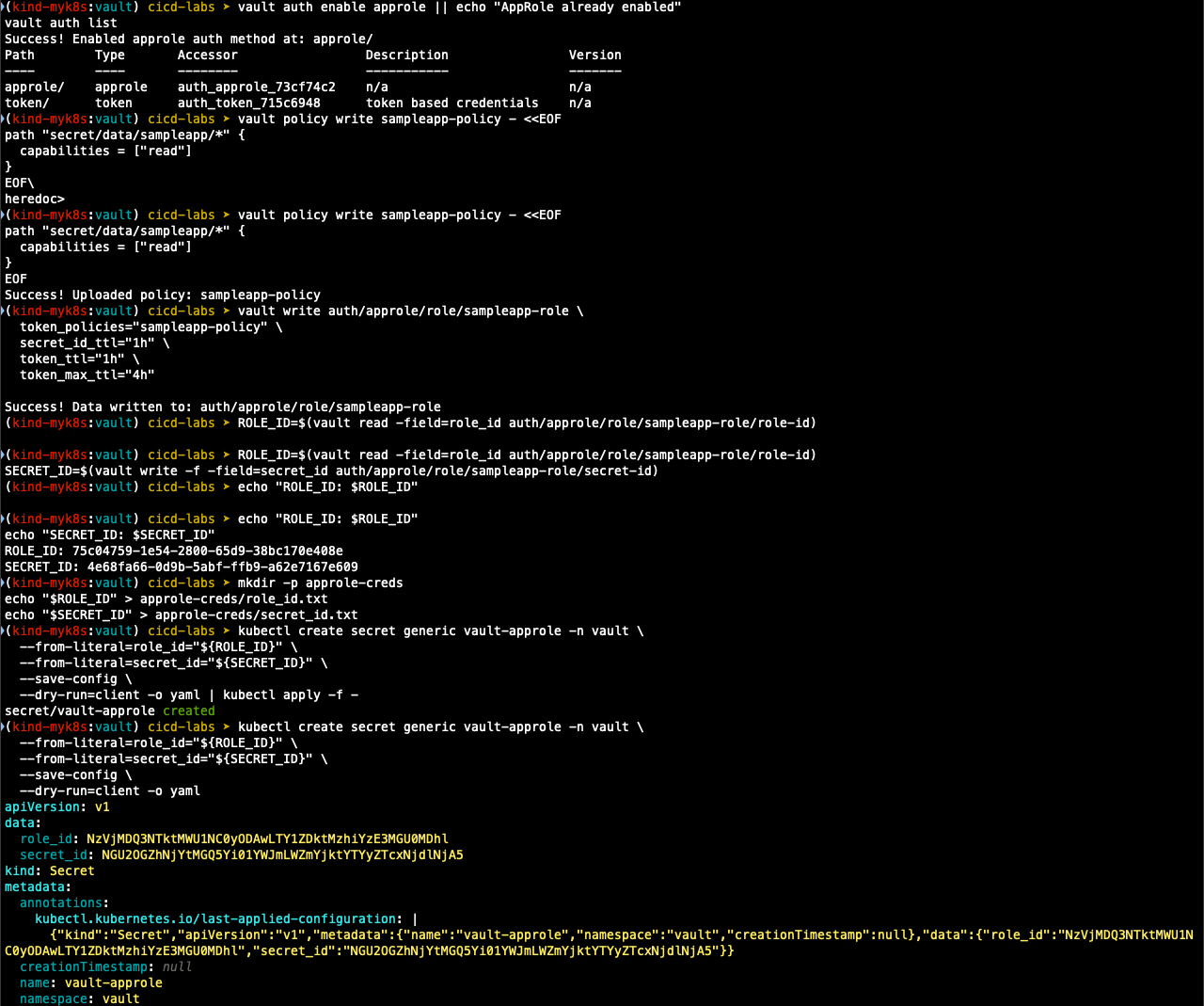

1. Vault AppRole 방식 인증 구성

# 1. AppRole 인증 방식 활성화

vault auth enable approle || echo "AppRole already enabled"

vault auth list

# 2. 정책 생성

vault policy write sampleapp-policy - <<EOF

path "secret/data/sampleapp/*" {

capabilities = ["read"]

}

EOF

# 3. AppRole Role 생성

vault write auth/approle/role/sampleapp-role \

token_policies="sampleapp-policy" \

secret_id_ttl="1h" \

token_ttl="1h" \

token_max_ttl="4h"

# 4. Role ID 및 Secret ID 추출 및 저장

ROLE_ID=$(vault read -field=role_id auth/approle/role/sampleapp-role/role-id)

SECRET_ID=$(vault write -f -field=secret_id auth/approle/role/sampleapp-role/secret-id)

echo "ROLE_ID: $ROLE_ID"

echo "SECRET_ID: $SECRET_ID"

# 5. 파일로 저장

mkdir -p approle-creds

echo "$ROLE_ID" > approle-creds/role_id.txt

echo "$SECRET_ID" > approle-creds/secret_id.txt

# 6. (옵션) Kubernetes Secret으로 저장

kubectl create secret generic vault-approle -n vault \

--from-literal=role_id="${ROLE_ID}" \

--from-literal=secret_id="${SECRET_ID}" \

--save-config \

--dry-run=client -o yaml | kubectl apply -f -

2. Vault Agent Sidecar 연동

- Vault Agent는 vault-agent-config.hcl 설정을 통해 연결할 Vault의 정보와, Template 구성, 렌더링 주기, 참조할 Vault KV 위치정보 등을 정의한다.

1) Vault Agent 설정 파일 작성 및 생성

cat <<EOF | kubectl create configmap vault-agent-config -n vault --from-file=agent-config.hcl=/dev/stdin --dry-run=client -o yaml | kubectl apply -f -

vault {

address = "http://vault.vault.svc:8200"

}

auto_auth {

method "approle" {

config = {

role_id_file_path = "/etc/vault/approle/role_id"

secret_id_file_path = "/etc/vault/approle/secret_id"

remove_secret_id_file_after_reading = false

}

}

sink "file" {

config = {

path = "/etc/vault-agent-token/token"

}

}

}

template_config {

static_secret_render_interval = "20s"

}

template {

destination = "/etc/secrets/index.html"

contents = <<EOH

<html>

<body>

<p>username: {{ with secret "secret/data/sampleapp/config" }}{{ .Data.data.username }}{{ end }}</p>

<p>password: {{ with secret "secret/data/sampleapp/config" }}{{ .Data.data.password }}{{ end }}</p>

</body>

</html>

EOH

}

EOF

2) 샘플 어플리케이션 + Sidecar 배포

- Nginx + Vault Agent 생성

kubectl apply -n vault -f - <<EOF

apiVersion: apps/v1

kind: Deployment

metadata:

name: nginx-vault-demo

spec:

replicas: 1

selector:

matchLabels:

app: nginx-vault-demo

template:

metadata:

labels:

app: nginx-vault-demo

spec:

containers:

- name: nginx

image: nginx:latest

ports:

- containerPort: 80

volumeMounts:

- name: html-volume

mountPath: /usr/share/nginx/html

- name: vault-agent-sidecar

image: hashicorp/vault:latest

args:

- "agent"

- "-config=/etc/vault/agent-config.hcl"

volumeMounts:

- name: vault-agent-config

mountPath: /etc/vault

- name: vault-approle

mountPath: /etc/vault/approle

- name: vault-token

mountPath: /etc/vault-agent-token

- name: html-volume

mountPath: /etc/secrets

volumes:

- name: vault-agent-config

configMap:

name: vault-agent-config

- name: vault-approle

secret:

secretName: vault-approle

- name: vault-token

emptyDir: {}

- name: html-volume

emptyDir: {}

EOF

3) SVC 생성

kubectl apply -f - <<EOF

apiVersion: v1

kind: Service

metadata:

name: nginx-service

spec:

type: NodePort

selector:

app: nginx-vault-demo

ports:

- protocol: TCP

port: 80

targetPort: 80

nodePort: 30001 # Kind에서 설정한 Port

EOF

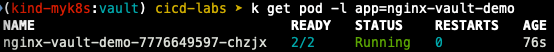

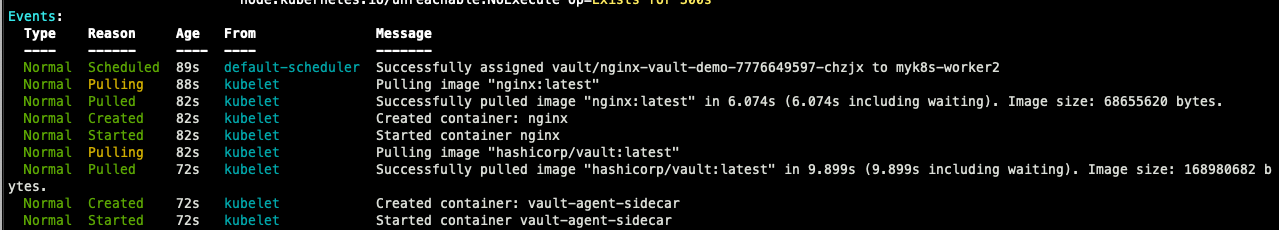

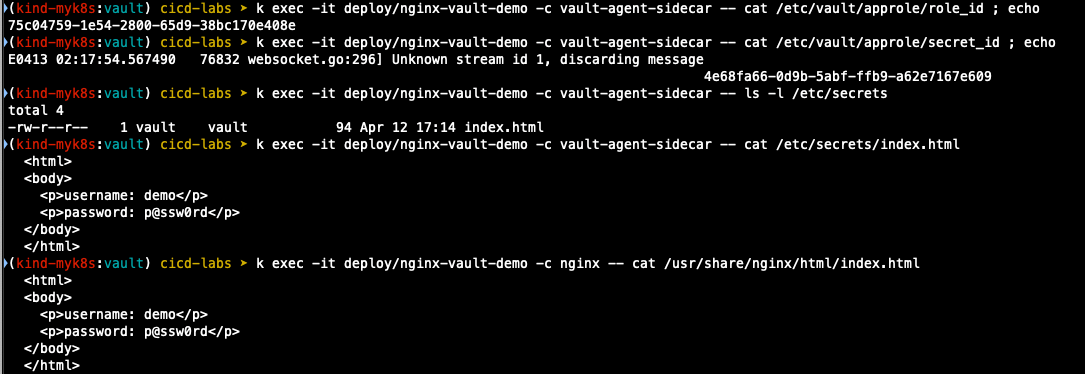

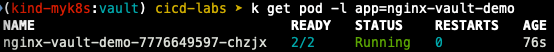

4) 생성 자원 확인

## 파드 내에 사이드카 컨테이너 확인

k get pod -l app=nginx-vault-demo

k describe pod -l app=nginx-vault-demo

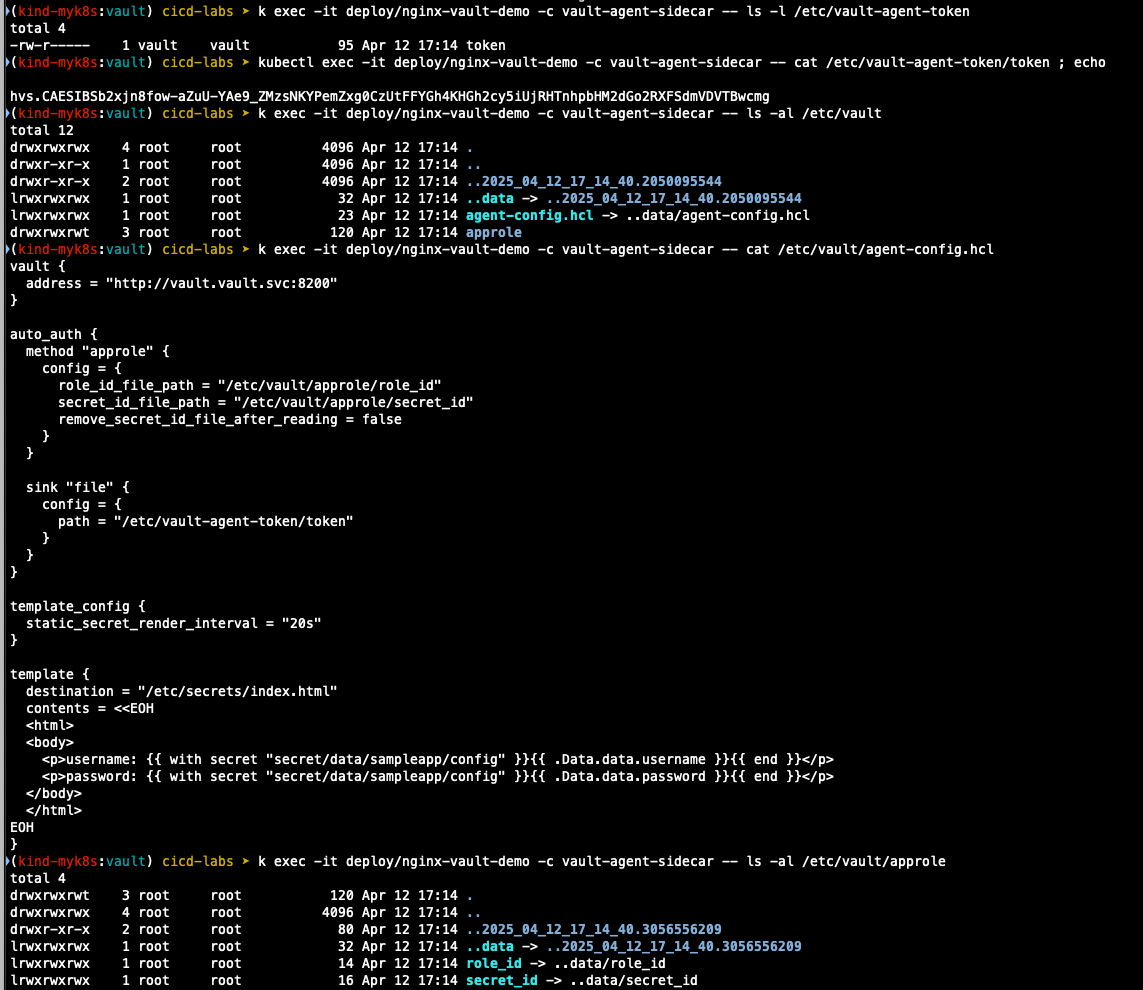

## 볼륨 마운트 확인

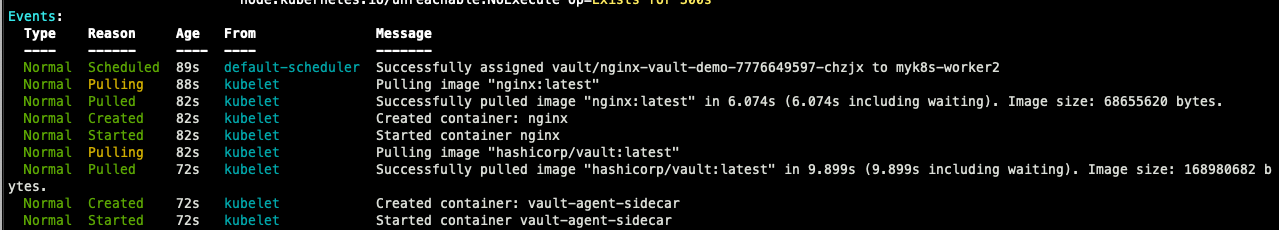

k exec -it deploy/nginx-vault-demo -c vault-agent-sidecar -- ls -l /etc/vault-agent-token

k exec -it deploy/nginx-vault-demo -c vault-agent-sidecar -- cat /etc/vault-agent-token/token ; echo

k exec -it deploy/nginx-vault-demo -c vault-agent-sidecar -- ls -al /etc/vault

k exec -it deploy/nginx-vault-demo -c vault-agent-sidecar -- cat /etc/vault/agent-config.hcl

k exec -it deploy/nginx-vault-demo -c vault-agent-sidecar -- ls -al /etc/vault/approle

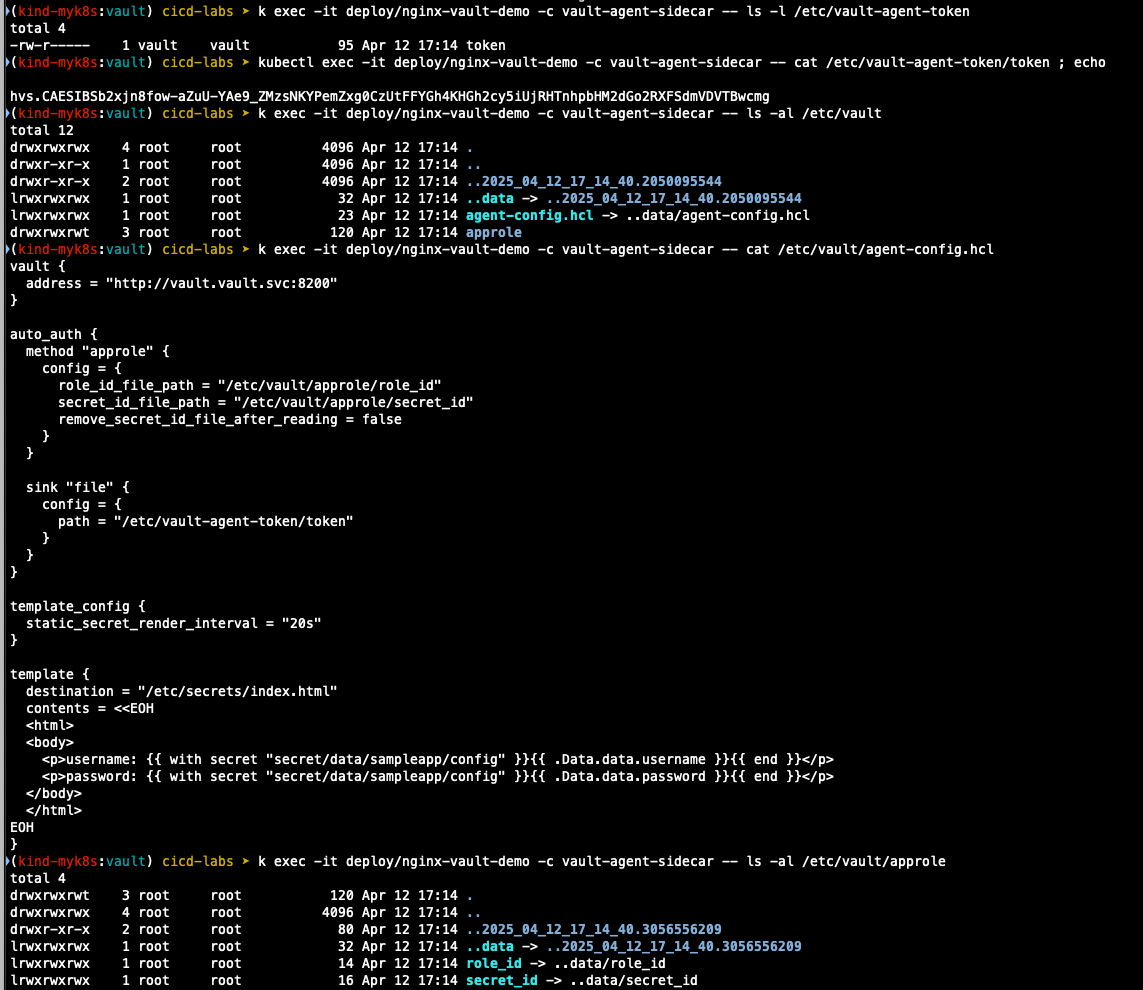

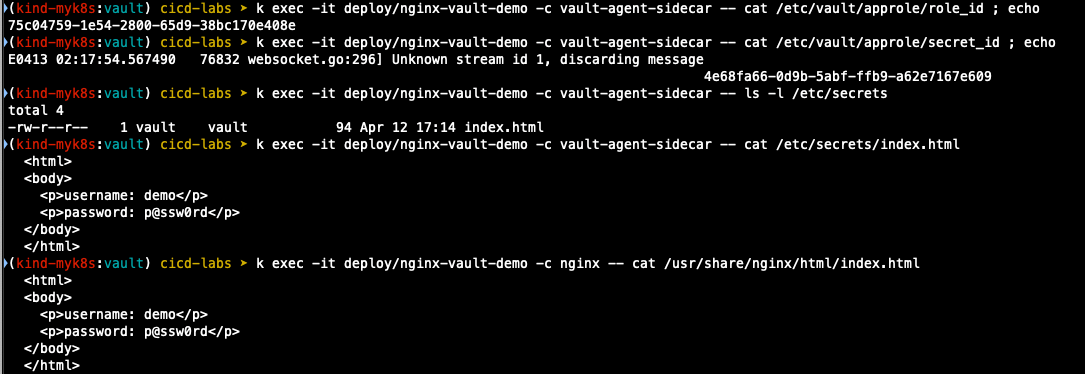

k exec -it deploy/nginx-vault-demo -c vault-agent-sidecar -- cat /etc/vault/approle/role_id ; echo

k exec -it deploy/nginx-vault-demo -c vault-agent-sidecar -- cat /etc/vault/approle/secret_id ; echo

k exec -it deploy/nginx-vault-demo -c vault-agent-sidecar -- ls -l /etc/secrets

k exec -it deploy/nginx-vault-demo -c vault-agent-sidecar -- cat /etc/secrets/index.html

k exec -it deploy/nginx-vault-demo -c nginx -- cat /usr/share/nginx/html/index.html

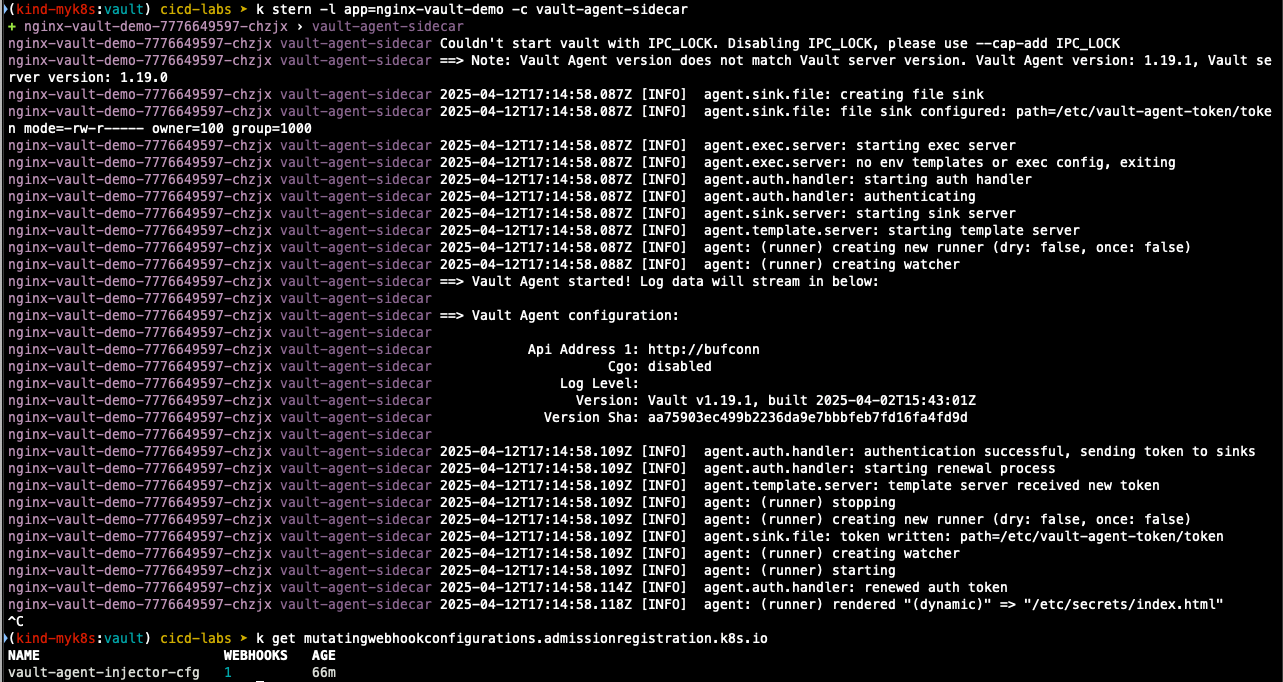

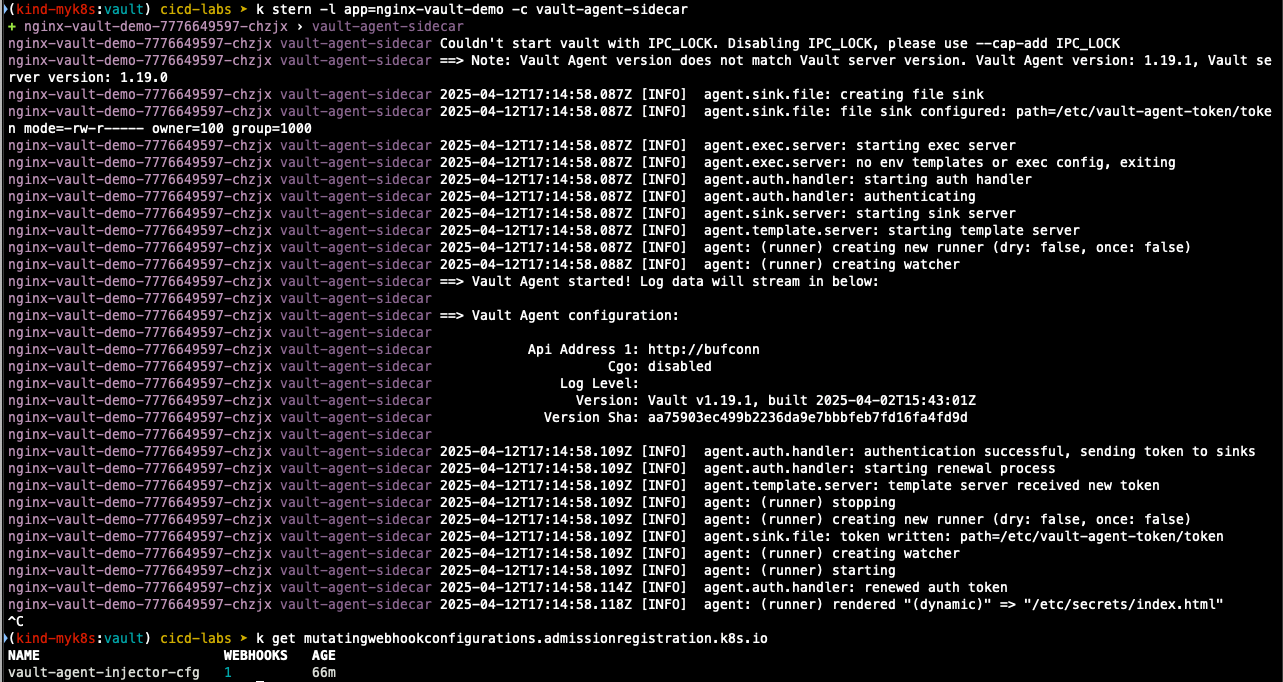

k stern -l app=nginx-vault-demo -c vault-agent-sidecar

k get mutatingwebhookconfigurations.admissionregistration.k8s.io

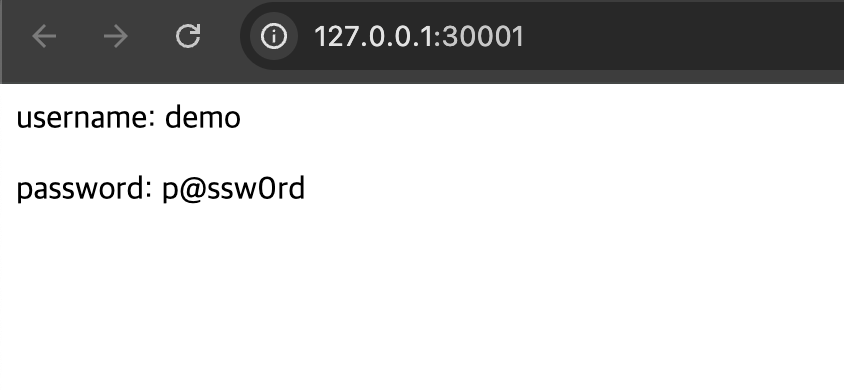

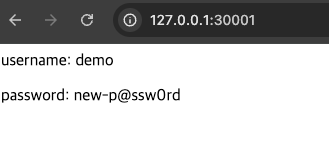

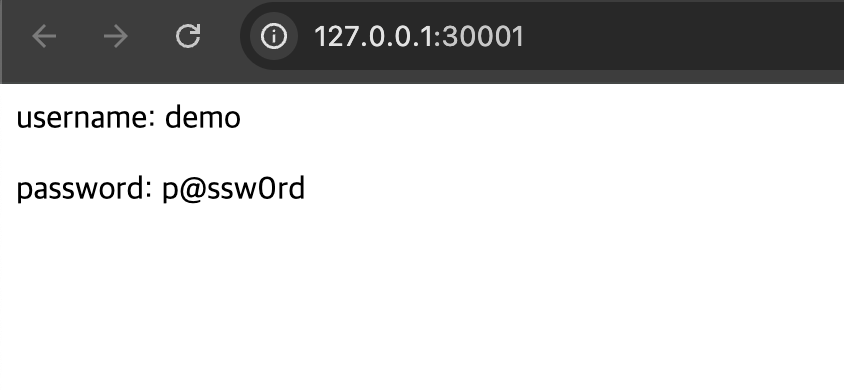

- 배포한 웹 확인

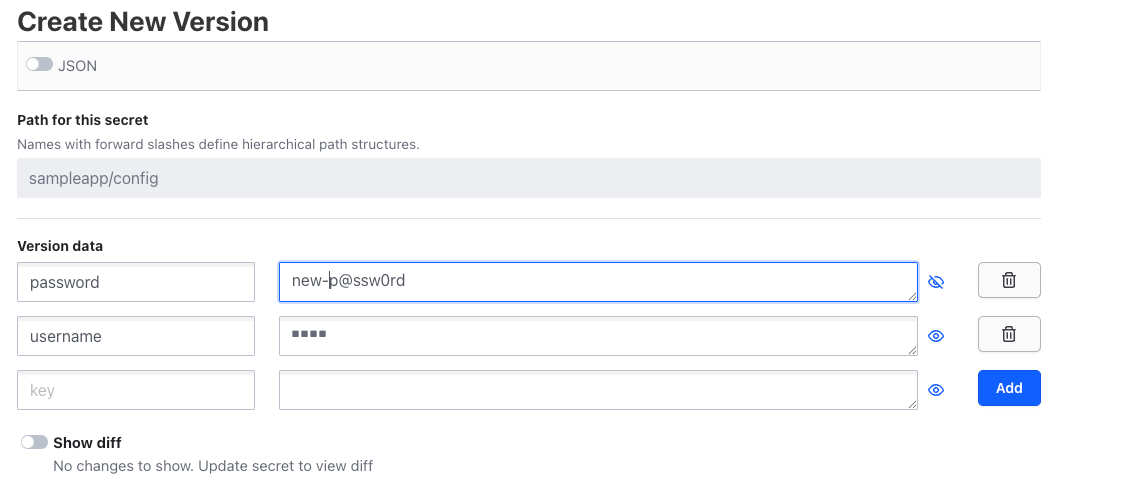

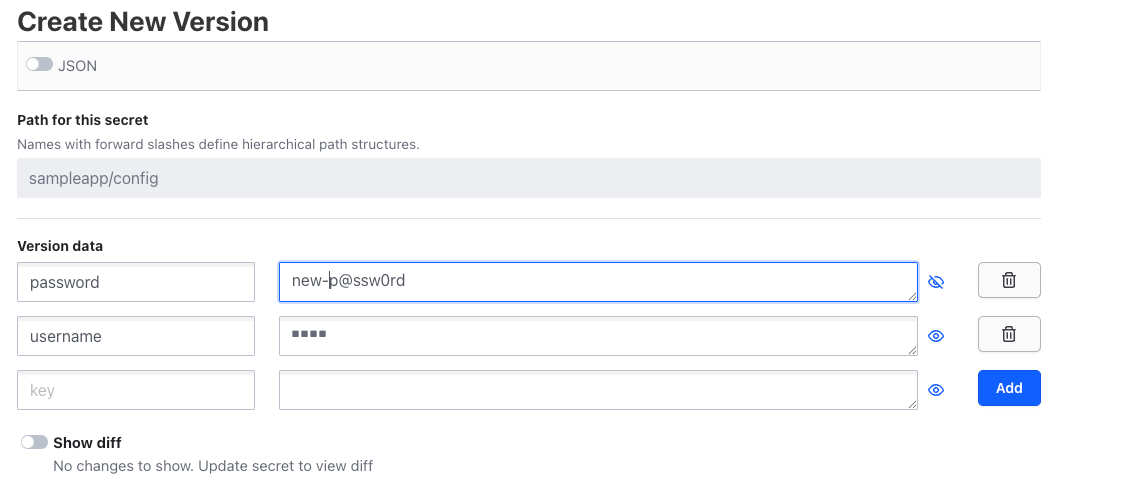

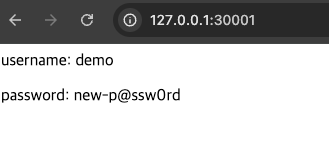

- KV 값 변경 후 확인

Jenkins + Vault

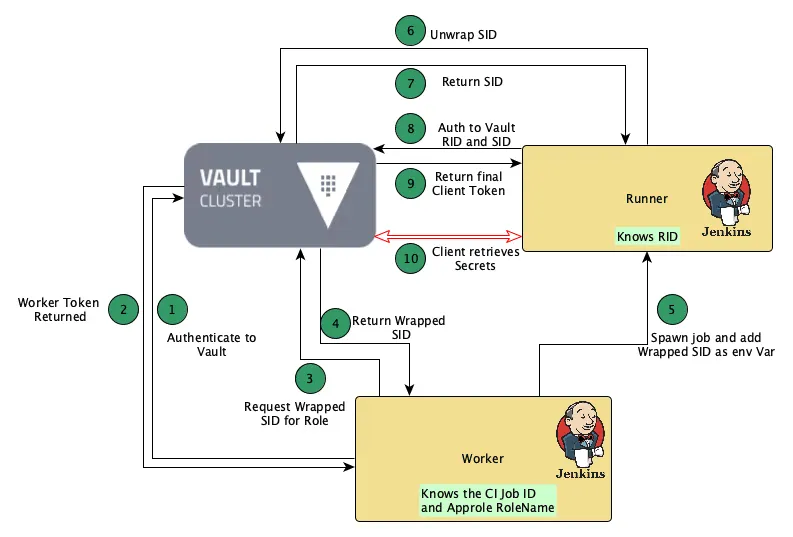

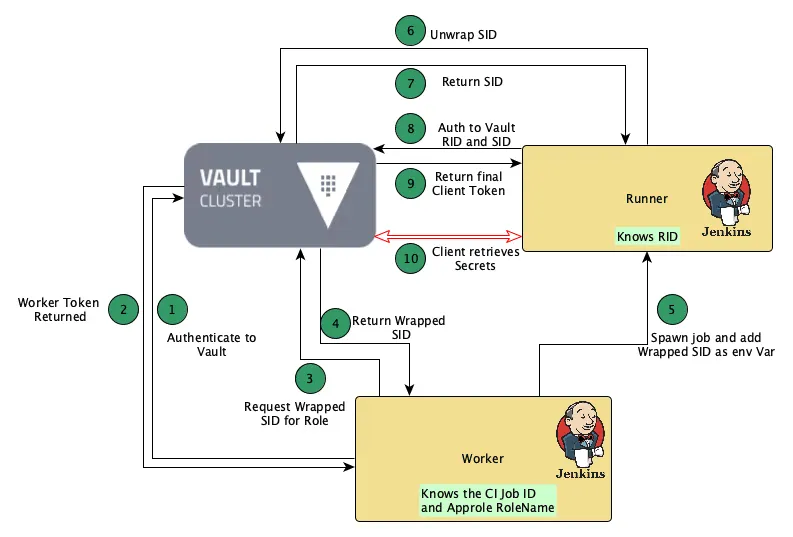

- vault - jenkins plugin with approle 인증 방식 워크플로우

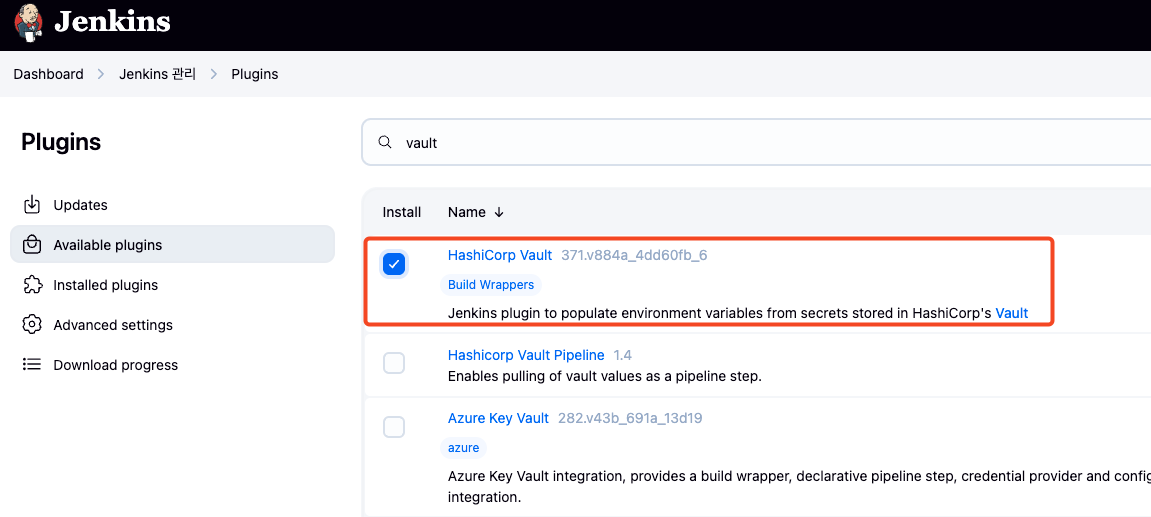

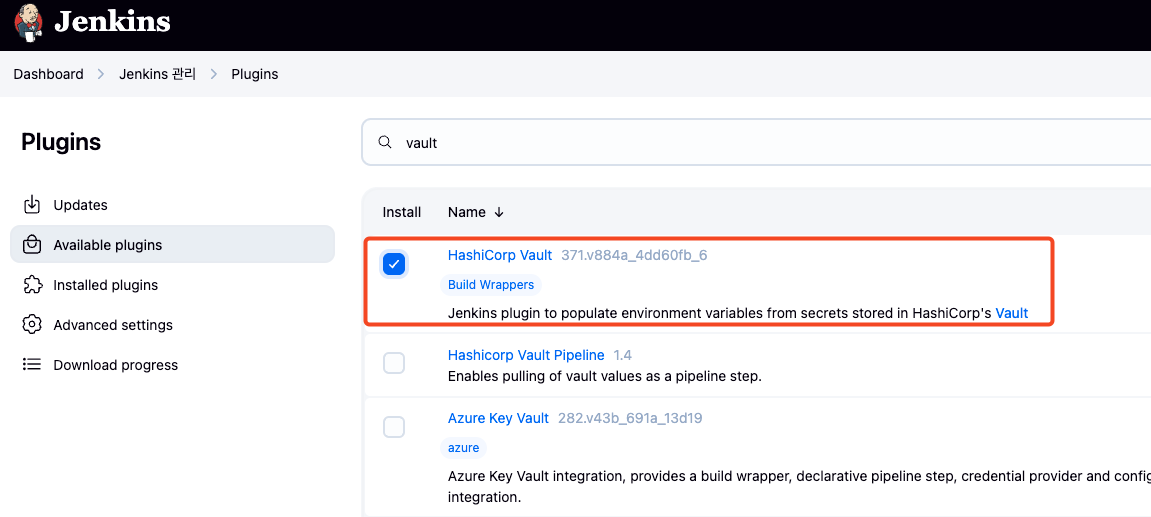

1. Jenkins에 Vault Plugin 설치

1) jenkins ui 접속

2) 상단 메뉴에서 manage jenkins -> Plugins

3) Available 탭에서 Vault 검색

4) Hashicorp vault plugin 설치 후 Jenkins 재시작

2. Vault Approle 정보 확인

# Role ID 확인 및 Secret ID 신규 발급

ROLE_ID=$(vault read -field=role_id auth/approle/role/sampleapp-role/role-id)

SECRET_ID=$(vault write -f -field=secret_id auth/approle/role/sampleapp-role/secret-id)

echo "ROLE_ID: $ROLE_ID"

echo "SECRET_ID: $SECRET_ID"

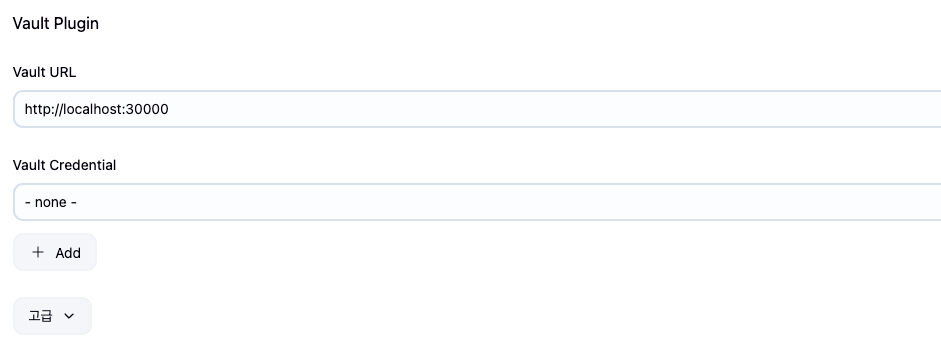

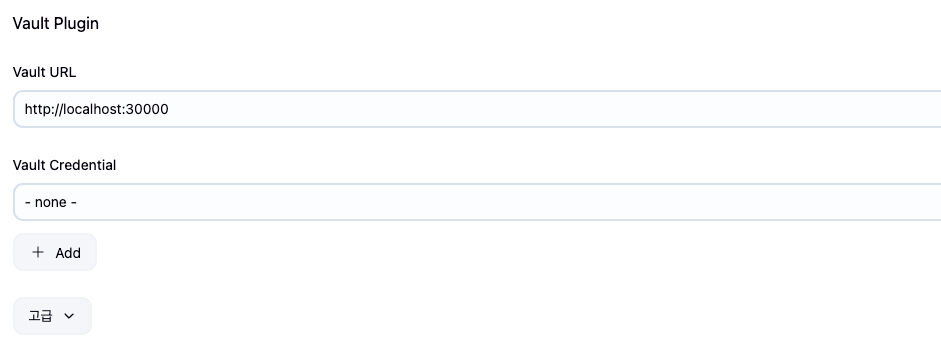

3. Jenkins에서 Vault 설정 및 Credentials 추가

[Manage Jenkins > System configuration > System]

스크롤 하단 Vault Plugin 설정에서 아래와 같이 설정

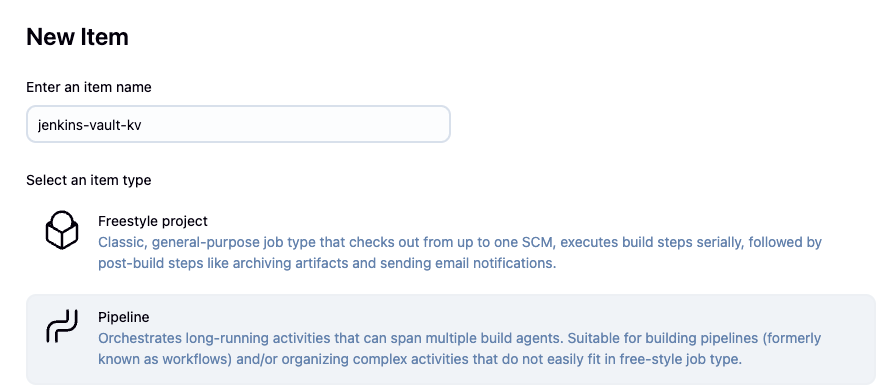

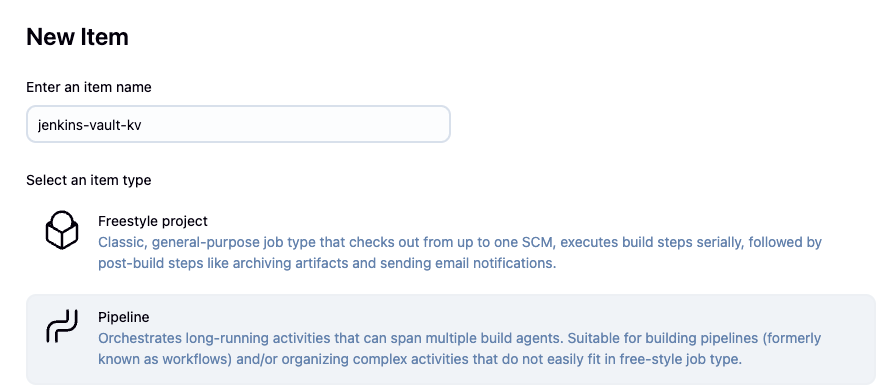

4. Jenkins Pipelind Job 생성

1) Jenkins UI → New Item → Pipeline 선택

2) jenkins-vault-kv 생성

3) Jenkinsfile 작성

pipeline {

agent any

environment {

VAULT_ADDR = 'http://192.168.219.104:30000' // 실제 Vault 주소로 변경!!!

}

stages {

stage('Read Vault Secret') {

steps {

withVault([

vaultSecrets: [

[

path: 'secret/sampleapp/config',

engineVersion: 2,

secretValues: [

[envVar: 'USERNAME', vaultKey: 'username'],

[envVar: 'PASSWORD', vaultKey: 'password']

]

]

],

configuration: [

vaultUrl: "${VAULT_ADDR}",

vaultCredentialId: 'vault-approle-creds'

]

]) {

sh '''

echo "Username from Vault: $USERNAME"

echo "Password from Vault: $PASSWORD"

'''

script {

echo "Username (env): ${env.USERNAME}"

echo "Password (env): ${env.PASSWORD}"

}

}

}

}

}

}

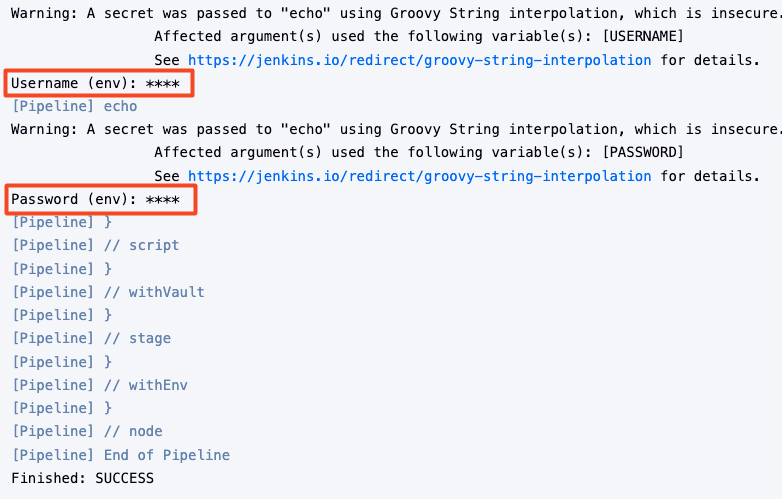

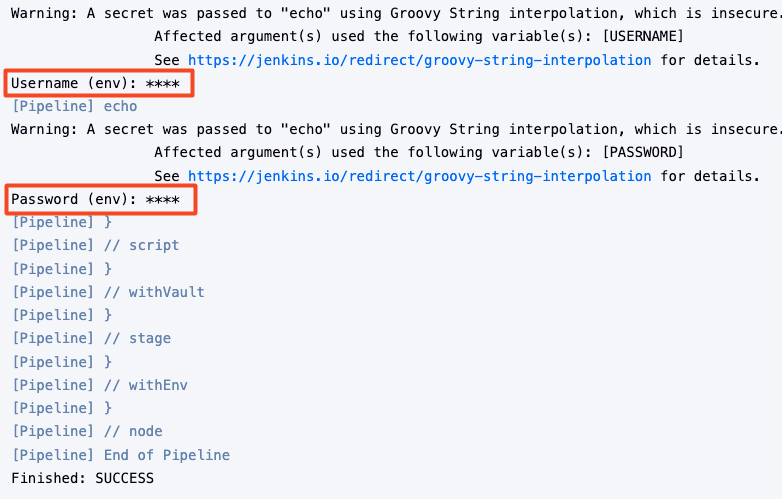

Jenkins 실행 결과

민감 정보는 마스킹 처리

ArgoCD + Vault Plugin

1. ArgoCD Vault Plugin을 위한 Credentials 활성화 - AppRole 인증

- 이전 실습에서 생성한 Role, Secret ID 입력

kubectl apply -f - <<EOF

kind: Secret

apiVersion: v1

metadata:

name: argocd-vault-plugin-credentials

namespace: argocd

type: Opaque

stringData:

VAULT_ADDR: "http://localhost:30000"

AVP_TYPE: "vault"

AVP_AUTH_TYPE: "approle"

AVP_ROLE_ID: 75c04759-1e54-2800-65d9-38bc170e408e

AVP_SECRET_ID: 41d88ad2-0d17-a666-0a5b-e45f9e97c651

EOF

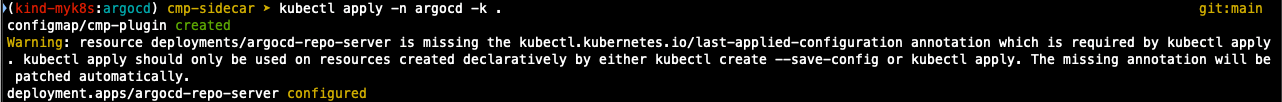

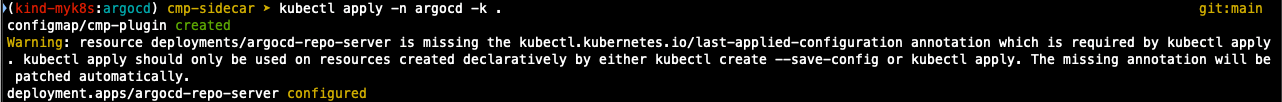

2. ArgoCD Vault Plugin 설치

git clone https://github.com/hyungwook0221/argocd-vault-plugin.git

cd argocd-vault-plugin/manifests/cmp-sidecar

# 예전 문법으로 적용된 부분을 edit fix 명령으로 현행화

# kustomize edit fix

# argocd 네임스페이스 설정

kubens argocd

# 생성될 메니페스트 파일에 대한 확인

kubectl kustomize .

# -k 옵션으로 kusomize 실행

kubectl apply -n argocd -k .

3. 샘플 Application 배포하여 Vault 동기화

GitHub에 저장된 Helm Repo을 배포하며, Helm 메니페스트 내에 변수로 치환된 값(username/password)을 CD 단계에서 Vault 통해서 읽고 렌더링하여 배포

kubectl apply -n argocd -f - <<EOF

apiVersion: argoproj.io/v1alpha1

kind: Application

metadata:

name: demo

namespace: argocd

finalizers:

- resources-finalizer.argocd.argoproj.io

spec:

destination:

namespace: argocd

server: https://kubernetes.default.svc

project: default

source:

path: infra/helm

repoURL: https://github.com/hyungwook0221/spring-boot-debug-app

targetRevision: main

plugin:

name: argocd-vault-plugin-helm

env:

- name: HELM_ARGS

value: -f new-values.yaml

syncPolicy:

automated:

prune: true

selfHeal: true

EOF

Application 배포 시 참조하는 new-values.yaml 확인

serviceAccount:

create: true

image:

repository: luafanti/spring-boot-debug-app

tag: main

pullPolicy: IfNotPresent

replicaCount: 1

resources:

memoryRequest: 256Mi

memoryLimit: 512Mi

cpuRequest: 500m

cpuLimit: 1

probes:

liveness:

initialDelaySeconds: 15

path: /actuator/health/liveness

failureThreshold: 3

successThreshold: 1

timeoutSeconds: 3

periodSeconds: 5

readiness:

initialDelaySeconds: 15

path: /actuator/health/readiness

failureThreshold: 3

successThreshold: 1

timeoutSeconds: 3

periodSeconds: 5

ports:

http:

name: http

value: 8080

management:

name: management

value: 8081

envs:

- name: VAULT_SECRET_USER

value: <path:secret/data/sampleapp/config#username>

- name: VAULT_SECRET_PASSWORD

value: <path:secret/data/sampleapp/config#password>

log:

level:

spring: "info"

service: "info"

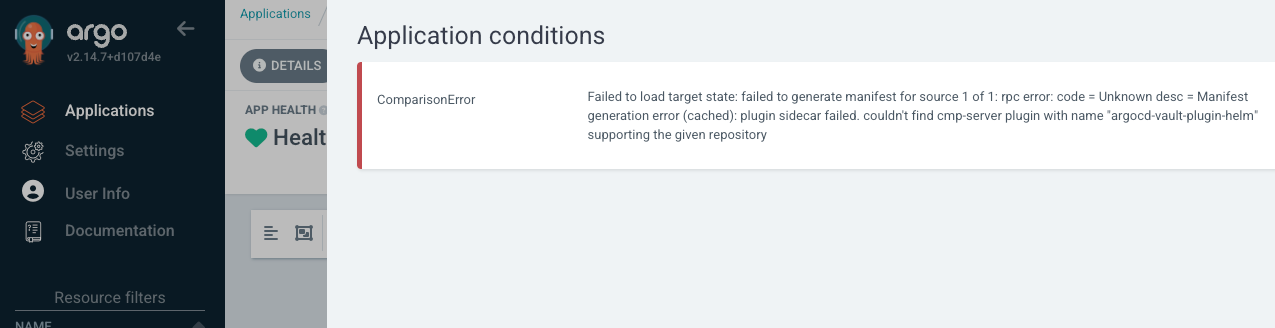

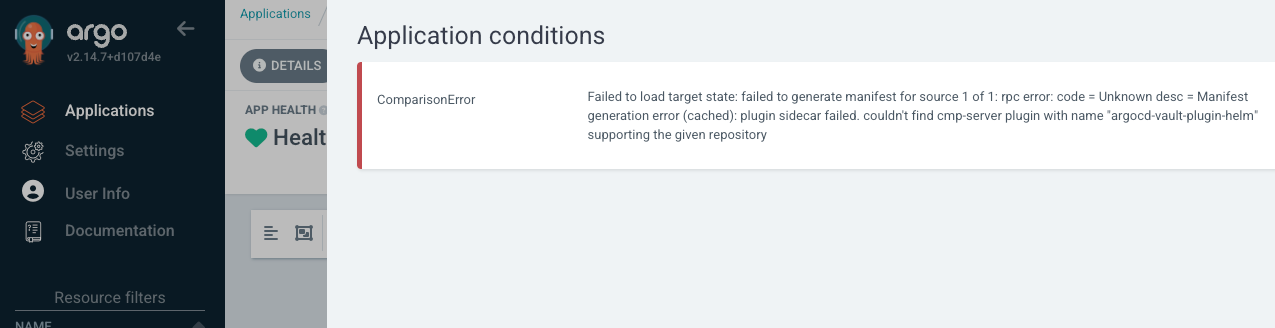

argocd-vault-plugin-helm sidecar에서 계속 오류를 뱉어 이리저리 해봤지만 방법을 찾지 못했다...

이 부분은 조금 더 봐야겠다

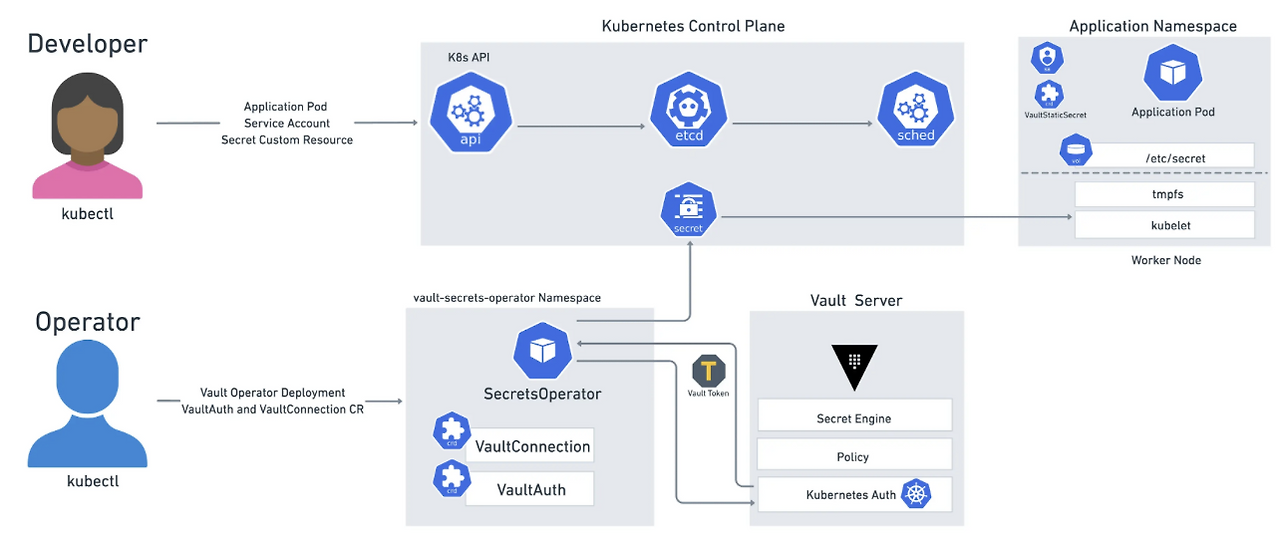

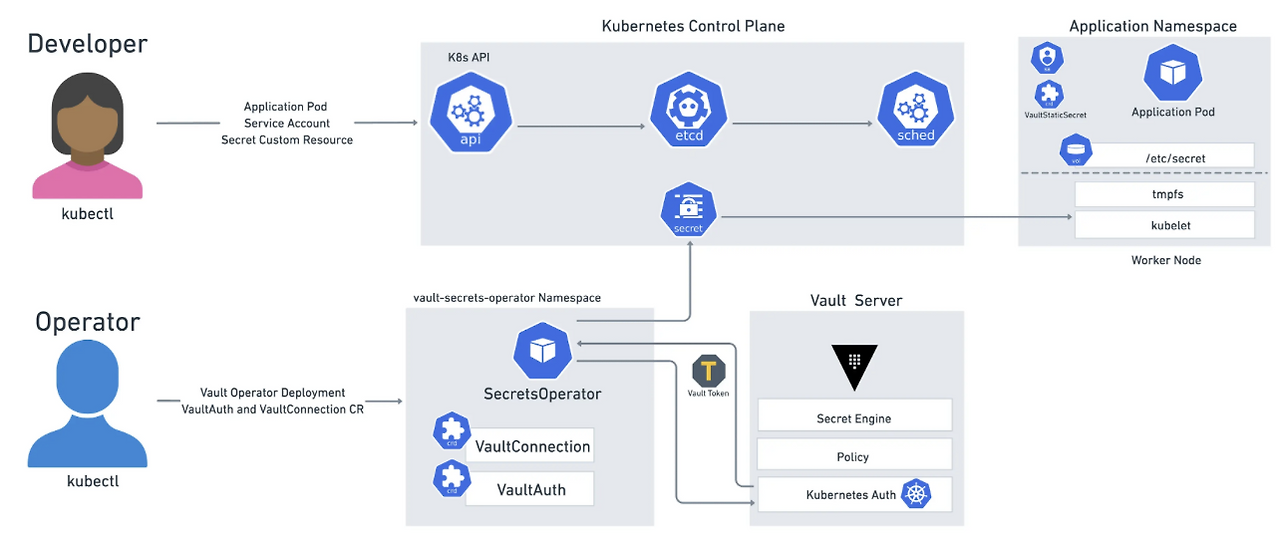

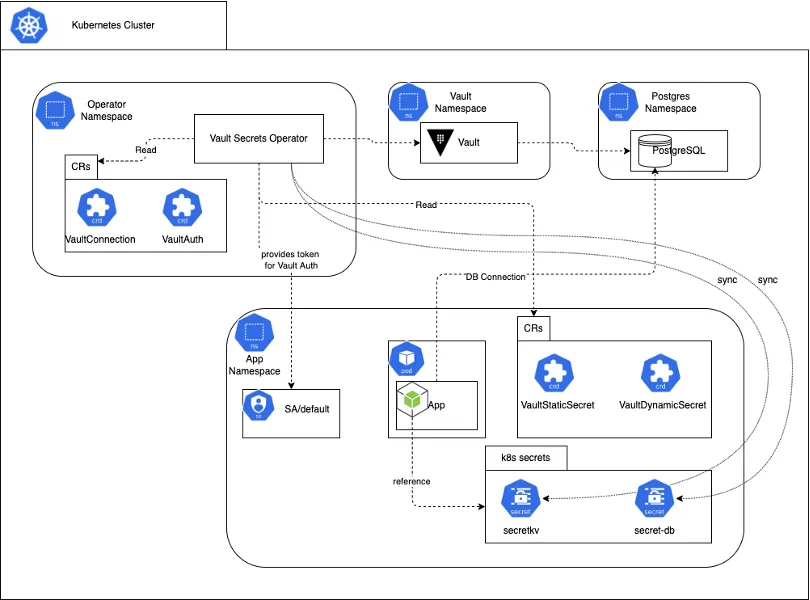

Vault Secrets Operator (VSO)

VSO란?

Vault Secrets Operator(VSO)는 Kubernetes Secrets에서 Vault secrets 및 HCP Vault Secrets Apps를 네이티브하게 사용할 수 있도록 Pods에 제공해줍니다.

기능

Vault Secrets Operator가 지원하는 주요 기능은 다음과 같습니다:

- 여러 시크릿 소스로부터의 동기화 지원

- 자동 시크릿 일탈 감지 및 수정

- Deployment, ReplicaSet, StatefulSet Kubernetes 리소스 유형에 대한 자동 시크릿 교체

- 오퍼레이터 모니터링을 위한 Prometheus 전용 계측 지원

- Helm 또는 Kustomize를 통한 설치 지원

- 시크릿 데이터 변환 지원

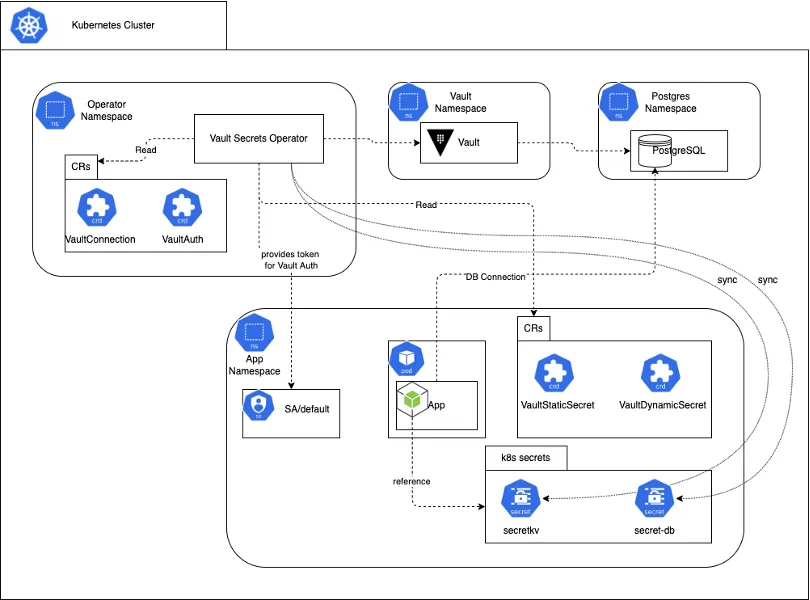

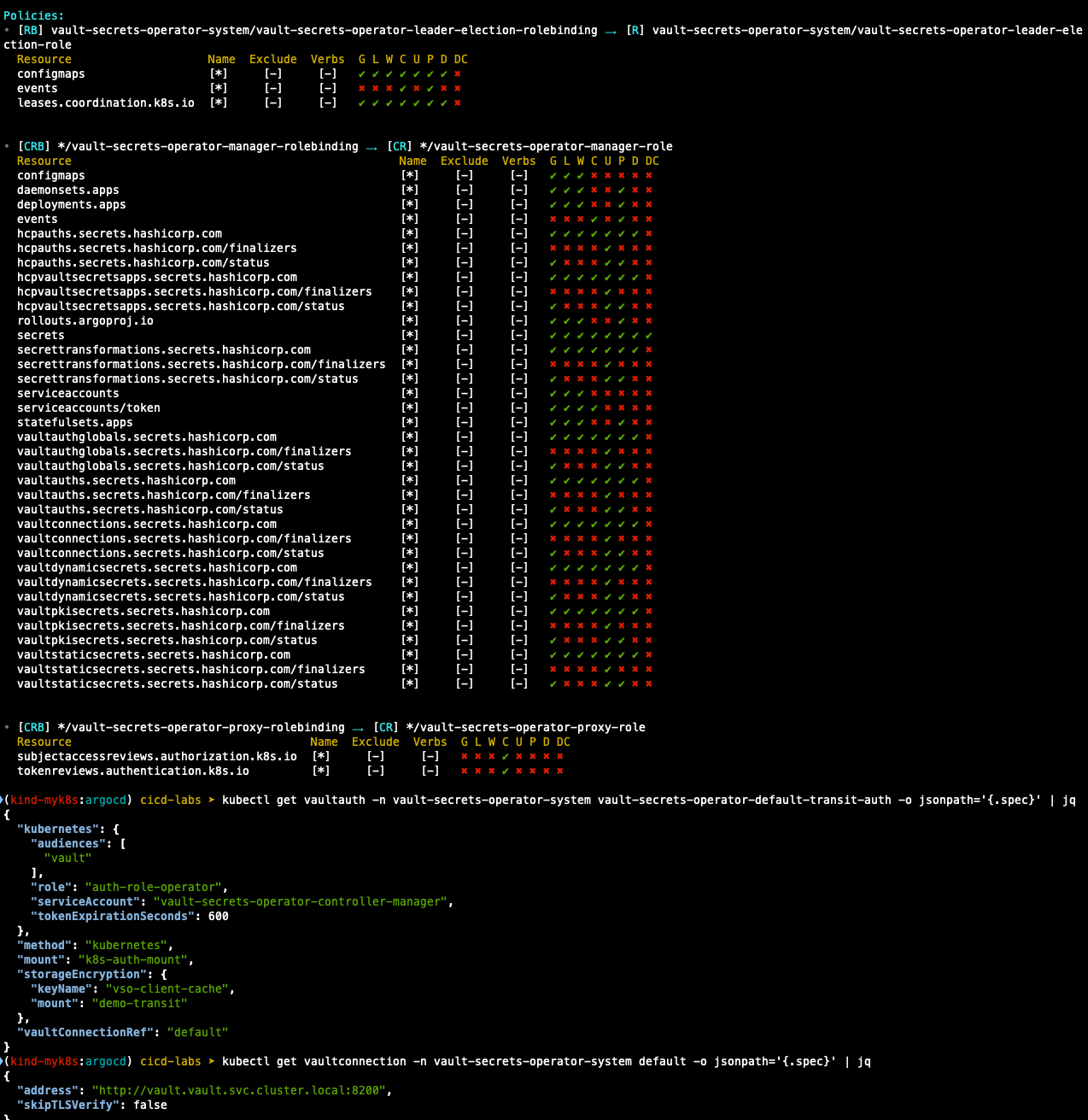

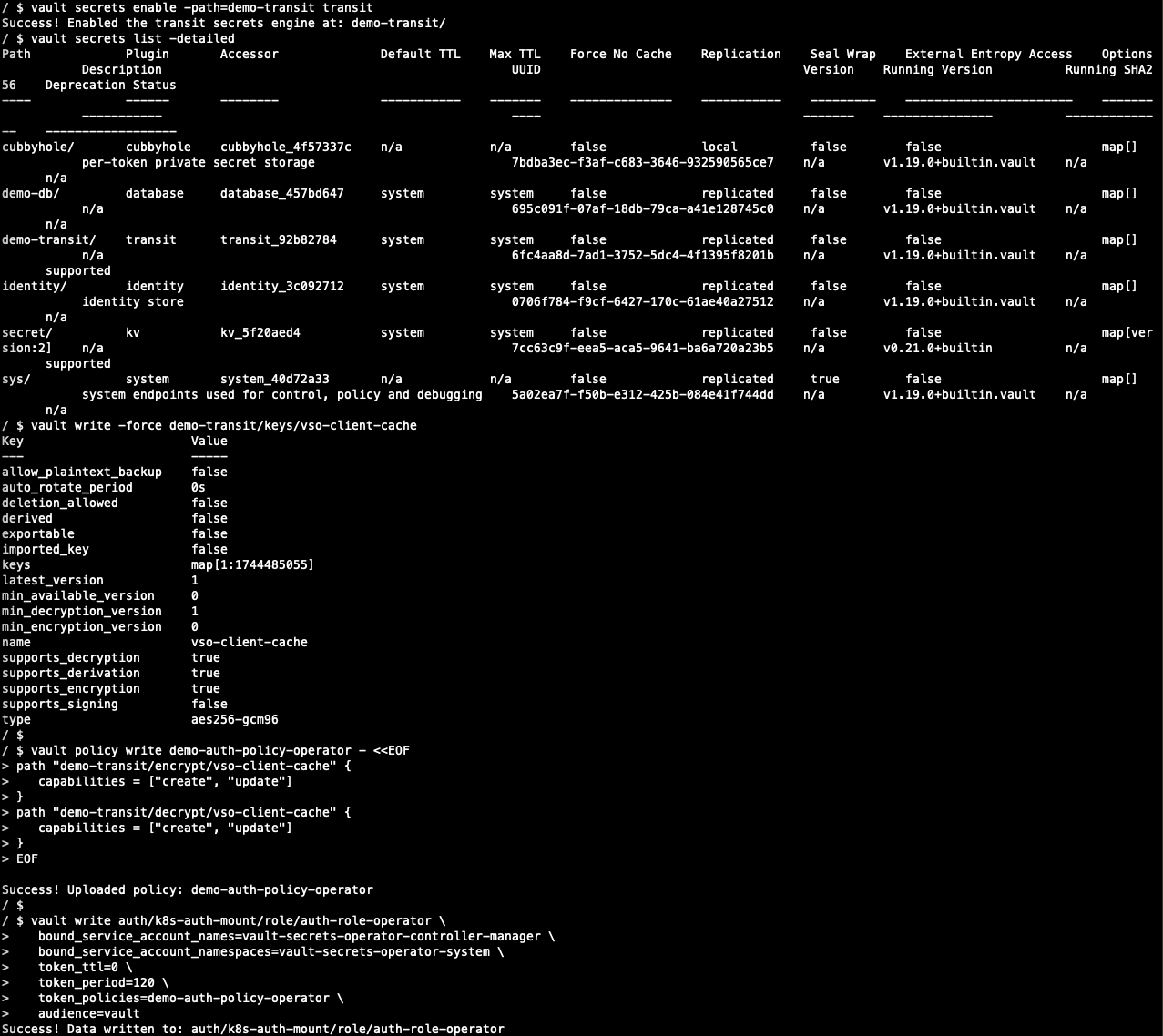

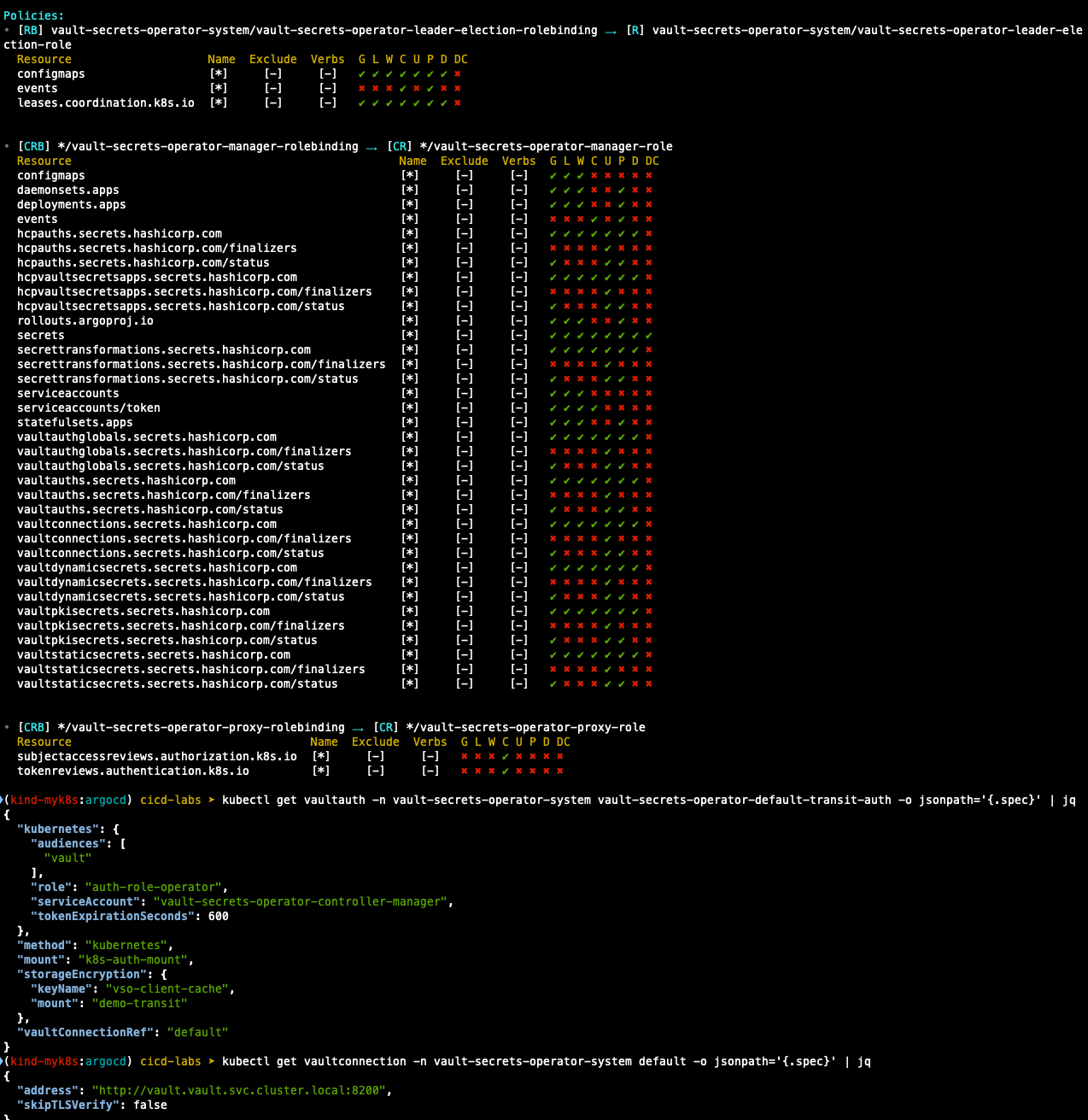

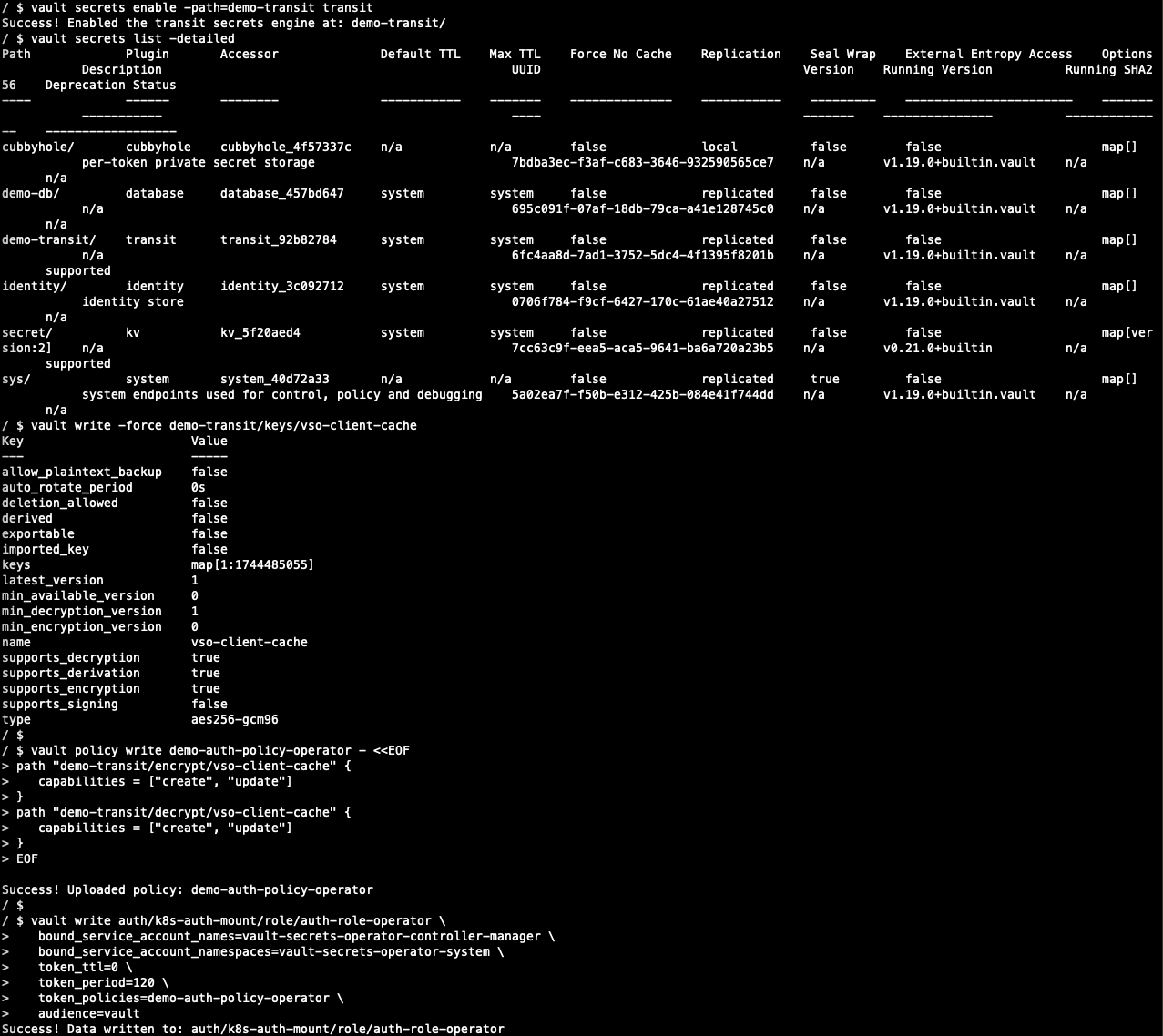

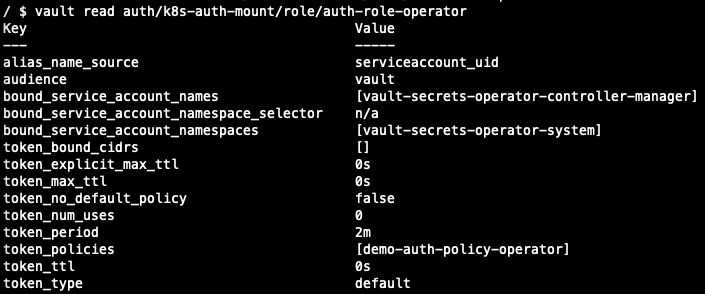

VSO 배포

Helm Value File 생성

# vault-operator-values.yaml

defaultVaultConnection:

enabled: true

address: "http://vault.vault.svc.cluster.local:8200"

skipTLSVerify: false

controller:

manager:

clientCache:

persistenceModel: direct-encrypted

storageEncryption:

enabled: true

mount: k8s-auth-mount

keyName: vso-client-cache

transitMount: demo-transit

kubernetes:

role: auth-role-operator

serviceAccount: vault-secrets-operator-controller-manager

tokenAudiences: ["vault"]## helm 인스톨

helm install vault-secrets-operator hashicorp/vault-secrets-operator \

-n vault-secrets-operator-system \

--create-namespace \

--values vault-operator-values.yaml

## 생성 확인

k get-all -n vault-secrets-operator-system

k get pod -n vault-secrets-operator-system

k rbac-tool lookup vault-secrets-operator-controller-manager

k rolesum vault-secrets-operator-controller-manager -n vault-secrets-operator-system

postgres 설치

kubectl create ns postgres

helm repo add bitnami https://charts.bitnami.com/bitnami

helm upgrade --install postgres bitnami/postgresql \

--namespace postgres \

--set auth.audit.logConnections=true \

--set auth.postgresPassword=secret-pass

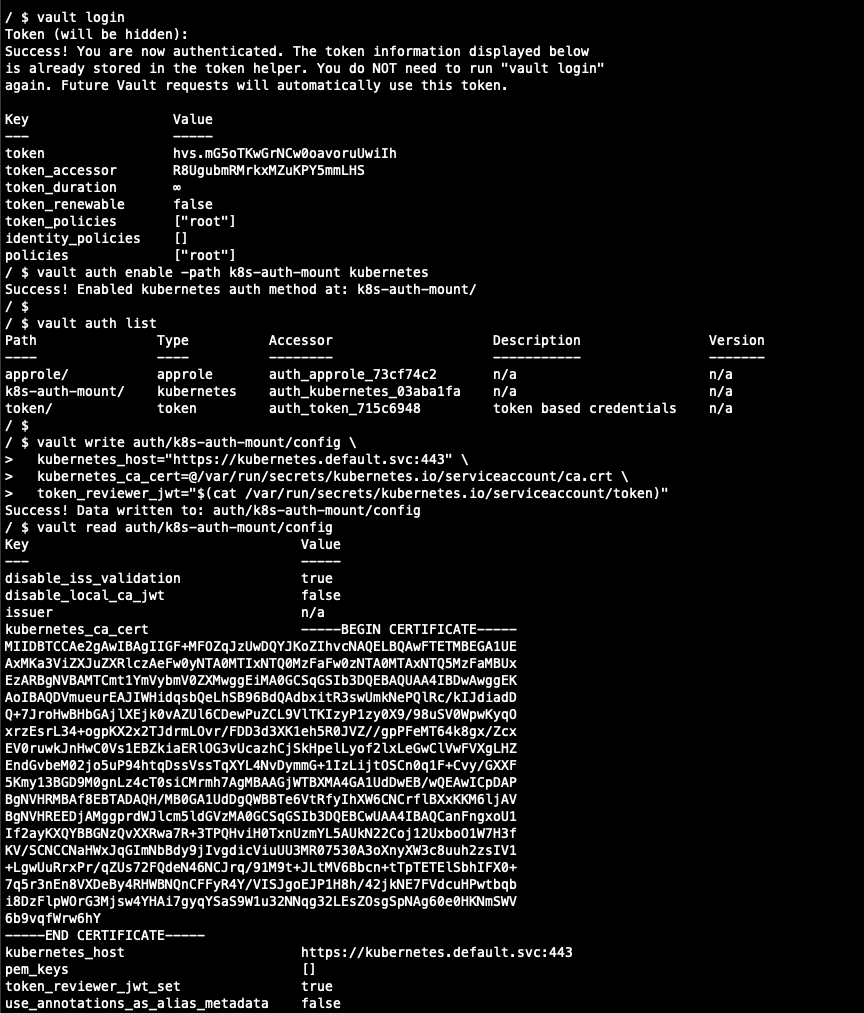

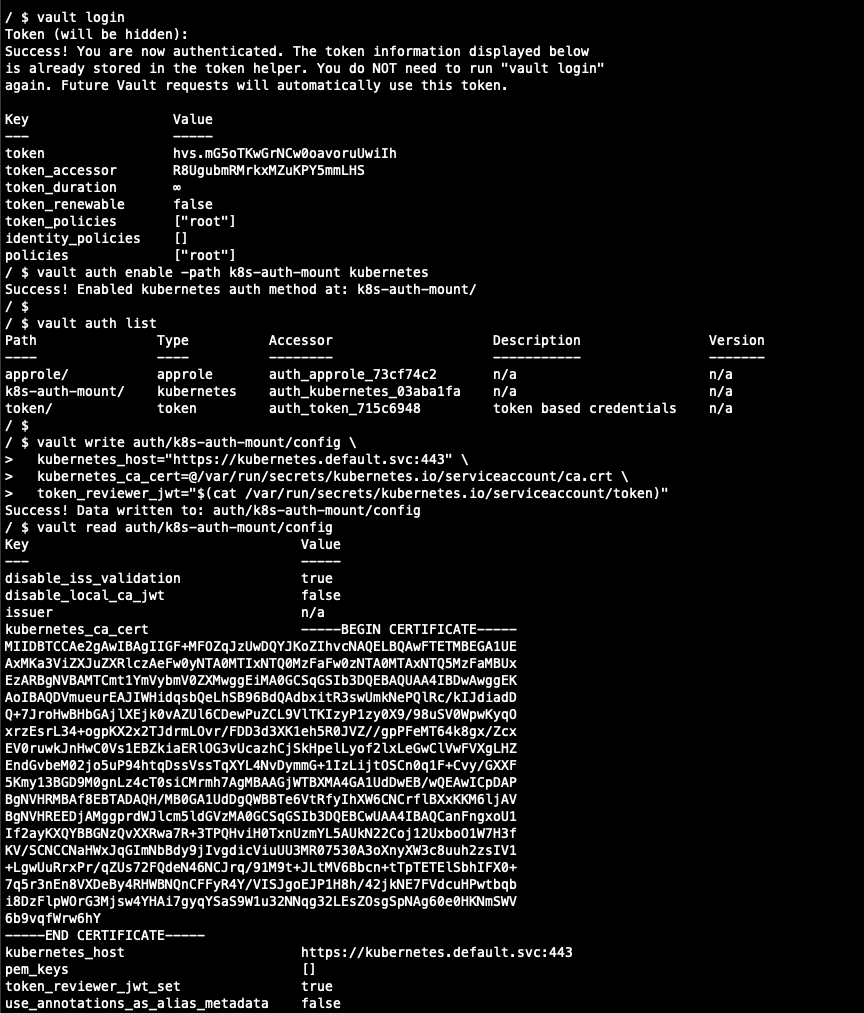

kubernetes auth method 설정

kubectl exec -it vault-0 -n vault -- cat /var/run/secrets/kubernetes.io/serviceaccount/ca.crt

# 해당 ca.crt 는 k8s 의 루트인증서 정보

kubectl exec -it vault-0 -n vault -- cat /var/run/secrets/kubernetes.io/serviceaccount/ca.crt > vso-ca.crt

openssl x509 -in vso-ca.crt -noout -text

# vault 서비스 어카운트의 token 확인

kubectl exec -it vault-0 -n vault -- cat /var/run/secrets/kubernetes.io/serviceaccount/token

kubectl exec --stdin=true --tty=true vault-0 -n vault -- /bin/sh

vault login

vault auth enable -path k8s-auth-mount kubernetes

vault auth list

vault write auth/k8s-auth-mount/config \

kubernetes_host="https://kubernetes.default.svc:443" \

kubernetes_ca_cert=@/var/run/secrets/kubernetes.io/serviceaccount/ca.crt \

token_reviewer_jwt="$(cat /var/run/secrets/kubernetes.io/serviceaccount/token)"

vault read auth/k8s-auth-mount/config

- vault kubernetes auth role 설정

vault write auth/k8s-auth-mount/role/auth-role \

bound_service_account_names=demo-dynamic-app \

bound_service_account_namespaces=demo-ns \

token_ttl=0 \

token_period=120 \

token_policies=demo-auth-policy-db \

audience=vault

- Vault Database Secret Engine 설정

# demo-db라는 경로로 Database Secret Engine을 활성화

vault secrets enable -path=demo-db database

# PostgreSQL 연결 정보 등록

# 해당 과정은 postgres가 정상적으로 동작 시 적용 가능

# allowed_roles: 이후 설정할 Role 이름 지정

vault write demo-db/config/demo-db \

plugin_name=postgresql-database-plugin \

allowed_roles="dev-postgres" \

connection_url="postgresql://{{username}}:{{password}}@postgres-postgresql.postgres.svc.cluster.local:5432/postgres?sslmode=disable" \

username="postgres" \

password="secret-pass"

# DB 사용자 동적 생성 Role 등록

# 해당 Role 사용 시 Vault가 동적으로 사용자 계정과 비밀번호를 생성 가능

# TTL은 생성된 자격증명의 유효 시간 (30초~10분)

## creation_statements=... : Vault가 계정을 자동 생성할 때 실행할 SQL 문. {{name}}, {{password}}, {{expiration}}은 Vault가 자동으로 채워줌.

## revocation_statements=... : Vault가 동적 사용자 계정을 폐기(revoke)할 때 실행할 SQL 문. 권한을 모두 회수.

## default_ttl="1m" / max_ttl="1m" : 기본 1분만 유효합니다. 갱신을 안 하면 1분 후 자동 만료 (계정도 자동 삭제). 최대 TTL도 1분이므로 연장도 최대 1분까지만.

vault write demo-db/roles/dev-postgres \

db_name=demo-db \

creation_statements="CREATE ROLE \"{{name}}\" WITH LOGIN PASSWORD '{{password}}' VALID UNTIL '{{expiration}}'; \

GRANT ALL PRIVILEGES ON DATABASE postgres TO \"{{name}}\";" \

revocation_statements="REVOKE ALL ON DATABASE postgres FROM \"{{name}}\";" \

backend=demo-db \

name=dev-postgres \

default_ttl="1m" \

max_ttl="1m"

# 정책 설정: DB 자격증명 읽기 권한

# demo-db/creds/dev-postgres 경로에 대한 read 권한 부여

# 추후 Kubernetes 서비스 어카운트(demo-dynamic-app)에 이 정책을 연결해서 자격증명 요청 가능

vault policy write demo-auth-policy-db - <<EOF

path "demo-db/creds/dev-postgres" {

capabilities = ["read"]

}

EOF

샘플 어플리케이션 배포

- 앱이 Vault에 인증하기 위한 ServiceAccount 및 VaultAuth 리소스

- Vault에서 발급한 동적 pgsql 크레덴셜을 얻기 위해 반드시 필요

---

# vault-auth-dynamic.yaml

apiVersion: v1

kind: ServiceAccount

metadata:

namespace: demo-ns

name: demo-dynamic-app

---

apiVersion: secrets.hashicorp.com/v1beta1

kind: VaultAuth

metadata:

name: dynamic-auth

namespace: demo-ns

spec:

method: kubernetes

mount: k8s-auth-mount

kubernetes:

role: auth-role

serviceAccount: demo-dynamic-app

audiences:

- vault

Spring App에서 PostgreSQL에 접속할 때 사용할 해당 시크릿에 username/password을 동적으로 생성

---

# app-secret.yaml

apiVersion: v1

kind: Secret

metadata:

name: vso-db-demo

namespace: demo-ns

- Vault에서 동적으로 PostgreSQL 접속정보 생성하고 K8s Secret에 저장

- 생성된 Secret(vso-db-demo)은 앱에서 환경 변수(env)로 사용

- 애플리케이션에서 Dynamic Reloading을 지원하지 않을 경우 rolloutRestartTargets 을 사용하여 애플리케이션을 재배포하여 새로 업데이트된 시크릿을 사용하도록 할 수 있음

---

# vault-dynamic-secret.yaml

apiVersion: secrets.hashicorp.com/v1beta1

kind: VaultDynamicSecret

metadata:

name: vso-db-demo

namespace: demo-ns

spec:

refreshAfter: 25s

mount: demo-db

path: creds/dev-postgres

destination:

name: vso-db-demo

create: true

overwrite: true

vaultAuthRef: dynamic-auth

rolloutRestartTargets:

- kind: Deployment

name: vaultdemo

DB 접속을 위한 spring app

---

# app-spring-deploy.yaml

apiVersion: apps/v1

kind: Deployment

metadata:

name: vaultdemo

namespace: demo-ns

labels:

app: vaultdemo

spec:

replicas: 1

selector:

matchLabels:

app: vaultdemo

template:

metadata:

labels:

app: vaultdemo

spec:

volumes:

- name: secrets

secret:

secretName: "vso-db-demo"

containers:

- name: vaultdemo

image: hyungwookhub/vso-spring-demo:v5

imagePullPolicy: IfNotPresent

env:

- name: DB_PASSWORD

valueFrom:

secretKeyRef:

name: "vso-db-demo"

key: password

- name: DB_USERNAME

valueFrom:

secretKeyRef:

name: "vso-db-demo"

key: username

- name: DB_HOST

value: "postgres-postgresql.postgres.svc.cluster.local"

- name: DB_PORT

value: "5432"

- name: DB_NAME

value: "postgres"

ports:

- containerPort: 8088

volumeMounts:

- name: secrets

mountPath: /etc/secrets

readOnly: true

---

apiVersion: v1

kind: Service

metadata:

name: vaultdemo

namespace: demo-ns

spec:

ports:

- name: vaultdemo

port: 8088

targetPort: 8088

nodePort: 30003

selector:

app: vaultdemo

type: NodePort

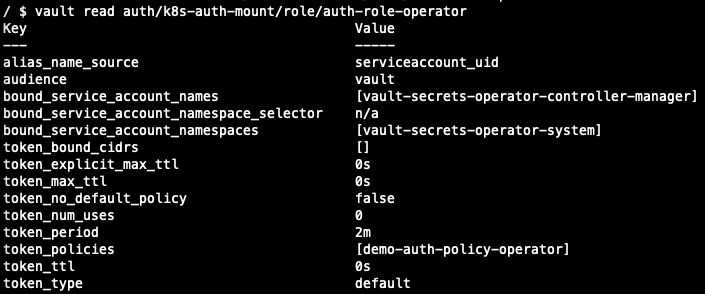

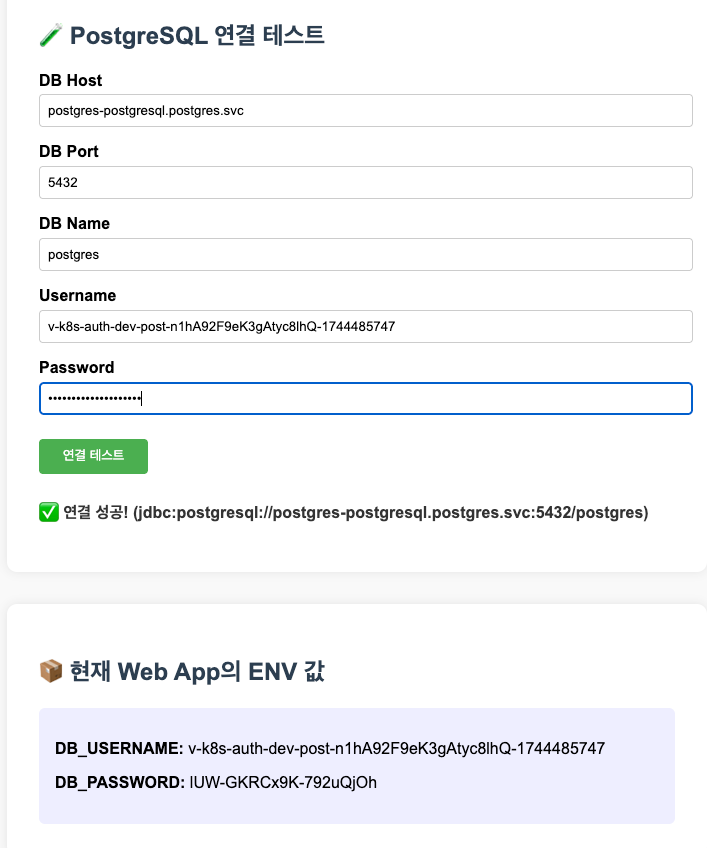

동작 확인하기

localhost:30003 접속 후 아래와 같이 정보 입력

연결 테스트 성공 시 vault와 pgsql 이 잘 연동된 것으로 확인 가능합니다.

'Cloud > AWS' 카테고리의 다른 글

| [AWS] ML Infra(GPU) on EKS (0) | 2025.04.20 |

|---|---|

| [EKS] Blue-Green Migration (0) | 2025.04.06 |

| [AWS] EKS Mode/Nodes (0) | 2025.03.23 |

| [AWS] EKS Security (0) | 2025.03.13 |

| [AWS] EKS Autoscaler - Karpenter (0) | 2025.03.09 |

실습 환경 구성 (Jenkins)

# 작업 디렉토리 생성 후 이동

mkdir cicd-labs

cd cicd-labs

# cicd-labs 작업 디렉토리 IDE(VSCODE 등)로 열어두기

code .

#

cat <<EOT > docker-compose.yaml

services:

jenkins:

container_name: jenkins

image: jenkins/jenkins

restart: unless-stopped

networks:

- cicd-network

ports:

- "8080:8080"

- "50000:50000"

volumes:

- /var/run/docker.sock:/var/run/docker.sock

- jenkins_home:/var/jenkins_home

volumes:

jenkins_home:

networks:

cicd-network:

driver: bridge

EOT

# 배포

docker compose up -d

docker compose ps

# 기본 정보 확인

for i in jenkins ; do echo ">> container : $i <<"; docker compose exec $i sh -c "whoami && pwd"; echo; done

# 도커를 이용하여 각 컨테이너로 접속

docker compose exec jenkins bash

exit

Jenkins 초기 설정

# Jenkins 초기 암호 확인

docker compose exec jenkins cat /var/jenkins_home/secrets/initialAdminPassword

# Jenkins 웹 접속 주소 확인 : 계정 / 암호 입력 >> admin / qwe123

open "http://127.0.0.1:8080" # macOS

웹 브라우저에서 http://127.0.0.1:8080 접속 # Windows

Kind로 K8S 설치

# 클러스터 배포 전 확인

docker ps

# Create a cluster with kind

MyIP=<각자 자신의 PC IP>

MyIP=192.168.254.127

# cicd-labs 디렉터리에서 아래 파일 작성

cat > kind-3node.yaml <<EOF

kind: Cluster

apiVersion: kind.x-k8s.io/v1alpha4

networking:

apiServerAddress: "127.0.0.1" # $MyIP로 설정하셔도 됩니다.

nodes:

- role: control-plane

extraPortMappings:

- containerPort: 30000

hostPort: 30000

- containerPort: 30001

hostPort: 30001

- containerPort: 30002

hostPort: 30002

- containerPort: 30003

hostPort: 30003

- containerPort: 30004

hostPort: 30004

- containerPort: 30005

hostPort: 30005

- containerPort: 30006

hostPort: 30006

- role: worker

- role: worker

EOF

kind create cluster --config kind-3node.yaml --name myk8s --image kindest/node:v1.32.2

# 확인

kind get nodes --name myk8s

kubens default

# kind 는 별도 도커 네트워크 생성 후 사용 : 기본값 172.18.0.0/16

docker network ls

docker inspect kind | jq

# k8s api 주소 확인 : 어떻게 로컬에서 접속이 되는 걸까?

kubectl cluster-info

# 노드 정보 확인 : CRI 는 containerd 사용

kubectl get node -o wide

# 파드 정보 확인 : CNI 는 kindnet 사용

kubectl get pod -A -o wide

# 네임스페이스 확인 >> 도커 컨테이너에서 배운 네임스페이스와 다릅니다!

kubectl get namespaces

# 컨트롤플레인/워커 노드(컨테이너) 확인 : 도커 컨테이너 이름은 myk8s-control-plane , myk8s-worker/worker-2 임을 확인

docker ps

docker images

# 디버그용 내용 출력에 ~/.kube/config 권한 인증 로드

kubectl get pod -v6

# kube config 파일 확인

cat ~/.kube/config

ArgoCD 설치

# 네임스페이스 생성 및 파라미터 파일 작성

cd cicd-labs

kubectl create ns argocd

cat <<EOF > argocd-values.yaml

dex:

enabled: false

server:

service:

type: NodePort

nodePortHttps: 30002

extraArgs:

- --insecure # HTTPS 대신 HTTP 사용

EOF

# 설치

helm repo add argo https://argoproj.github.io/argo-helm

helm install argocd argo/argo-cd --version 7.8.13 -f argocd-values.yaml --namespace argocd

# 확인

kubectl get pod,svc,ep,secret,cm -n argocd

kubectl get crd | grep argo

kubectl get appproject -n argocd -o yaml

# configmap

kubectl get cm -n argocd argocd-cm -o yaml

kubectl get cm -n argocd argocd-rbac-cm -o yaml

...

data:

policy.csv: ""

policy.default: ""

policy.matchMode: glob

scopes: '[groups]'

# 최초 접속 암호 확인

kubectl -n argocd get secret argocd-initial-admin-secret -o jsonpath="{.data.password}" | base64 -d ;echo

XxJMMJUv8MHZa-kk

# Argo CD 웹 접속 주소 확인 : 초기 암호 입력 (admin 계정)

open "http://127.0.0.1:30002" # macOS

# Windows OS경우 직접 웹 브라우저에서 http://127.0.0.1:30002 접속

- Argocd 포털 접속

Vault 란?

HashiCorp Vault는 기원 기반의 시크릿 및 암호화 관리 시스템입니다. 이 시스템은 인증 및 인가 방법을 통해 암호화 서비스를 제공하여 비밀에 대한 안전하고 감사 가능하며 제한된 접근을 보장

Secret이란 접근을 철저히 통제하고자 하는 모든 것을 의미하며, 예를 들어 토큰, API 키, 비밀번호, 암호화 키 또는 인증서 등이 이에 해당합니다. Vault는 모든 시크릿에 대해 통합된 인터페이스를 제공하면서, 엄격한 접근데어와 상세한 감사 로그 기록 기능을 제공합니다.

외부 서비스 API 키, 서비스 지향 아키텍처 간 통신을 윟나 자격 증명 등은 플랫폼에 따라 누가 어떤 비밀에 접근했는지를파악하기 어려울 수 있으나 여기에 키 롤링, 안전한 저장, 상세한 감사 로그까지 추가하려면 별도의 커스텀 솔루션 없이는 거의 불가능하지만 Vault에서 이러한 부분에 대한 해결책을 제공합니다.

- 대표적인 시크릿의 종류

- 비밀번호

- Cloud Credentials : AWS, GCP, Azure, NCP

- DB Credentials: Mysql

- SSH Key

- Token, API Key : github, telegram, slack, openai, claude

- 인증서 (PKI, TLS 등)

- Vault의 동작 방식

Vault는 주로 토큰을 기반으로 작동하며, 이 토큰을 클라이언트 정책과 연결되어 있습니다. 각 정책은 경로 기반으로 설정되며, 정책 규칙은 클라이언트가 해당 경로에서 수행할 수 있는 작업과 접근 가능성을 제한합니다.

Vault에서는 토큰을 수동으로 생성해 클라이언트에 해당할 수도 있고, 클라이언트가 로그인하여 토큰을 직접 획득할 수도 있습니다.

Vault의 워크플로우는 아래와 같이 네단계로 구성되어 있습니다.

- 인증 : Vault에서 인증은 클라이언트가 Vault에 자신이 누구인지 증명할 수 있는 정보를 제공하는 과정이며, ㅇ클라이언트가 인증 메서드를 통해 인증되면, 토큰이 생성되고 정책과 연결됩니다.

- 검증 : Vault는 Github, LADP, approle 등과 같은 신뢰할 수 있는 외부 소스를 통해 클라이언트를 검증합니다.

- 인가 : 클라이언트 Vault의 보안 정책과 비교됩니다. 이 정책은 Vault 토큰을 사용하여 클라이언트가 접근할 수 있는 API 엔드포인트를 정의하는 규칙의 집합입니다. 정책은 Vault 내 특정 경로나 작업에 대한 접근을 허용하거나 거부하는 선언적 방식으로 권한을 제어합니다.

- 접근 : Vault는 클라이언트의 신원에 연관된 정책을 기반으로 토큰을 발급하여 비밀, 키, 암호화 기능 등에 대한 접근을 허용합니다. 클라이언트는 이후 작업에서 해당 Vault 토큰을 사용할 수 있습니다.

호텔 체크인 절차에 비유한 Vault의 동작방식 이해

K8S에 Vault 설치

- Helm을 사용한 vault 배포

## 네임스페이스 생성

k create ns vault

## helm repo 추가

helm repo add hasicorp https://helm.releases.hashicorp.com

## repo 확인

helm search repo hashicorp/vault

## values 파일 생성

cat <<EOF > override-values.yaml

global:

enabled: true

tlsDisable: true # Disable TLS for demo purposes

server:

image:

repository: "hashicorp/vault"

tag: "1.19.0"

standalone:

enabled: true

replicas: 1 # 단일 노드 실행

config: |

ui = true

disable_mlock = true

cluster_name = "vault-local"

listener "tcp" {

address = "[::]:8200"

cluster_address = "[::]:8201"

tls_disable = 1

}

storage "raft" { # Raft 구성 권장

path = "/vault/data"

node_id = "vault-dev-node-1"

}

service:

enabled: true

type: NodePort

port: 8200

targetPort: 8200

nodePort: 30000 # Kind에서 열어둔 포트 중 하나 사용

injector:

enabled: true

ui:

enabled: true

serviceType: "NodePort"

EOF

## Helm 인스톨

helm upgrade vault hashicorp/vault -n vault -f override-values.yaml --install

## 배포 확인

kubens vault

k get pods,svc,pvc

- Vault 초기화 및 잠금해제

## vault status 명령으로 sealed 상태 확인

kubectl exec -ti vault-0 -- vault status

## init-unseal.sh를 아용하여 ㅍault inseal 자동화

cat <<EOF > init-unseal.sh

#!/bin/bash

# Vault Pod 이름

VAULT_POD="vault-0"

# Vault 명령 실행

VAULT_CMD="kubectl exec -ti \$VAULT_POD -- vault"

# 출력 저장 파일

VAULT_KEYS_FILE="./vault-keys.txt"

UNSEAL_KEY_FILE="./vault-unseal-key.txt"

ROOT_TOKEN_FILE="./vault-root-token.txt"

# Vault 초기화 (Unseal Key 1개만 생성되도록 설정)

\$VAULT_CMD operator init -key-shares=1 -key-threshold=1 | sed \$'s/\\x1b\\[[0-9;]*m//g' | tr -d '\r' > "\$VAULT_KEYS_FILE"

# Unseal Key / Root Token 추출

grep 'Unseal Key 1:' "\$VAULT_KEYS_FILE" | awk -F': ' '{print \$2}' > "\$UNSEAL_KEY_FILE"

grep 'Initial Root Token:' "\$VAULT_KEYS_FILE" | awk -F': ' '{print \$2}' > "\$ROOT_TOKEN_FILE"

# Unseal 수행

UNSEAL_KEY=\$(cat "\$UNSEAL_KEY_FILE")

\$VAULT_CMD operator unseal "\$UNSEAL_KEY"

# 결과 출력

echo "[🔓] Vault Unsealed!"

echo "[🔐] Root Token: \$(cat \$ROOT_TOKEN_FILE)"

EOF

## 실행 권한 부여

chmod +x init-unseal.sh

## 실행

./init-unseal.sh

생성된 root-token을 통해 WEB 접속

- CLI 설정

brew tap hashicorp/tap

brew install hashicorp/tap/vault

vault --version

# NodePort로 공개한 30000 Port로 설정

export VAULT_ADDR='http://localhost:30000'

# vault 상태확인

vault status

# Root Token으로 로그인

vault login

- KV 시크릿 엔진 활성화 및 샘플 구성

1) KV 엔진 활성화 및 샘플 데이터 추가

## KV v2 형태로 엔진 활성화

vault secrets enable -path=secret kv-v2

## 샘플 시크릿 저장

vault kv put secret/sampleapp/config \

username="demo" \

password="p@ssw0rd"

## 입력 데이터 확인

vault kv get secret/sampleapp/config

2) Vault UI : [Secrets Engine] 탭에 접속 후 [sampleapp - config] 접속하여 실제 저장된 Key / Value 확인

Vault Sidecar 연동

Vault Agent Injector는 Kubernetes Pod 내부에 Vault Agent를 자동으로 주입해주는 기능입니다. 이를 통해 어플리케이션이 Vault로부터 자동으로 비밀 정보를 받아올 수 있게 됩니다. 하지만 이를 사용하기 전에 몇 가지 사전 준비가 필요합니다.

1. Vault가 설치되어 있고, Kubernetes와 통합되어 있어야 합니다

- Vault가 실행 중이어야 하고, Kubernetes 클러스터에 접근 가능해야 합니다.

- Vault는 Kubernetes 인증 방식을 설정하고 있어야 하며, 이를 통해 서비스 어카운트를 기반으로 토큰을 발급받을 수 있습니다.

2. Vault Agent Injector가 클러스터에 배포되어 있어야 합니다

- Injector는 Kubernetes에 배포되는 별도의 구성 요소입니다.

- 일반적으로 Helm Chart를 통해 배포하며, 이 컴포넌트가 있어야 Pod에 Vault Agent가 자동으로 주입됩니다.

3. Kubernetes 인증 방식이 활성화되어야 합니다

- Vault에서 Kubernetes Auth Method를 활성화하고 구성해야 합니다.

- 이 설정을 통해 특정 서비스 어카운트에 Vault 접근 권한을 부여할 수 있습니다.

4. 정책과 역할이 정의되어 있어야 합니다

- Vault에 접근할 수 있도록 적절한 Policy와 Role이 설정되어야 합니다.

- 예를 들어, 특정 서비스 어카운트가 특정 경로의 시크릿에만 접근할 수 있도록 제한할 수 있습니다.

5. 애플리케이션 Pod에 주입할 주석(annotation)을 추가해야 합니다

- Vault Agent Injector는 특정 주석이 있는 Pod에 대해서만 Vault Agent를 주입합니다.

Vault k8s sidercar 아키 및 워크플로우

- 실습

1. Vault AppRole 방식 인증 구성

# 1. AppRole 인증 방식 활성화

vault auth enable approle || echo "AppRole already enabled"

vault auth list

# 2. 정책 생성

vault policy write sampleapp-policy - <<EOF

path "secret/data/sampleapp/*" {

capabilities = ["read"]

}

EOF

# 3. AppRole Role 생성

vault write auth/approle/role/sampleapp-role \

token_policies="sampleapp-policy" \

secret_id_ttl="1h" \

token_ttl="1h" \

token_max_ttl="4h"

# 4. Role ID 및 Secret ID 추출 및 저장

ROLE_ID=$(vault read -field=role_id auth/approle/role/sampleapp-role/role-id)

SECRET_ID=$(vault write -f -field=secret_id auth/approle/role/sampleapp-role/secret-id)

echo "ROLE_ID: $ROLE_ID"

echo "SECRET_ID: $SECRET_ID"

# 5. 파일로 저장

mkdir -p approle-creds

echo "$ROLE_ID" > approle-creds/role_id.txt

echo "$SECRET_ID" > approle-creds/secret_id.txt

# 6. (옵션) Kubernetes Secret으로 저장

kubectl create secret generic vault-approle -n vault \

--from-literal=role_id="${ROLE_ID}" \

--from-literal=secret_id="${SECRET_ID}" \

--save-config \

--dry-run=client -o yaml | kubectl apply -f -

2. Vault Agent Sidecar 연동

- Vault Agent는 vault-agent-config.hcl 설정을 통해 연결할 Vault의 정보와, Template 구성, 렌더링 주기, 참조할 Vault KV 위치정보 등을 정의한다.

1) Vault Agent 설정 파일 작성 및 생성

cat <<EOF | kubectl create configmap vault-agent-config -n vault --from-file=agent-config.hcl=/dev/stdin --dry-run=client -o yaml | kubectl apply -f -

vault {

address = "http://vault.vault.svc:8200"

}

auto_auth {

method "approle" {

config = {

role_id_file_path = "/etc/vault/approle/role_id"

secret_id_file_path = "/etc/vault/approle/secret_id"

remove_secret_id_file_after_reading = false

}

}

sink "file" {

config = {

path = "/etc/vault-agent-token/token"

}

}

}

template_config {

static_secret_render_interval = "20s"

}

template {

destination = "/etc/secrets/index.html"

contents = <<EOH

<html>

<body>

<p>username: {{ with secret "secret/data/sampleapp/config" }}{{ .Data.data.username }}{{ end }}</p>

<p>password: {{ with secret "secret/data/sampleapp/config" }}{{ .Data.data.password }}{{ end }}</p>

</body>

</html>

EOH

}

EOF

2) 샘플 어플리케이션 + Sidecar 배포

- Nginx + Vault Agent 생성

kubectl apply -n vault -f - <<EOF

apiVersion: apps/v1

kind: Deployment

metadata:

name: nginx-vault-demo

spec:

replicas: 1

selector:

matchLabels:

app: nginx-vault-demo

template:

metadata:

labels:

app: nginx-vault-demo

spec:

containers:

- name: nginx

image: nginx:latest

ports:

- containerPort: 80

volumeMounts:

- name: html-volume

mountPath: /usr/share/nginx/html

- name: vault-agent-sidecar

image: hashicorp/vault:latest

args:

- "agent"

- "-config=/etc/vault/agent-config.hcl"

volumeMounts:

- name: vault-agent-config

mountPath: /etc/vault

- name: vault-approle

mountPath: /etc/vault/approle

- name: vault-token

mountPath: /etc/vault-agent-token

- name: html-volume

mountPath: /etc/secrets

volumes:

- name: vault-agent-config

configMap:

name: vault-agent-config

- name: vault-approle

secret:

secretName: vault-approle

- name: vault-token

emptyDir: {}

- name: html-volume

emptyDir: {}

EOF

3) SVC 생성

kubectl apply -f - <<EOF

apiVersion: v1

kind: Service

metadata:

name: nginx-service

spec:

type: NodePort

selector:

app: nginx-vault-demo

ports:

- protocol: TCP

port: 80

targetPort: 80

nodePort: 30001 # Kind에서 설정한 Port

EOF

4) 생성 자원 확인

## 파드 내에 사이드카 컨테이너 확인

k get pod -l app=nginx-vault-demo

k describe pod -l app=nginx-vault-demo

## 볼륨 마운트 확인

k exec -it deploy/nginx-vault-demo -c vault-agent-sidecar -- ls -l /etc/vault-agent-token

k exec -it deploy/nginx-vault-demo -c vault-agent-sidecar -- cat /etc/vault-agent-token/token ; echo

k exec -it deploy/nginx-vault-demo -c vault-agent-sidecar -- ls -al /etc/vault

k exec -it deploy/nginx-vault-demo -c vault-agent-sidecar -- cat /etc/vault/agent-config.hcl

k exec -it deploy/nginx-vault-demo -c vault-agent-sidecar -- ls -al /etc/vault/approle

k exec -it deploy/nginx-vault-demo -c vault-agent-sidecar -- cat /etc/vault/approle/role_id ; echo

k exec -it deploy/nginx-vault-demo -c vault-agent-sidecar -- cat /etc/vault/approle/secret_id ; echo

k exec -it deploy/nginx-vault-demo -c vault-agent-sidecar -- ls -l /etc/secrets

k exec -it deploy/nginx-vault-demo -c vault-agent-sidecar -- cat /etc/secrets/index.html

k exec -it deploy/nginx-vault-demo -c nginx -- cat /usr/share/nginx/html/index.html

k stern -l app=nginx-vault-demo -c vault-agent-sidecar

k get mutatingwebhookconfigurations.admissionregistration.k8s.io

- 배포한 웹 확인

- KV 값 변경 후 확인

Jenkins + Vault

- vault - jenkins plugin with approle 인증 방식 워크플로우

1. Jenkins에 Vault Plugin 설치

1) jenkins ui 접속

2) 상단 메뉴에서 manage jenkins -> Plugins

3) Available 탭에서 Vault 검색

4) Hashicorp vault plugin 설치 후 Jenkins 재시작

2. Vault Approle 정보 확인

# Role ID 확인 및 Secret ID 신규 발급

ROLE_ID=$(vault read -field=role_id auth/approle/role/sampleapp-role/role-id)

SECRET_ID=$(vault write -f -field=secret_id auth/approle/role/sampleapp-role/secret-id)

echo "ROLE_ID: $ROLE_ID"

echo "SECRET_ID: $SECRET_ID"

3. Jenkins에서 Vault 설정 및 Credentials 추가

[Manage Jenkins > System configuration > System]

스크롤 하단 Vault Plugin 설정에서 아래와 같이 설정

4. Jenkins Pipelind Job 생성

1) Jenkins UI → New Item → Pipeline 선택

2) jenkins-vault-kv 생성

3) Jenkinsfile 작성

pipeline {

agent any

environment {

VAULT_ADDR = 'http://192.168.219.104:30000' // 실제 Vault 주소로 변경!!!

}

stages {

stage('Read Vault Secret') {

steps {

withVault([

vaultSecrets: [

[

path: 'secret/sampleapp/config',

engineVersion: 2,

secretValues: [

[envVar: 'USERNAME', vaultKey: 'username'],

[envVar: 'PASSWORD', vaultKey: 'password']

]

]

],

configuration: [

vaultUrl: "${VAULT_ADDR}",

vaultCredentialId: 'vault-approle-creds'

]

]) {

sh '''

echo "Username from Vault: $USERNAME"

echo "Password from Vault: $PASSWORD"

'''

script {

echo "Username (env): ${env.USERNAME}"

echo "Password (env): ${env.PASSWORD}"

}

}

}

}

}

}

Jenkins 실행 결과

민감 정보는 마스킹 처리

ArgoCD + Vault Plugin

1. ArgoCD Vault Plugin을 위한 Credentials 활성화 - AppRole 인증

- 이전 실습에서 생성한 Role, Secret ID 입력

kubectl apply -f - <<EOF

kind: Secret

apiVersion: v1

metadata:

name: argocd-vault-plugin-credentials

namespace: argocd

type: Opaque

stringData:

VAULT_ADDR: "http://localhost:30000"

AVP_TYPE: "vault"

AVP_AUTH_TYPE: "approle"

AVP_ROLE_ID: 75c04759-1e54-2800-65d9-38bc170e408e

AVP_SECRET_ID: 41d88ad2-0d17-a666-0a5b-e45f9e97c651

EOF

2. ArgoCD Vault Plugin 설치

git clone https://github.com/hyungwook0221/argocd-vault-plugin.git

cd argocd-vault-plugin/manifests/cmp-sidecar

# 예전 문법으로 적용된 부분을 edit fix 명령으로 현행화

# kustomize edit fix

# argocd 네임스페이스 설정

kubens argocd

# 생성될 메니페스트 파일에 대한 확인

kubectl kustomize .

# -k 옵션으로 kusomize 실행

kubectl apply -n argocd -k .

3. 샘플 Application 배포하여 Vault 동기화

GitHub에 저장된 Helm Repo을 배포하며, Helm 메니페스트 내에 변수로 치환된 값(username/password)을 CD 단계에서 Vault 통해서 읽고 렌더링하여 배포

kubectl apply -n argocd -f - <<EOF

apiVersion: argoproj.io/v1alpha1

kind: Application

metadata:

name: demo

namespace: argocd

finalizers:

- resources-finalizer.argocd.argoproj.io

spec:

destination:

namespace: argocd

server: https://kubernetes.default.svc

project: default

source:

path: infra/helm

repoURL: https://github.com/hyungwook0221/spring-boot-debug-app

targetRevision: main

plugin:

name: argocd-vault-plugin-helm

env:

- name: HELM_ARGS

value: -f new-values.yaml

syncPolicy:

automated:

prune: true

selfHeal: true

EOF

Application 배포 시 참조하는 new-values.yaml 확인

serviceAccount:

create: true

image:

repository: luafanti/spring-boot-debug-app

tag: main

pullPolicy: IfNotPresent

replicaCount: 1

resources:

memoryRequest: 256Mi

memoryLimit: 512Mi

cpuRequest: 500m

cpuLimit: 1

probes:

liveness:

initialDelaySeconds: 15

path: /actuator/health/liveness

failureThreshold: 3

successThreshold: 1

timeoutSeconds: 3

periodSeconds: 5

readiness:

initialDelaySeconds: 15

path: /actuator/health/readiness

failureThreshold: 3

successThreshold: 1

timeoutSeconds: 3

periodSeconds: 5

ports:

http:

name: http

value: 8080

management:

name: management

value: 8081

envs:

- name: VAULT_SECRET_USER

value: <path:secret/data/sampleapp/config#username>

- name: VAULT_SECRET_PASSWORD

value: <path:secret/data/sampleapp/config#password>

log:

level:

spring: "info"

service: "info"

argocd-vault-plugin-helm sidecar에서 계속 오류를 뱉어 이리저리 해봤지만 방법을 찾지 못했다...

이 부분은 조금 더 봐야겠다

Vault Secrets Operator (VSO)

VSO란?

Vault Secrets Operator(VSO)는 Kubernetes Secrets에서 Vault secrets 및 HCP Vault Secrets Apps를 네이티브하게 사용할 수 있도록 Pods에 제공해줍니다.

기능

Vault Secrets Operator가 지원하는 주요 기능은 다음과 같습니다:

- 여러 시크릿 소스로부터의 동기화 지원

- 자동 시크릿 일탈 감지 및 수정

- Deployment, ReplicaSet, StatefulSet Kubernetes 리소스 유형에 대한 자동 시크릿 교체

- 오퍼레이터 모니터링을 위한 Prometheus 전용 계측 지원

- Helm 또는 Kustomize를 통한 설치 지원

- 시크릿 데이터 변환 지원

VSO 배포

Helm Value File 생성

# vault-operator-values.yaml

defaultVaultConnection:

enabled: true

address: "http://vault.vault.svc.cluster.local:8200"

skipTLSVerify: false

controller:

manager:

clientCache:

persistenceModel: direct-encrypted

storageEncryption:

enabled: true

mount: k8s-auth-mount

keyName: vso-client-cache

transitMount: demo-transit

kubernetes:

role: auth-role-operator

serviceAccount: vault-secrets-operator-controller-manager

tokenAudiences: ["vault"]## helm 인스톨

helm install vault-secrets-operator hashicorp/vault-secrets-operator \

-n vault-secrets-operator-system \

--create-namespace \

--values vault-operator-values.yaml

## 생성 확인

k get-all -n vault-secrets-operator-system

k get pod -n vault-secrets-operator-system

k rbac-tool lookup vault-secrets-operator-controller-manager

k rolesum vault-secrets-operator-controller-manager -n vault-secrets-operator-system

postgres 설치

kubectl create ns postgres

helm repo add bitnami https://charts.bitnami.com/bitnami

helm upgrade --install postgres bitnami/postgresql \

--namespace postgres \

--set auth.audit.logConnections=true \

--set auth.postgresPassword=secret-pass

kubernetes auth method 설정

kubectl exec -it vault-0 -n vault -- cat /var/run/secrets/kubernetes.io/serviceaccount/ca.crt

# 해당 ca.crt 는 k8s 의 루트인증서 정보

kubectl exec -it vault-0 -n vault -- cat /var/run/secrets/kubernetes.io/serviceaccount/ca.crt > vso-ca.crt

openssl x509 -in vso-ca.crt -noout -text

# vault 서비스 어카운트의 token 확인

kubectl exec -it vault-0 -n vault -- cat /var/run/secrets/kubernetes.io/serviceaccount/token

kubectl exec --stdin=true --tty=true vault-0 -n vault -- /bin/sh

vault login

vault auth enable -path k8s-auth-mount kubernetes

vault auth list

vault write auth/k8s-auth-mount/config \

kubernetes_host="https://kubernetes.default.svc:443" \

kubernetes_ca_cert=@/var/run/secrets/kubernetes.io/serviceaccount/ca.crt \

token_reviewer_jwt="$(cat /var/run/secrets/kubernetes.io/serviceaccount/token)"

vault read auth/k8s-auth-mount/config

- vault kubernetes auth role 설정

vault write auth/k8s-auth-mount/role/auth-role \

bound_service_account_names=demo-dynamic-app \

bound_service_account_namespaces=demo-ns \

token_ttl=0 \

token_period=120 \

token_policies=demo-auth-policy-db \

audience=vault

- Vault Database Secret Engine 설정

# demo-db라는 경로로 Database Secret Engine을 활성화

vault secrets enable -path=demo-db database

# PostgreSQL 연결 정보 등록

# 해당 과정은 postgres가 정상적으로 동작 시 적용 가능

# allowed_roles: 이후 설정할 Role 이름 지정

vault write demo-db/config/demo-db \

plugin_name=postgresql-database-plugin \

allowed_roles="dev-postgres" \

connection_url="postgresql://{{username}}:{{password}}@postgres-postgresql.postgres.svc.cluster.local:5432/postgres?sslmode=disable" \

username="postgres" \

password="secret-pass"

# DB 사용자 동적 생성 Role 등록

# 해당 Role 사용 시 Vault가 동적으로 사용자 계정과 비밀번호를 생성 가능

# TTL은 생성된 자격증명의 유효 시간 (30초~10분)

## creation_statements=... : Vault가 계정을 자동 생성할 때 실행할 SQL 문. {{name}}, {{password}}, {{expiration}}은 Vault가 자동으로 채워줌.

## revocation_statements=... : Vault가 동적 사용자 계정을 폐기(revoke)할 때 실행할 SQL 문. 권한을 모두 회수.

## default_ttl="1m" / max_ttl="1m" : 기본 1분만 유효합니다. 갱신을 안 하면 1분 후 자동 만료 (계정도 자동 삭제). 최대 TTL도 1분이므로 연장도 최대 1분까지만.

vault write demo-db/roles/dev-postgres \

db_name=demo-db \

creation_statements="CREATE ROLE \"{{name}}\" WITH LOGIN PASSWORD '{{password}}' VALID UNTIL '{{expiration}}'; \

GRANT ALL PRIVILEGES ON DATABASE postgres TO \"{{name}}\";" \

revocation_statements="REVOKE ALL ON DATABASE postgres FROM \"{{name}}\";" \

backend=demo-db \

name=dev-postgres \

default_ttl="1m" \

max_ttl="1m"

# 정책 설정: DB 자격증명 읽기 권한

# demo-db/creds/dev-postgres 경로에 대한 read 권한 부여

# 추후 Kubernetes 서비스 어카운트(demo-dynamic-app)에 이 정책을 연결해서 자격증명 요청 가능

vault policy write demo-auth-policy-db - <<EOF

path "demo-db/creds/dev-postgres" {

capabilities = ["read"]

}

EOF

샘플 어플리케이션 배포

- 앱이 Vault에 인증하기 위한 ServiceAccount 및 VaultAuth 리소스

- Vault에서 발급한 동적 pgsql 크레덴셜을 얻기 위해 반드시 필요

---

# vault-auth-dynamic.yaml

apiVersion: v1

kind: ServiceAccount

metadata:

namespace: demo-ns

name: demo-dynamic-app

---

apiVersion: secrets.hashicorp.com/v1beta1

kind: VaultAuth

metadata:

name: dynamic-auth

namespace: demo-ns

spec:

method: kubernetes

mount: k8s-auth-mount

kubernetes:

role: auth-role

serviceAccount: demo-dynamic-app

audiences:

- vault

Spring App에서 PostgreSQL에 접속할 때 사용할 해당 시크릿에 username/password을 동적으로 생성

---

# app-secret.yaml

apiVersion: v1

kind: Secret

metadata:

name: vso-db-demo

namespace: demo-ns

- Vault에서 동적으로 PostgreSQL 접속정보 생성하고 K8s Secret에 저장

- 생성된 Secret(vso-db-demo)은 앱에서 환경 변수(env)로 사용

- 애플리케이션에서 Dynamic Reloading을 지원하지 않을 경우 rolloutRestartTargets 을 사용하여 애플리케이션을 재배포하여 새로 업데이트된 시크릿을 사용하도록 할 수 있음

---

# vault-dynamic-secret.yaml

apiVersion: secrets.hashicorp.com/v1beta1

kind: VaultDynamicSecret

metadata:

name: vso-db-demo

namespace: demo-ns

spec:

refreshAfter: 25s

mount: demo-db

path: creds/dev-postgres

destination:

name: vso-db-demo

create: true

overwrite: true

vaultAuthRef: dynamic-auth

rolloutRestartTargets:

- kind: Deployment

name: vaultdemo

DB 접속을 위한 spring app

---

# app-spring-deploy.yaml

apiVersion: apps/v1

kind: Deployment

metadata:

name: vaultdemo

namespace: demo-ns

labels:

app: vaultdemo

spec:

replicas: 1

selector:

matchLabels:

app: vaultdemo

template:

metadata:

labels:

app: vaultdemo

spec:

volumes:

- name: secrets

secret:

secretName: "vso-db-demo"

containers:

- name: vaultdemo

image: hyungwookhub/vso-spring-demo:v5

imagePullPolicy: IfNotPresent

env:

- name: DB_PASSWORD

valueFrom:

secretKeyRef:

name: "vso-db-demo"

key: password

- name: DB_USERNAME

valueFrom:

secretKeyRef:

name: "vso-db-demo"

key: username

- name: DB_HOST

value: "postgres-postgresql.postgres.svc.cluster.local"

- name: DB_PORT

value: "5432"

- name: DB_NAME

value: "postgres"

ports:

- containerPort: 8088

volumeMounts:

- name: secrets

mountPath: /etc/secrets

readOnly: true

---

apiVersion: v1

kind: Service

metadata:

name: vaultdemo

namespace: demo-ns

spec:

ports:

- name: vaultdemo

port: 8088

targetPort: 8088

nodePort: 30003

selector:

app: vaultdemo

type: NodePort

동작 확인하기

localhost:30003 접속 후 아래와 같이 정보 입력

연결 테스트 성공 시 vault와 pgsql 이 잘 연동된 것으로 확인 가능합니다.

'Cloud > AWS' 카테고리의 다른 글

| [AWS] ML Infra(GPU) on EKS (0) | 2025.04.20 |

|---|---|

| [EKS] Blue-Green Migration (0) | 2025.04.06 |

| [AWS] EKS Mode/Nodes (0) | 2025.03.23 |

| [AWS] EKS Security (0) | 2025.03.13 |

| [AWS] EKS Autoscaler - Karpenter (0) | 2025.03.09 |